WordPress

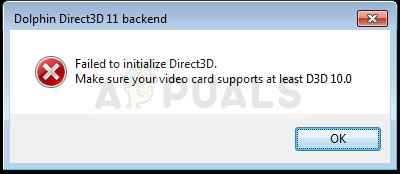

W renomowanej platformie do zarządzania blogami osobistymi i tworzeniem witryn internetowych: WordPress, znaleziono lukę umożliwiającą wstrzykiwanie poleceń. Stwierdzono, że luka istnieje w składniku wtyczki WordPress monitora aktywności Plainview i przypisano jej identyfikator CVE CVE-2018-15877.

Luka umożliwiająca wstrzyknięcie poleceń znaleziona we wtyczce Plainview Activity Monitor do WordPressa sprawia, że jest ona narażona na poważne ryzyko obsługi zdalnie atakującego wykonującego polecenia na zhakowanym systemie z daleka. Wstrzyknięte złośliwe polecenia wrzucają nieodpowiednie dane do strumienia usługi, szczególnie przez parametr IP oraz do pliku activity_overview.php.

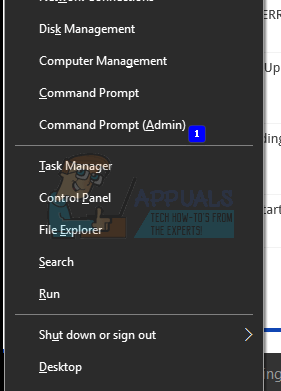

Ta luka w zabezpieczeniach umożliwiająca wstrzyknięcie poleceń we wspomnianym komponencie nie daje się samodzielnie wykorzystać zdalnie. Niestety, ta sama wtyczka komponentu w WordPressie ma dwie inne luki w zabezpieczeniach: podatność na atak CSRF i odbicie w zabezpieczeniach skryptów krzyżowych. Gdy wszystkie trzy luki w zabezpieczeniach współpracują ze sobą, aby mogły zostać wykorzystane razem, osoba atakująca może zdalnie wykonywać polecenia w systemie innego użytkownika, przyznając nieuprawniony i nieuprawniony dostęp do jego prywatnych danych.

Zgodnie z badanymi szczegółami opublikowanymi przez WordPress, luka została odkryta po raz pierwszy 25thsierpnia tego roku. Tego samego dnia zażądano etykiety identyfikacyjnej CVE, a następnie, następnego dnia, o luce w zabezpieczeniach poinformowano WordPress w ramach obowiązkowego powiadomienia dostawcy. WordPress szybko stanął na nogi, aby wypuścić nową wersję wtyczki komponentu, wersję 20180826. Ta nowa wersja ma rozwiązać lukę, która została znaleziona w wersjach 20161228 i starszych wtyczki Plainview Activity Monitor.

Ta luka została dokładnie omówiona i opisana w poście na GitHub w którym przedstawiono również dowód słuszności koncepcji potencjalnego skorelowanego exploita. Aby złagodzić związane z tym ryzyko, użytkownicy WordPressa powinni zaktualizować swoje systemy do najnowszej wersji wtyczki Plainview Activity Monitor, która jest używana w ich systemach.

Tagi WordPress