W phpMyAdmin w wersji 4.7.x (przed wersją 4.7.7) wykryto lukę w zabezpieczeniach Cross-Site Request Forgery (CSRF), za pośrednictwem której złośliwi atakujący mogą wykonywać podstawowe operacje na bazie danych, nakłaniając użytkowników do klikania złośliwie spreparowanych adresów URL. Ta luka została połączona z etykietą identyfikacyjną CVE CVE-2017-1000499, która została przypisana do poprzednich luk CSRF w phpMyAdmin.

Istnieją cztery najnowsze dodatki w ramach CVE-2017-1000499 Parasol podatności CSRF. Te cztery obejmują lukę w zabezpieczeniach umożliwiającą modyfikację aktualnego hasła użytkownika, lukę w zabezpieczeniach umożliwiającą zapis dowolnego pliku, lukę w zabezpieczeniach przy pobieraniu danych z łańcuchów komunikacji DNS oraz lukę w zabezpieczeniach wszystkich wierszy we wszystkich tabelach w opróżnieniu. Ponieważ phpMyAdmin zajmuje się administracyjną stroną MySQL, te cztery luki narażają całą bazę danych na wysokie ryzyko, umożliwiając złośliwemu użytkownikowi zmianę haseł, dostęp do danych, usuwanie danych i wykonywanie innych poleceń poprzez wykonanie kodu.

Ponieważ MySQL jest dość powszechnym systemem zarządzania relacyjnymi bazami danych typu open source, luki te (wraz z niezliczonymi innymi lukami CVE-2017-100049 CSRF) zagrażają korzystaniu z oprogramowania, które zostało dobrze przyjęte przez wiele przedsiębiorstw, szczególnie ze względu na jego łatwość w użyciu. i efektywny interfejs.

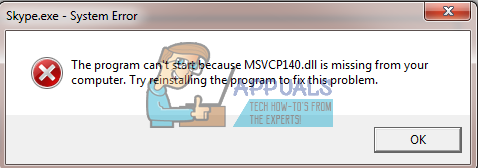

Ataki CSRF powodują, że nieświadomy użytkownik wykonuje polecenie, które zamierza złośliwy atakujący, klikając je, aby umożliwić kontynuację. Użytkownicy są zwykle oszukiwani, myśląc, że określona aplikacja prosząca o uprawnienia jest lokalnie przechowywana w bezpiecznym miejscu lub że pobierany plik jest tym, co twierdzi w tytule. Tego rodzaju złośliwie spreparowane adresy URL powodują, że użytkownicy wykonują zamierzone polecenia napastnika, nieświadomie naruszając system.

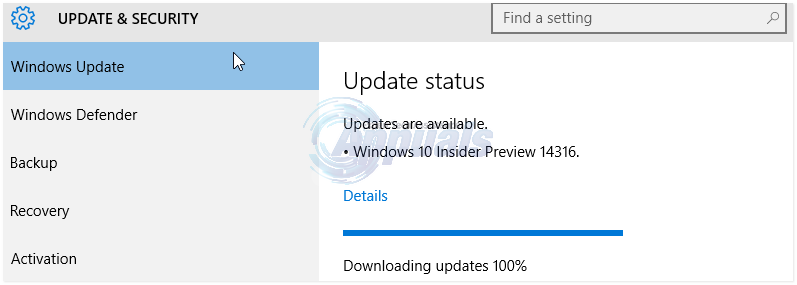

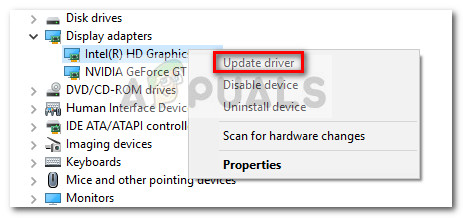

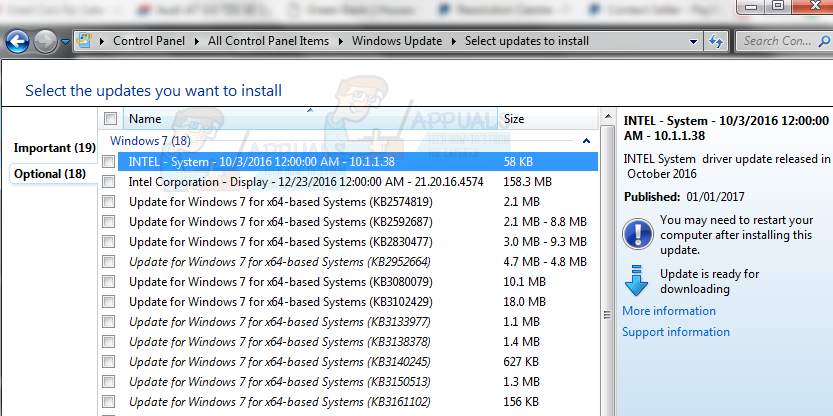

Ta luka jest znane sprzedawcy i jest oczywiste, że nie można temu zapobiec z własnej woli, dlatego wymaga aktualizacji oprogramowania phpMyAdmin do wydania. Ta wada występuje w wersjach 4.7.x wcześniejszych niż 4.7.7, co oznacza, że osoby nadal używające starszych wersji powinny natychmiast Aktualizacja do najnowszej wersji, aby złagodzić tę lukę w zabezpieczeniach klasy krytycznej.