Przepisy Dahua dotyczące informacji i bezpieczeństwa. IFSEC Global

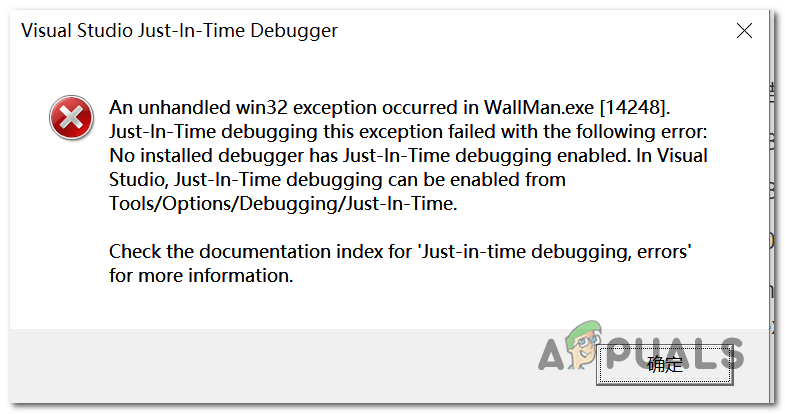

Kiedy ludzie odwracają się od fizycznych strażników domowych, oficerów ochrony i zwierząt strzegących na rzecz kamer do cyfrowego nagrywania wideo (DVR) telewizji przemysłowej (CCTV), hakerzy odkryli lukę w starszych technologiach, która umożliwia naruszenie dostępu do kont zainstalowanych urządzeń nadzoru domowego co może narazić właścicieli na ryzyko. Dahua jest wiodącą firmą z branży bezpieczeństwa i monitoringu, która dostarcza aktualne, bezpieczne rozwiązania w celu zastąpienia przestarzałych modułów, wykorzystując istniejące połączenia i okablowanie. Wygląda jednak na to, że istnieje luka znana od 2013 roku w urządzeniach DVR firmy Dahua służących do tworzenia obrazów bezpieczeństwa, do których wysłano aktualizację w celu zwiększenia bezpieczeństwa, ale ponieważ wielu użytkowników nie skorzystało z bezpłatnej aktualizacji, tysiące urządzeń skradziono ich dane dostępu i są teraz oznaczone jako zagrożone.

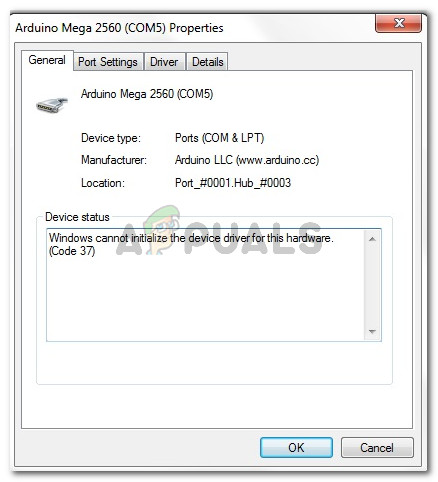

Exploit został dogłębnie zbadany i napisany przed udostępnieniem go opinii publicznej. Plik raport CVE-2013-6117, odkryte i wyszczególnione przez Jake'a Reynoldsa, wyjaśnia, że exploit rozpoczyna się od uruchomienia przez hakera protokołu kontroli transmisji z urządzeniem Dahua na porcie 37777 w celu pobrania ładunku. Na to żądanie urządzenie automatycznie wysyła swoje poświadczenia systemu dynamicznej nazwy domeny, których haker może następnie użyć do zdalnego dostępu do urządzenia, manipulowania jego przechowywaną zawartością, a także manipulowania jego konfiguracjami. Odkąd zgłoszono lukę, wysłano żądania aktualizacji, ale ponieważ wielu użytkowników zdecydowało się zrezygnować z aktualizacji, ich dane logowania zostały skradzione i są teraz dostępne w ZoomEye, wyszukiwarce, która rejestruje informacje uzyskane z różnych urządzeń i witryn internetowych.

Wyszukiwarka ZoomEye Cyberspace. ICS ZoomEye

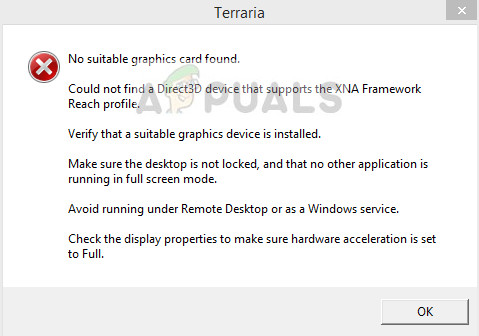

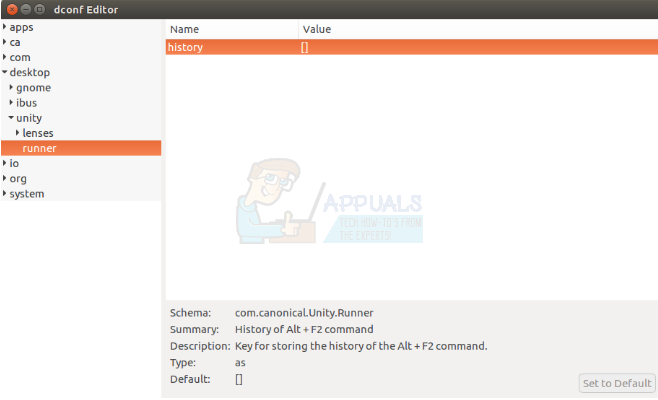

Urządzenia DVR Dahua działają przez port TCP 37777, przez który używają prostego protokołu binarnego, aby uzyskać dostęp do systemu kamer DVR ze zdalnej lokalizacji w sieci. W żadnym momencie tego procesu nie jest wymagane wystarczające uwierzytelnienie poświadczeń, jak można się spodziewać w przypadku jednorazowych procedur binarnych. Jest to bezpośrednie połączenie z portem urządzenia i umożliwia dostęp do aktualnych strumieni materiału filmowego, jak również wcześniej zarejestrowanego materiału, którym można zarządzać i zdalnie kasować. ActiveX, PSS, iDMSS i tym podobne pozwalają hakerowi na ominięcie dostarczonej minimalnej strony logowania, co następnie umożliwia hakerowi wysyłanie nieautoryzowanych żądań, które mogą zrobić wszystko, od wyczyszczenia rejestratora DVR do zmiany poświadczeń dostępu. W innym scenariuszu haker może uzyskać dostęp do portu TCP 37777 w celu oceny oprogramowania sprzętowego i numeru seryjnego używanego rejestratora DVR. Wykorzystując w dalszej części jednorazowe protokoły binarne, mógł on uzyskać informacje e-mail, DDNS i FTP przechowywane na urządzeniu. Informacje te można wykorzystać do śledzenia strony logowania w portalu zdalnego dostępu DVR, a następnie haker może uzyskać dostęp do strumieni i materiałów, które go interesują. Dzieje się tak, jeśli haker nie przechytrzy procesu i nie ominie całkowicie strony logowania, jak wskazano wcześniej.

Zdalna strona logowania w sieci Web. Bezpieczeństwo głębi

Patrząc na zapisy ZoomEye, widać wyraźnie, że ta luka została wykorzystana do uzyskania dostępu do setek tysięcy rejestratorów DVR i odzyskania ich danych dostępu do zdalnego przeglądania za pośrednictwem portalu internetowego produktu. Dzienniki tysięcy haseł są przechowywane w trybie łatwego dostępu w ZoomEye, a proste wyszukiwanie haseł lub nazw użytkowników może zwrócić niewiarygodną liczbę trafień. Przeszukując skompilowane dane, nie jest pocieszające, że około 14 000 osób decyduje się zachować swoje hasło jako „hasło”, ale nie jest to bezpośrednia kwestia dotycząca tej luki. Dahua wydał aktualizację, która dodaje kolejne poziomy bezpieczeństwa, aby zapobiec nieautoryzowanemu dostępowi do materiału z kamery, ale mimo to zdalny dostęp sprawia, że cały proces jest trochę podejrzany, ponieważ nie ma ograniczeń czasowych i miejscowych w dostępie i równie dobrze jak właściciel może sięgnąć do swoich kamer z daleka, tak jak haker, któremu udaje się ukraść dane logowania. Jak wyjaśniono powyżej, kradzież ich nie jest zbyt trudna, gdy wszystkie urządzenia Dahua działają na jednakowych portach i połączeniach.