W 2017 roku zespół badawczy Google ujawnił, że istnieje wiele luk w zabezpieczeniach Dnsmasq (pakiet oprogramowania Domain Name System), który zapewnia usługi rozpoznawania nazw DNS w celu tłumaczenia nazw domen na odpowiadające im adresy IP w celu zapewnienia łączności. Dzięki ich odkryciom w Internecie odbyło się wiele dyskusji. Powstała panika i wszyscy użytkownicy zaczęli szukać opcji ochrony swojego systemu przed lukami Dnsmasq.

Dokładne sformułowania inżyniera Google brzmiały:

wykrył trzy potencjalne zdalne wykonanie kodu, jeden wyciek informacji i trzy luki w zabezpieczeniach typu „odmowa usługi” wpływające na najnowszą wersję na serwerze projektu git na dzień 5 września 2017 r.

Innymi słowy, inżynier mówił o naruszeniu prywatnych informacji. Gdyby exploit rzeczywiście został wykorzystany przy użyciu wszystkich narzędzi, użytkownicy mogliby ujawnić swoje informacje lub uzyskać do nich dostęp bez upoważnienia.

Co to jest Dnsmasq?

Dnsmasq to w rzeczywistości usługa przesyłania dalej DNS. Jest to serwer pamięci podręcznej i DHCP, który ma również wiele innych funkcji. Obecny w różnych projektach jest dość popularnym narzędziem. Według Blog Google, Dnsmasq zapewnia funkcjonalność dla serwerów, takich jak DNS i DHCP . Jest również zaangażowany w uruchamianie sieci i rozgłaszanie routerów. Dnsmasq jest używany w sieciach prywatnych, a także w otwartych sieciach internetowych.

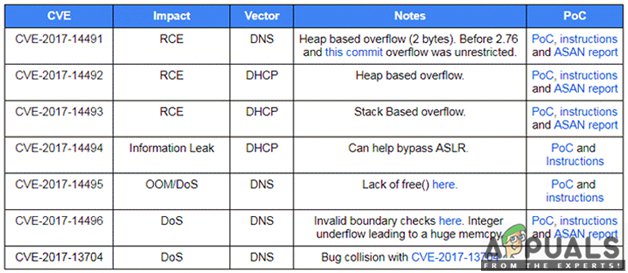

Zespół Google wykrył siedem problemów w swoich ocenach bezpieczeństwa. Gdy już je znaleźli, następnym krokiem było sprawdzenie wpływu tych problemów i weryfikacja koncepcji każdego problemu.

Luka w zabezpieczeniach Dnsmasq

Luki w Dnsmasq

W Dnsmasq są różne luki, a niektóre z nich zostały wyjaśnione. CVE-2017-14491 to luka, która wynika z rozszerzenia przepełnienie sterty . Jest uruchamiany, gdy wysyłasz żądanie DNS. Kolejna luka, CVE-2017-14492, wynika z rozszerzenia DHCP serwer . Inną luką wynikającą z tej samej przyczyny jest CVE-2017-14493. Oba są spowodowane przepełnieniem pamięci. Pierwsza to przepełnienie sterty, a druga to przepełnienie stosu. Dowód słuszności pokazuje, że oba opierają się na IPv6.

Dnsmasq Exploits

CVE-2017-14494 to kolejna luka związana z wyciekiem na serwerze DHCP. Wykorzystując tę lukę, exploiterzy mogą ominąć ASLR. CVE-2017-14495, CVE-2017-14496 i CVE-2017-13704 to pozostałe trzy luki, które w rzeczywistości są błędami w serwerze DNS. Powodują DoS. Pierwsza z nich powoduje to, nie zwalniając pamięci, druga powoduje to, powodując ogromną ilość pamięci, a trzecia zawiesza się po odebraniu pakietu UDP, który ma duży rozmiar.

W witrynie znajduje się dowód słuszności koncepcji, więc możesz sprawdzić, czy Twój system nie jest dotknięty którąkolwiek z tych luk. Jeśli więc istnieją środki zaradcze, możesz je zweryfikować, a następnie wdrożyć. Shodan zauważył, że istnieje 1,2 miliona urządzeń, na które mogą mieć wpływ luki w zabezpieczeniach Dnsmasq. Dlatego ważne jest, aby sprawdzić swoje urządzenie.

Jak chronić swój komputer?

Aby chronić komputer przed lukami w zabezpieczeniach Dnsmasq, musisz je załatać, aby później nie było problemów z bezpieczeństwem. Jeśli chcesz ręcznie zainstalować Dnsmasq, możesz go znaleźć tutaj . Najnowsza wersja zatwierdzona dla Dnsmasq to 2,78 .

Jeśli korzystasz z urządzenia z systemem Android, rozszerzenie aktualizacja zabezpieczeń rozwiąże te problemy. Upewnij się, że aktualizacje są pobierane na urządzenie, aby zapobiec Dnsmasq.

W przypadku użytkowników, którzy korzystają z routerów lub urządzeń IoT, musisz skontaktować się z witryna dostawcy aby sprawdzić, czy dotyczy to ich produktów. Jeśli tak, możesz zobaczyć dostępną poprawkę i ją zastosować.

Aby oddzielić ruch od niepożądanych sieci, użyj firewall zasady. Zawsze dobrze jest wyłączyć usługi lub funkcje, których nie używasz na swoim urządzeniu.

2 minuty czytania