Windows 10

System operacyjny Microsoft Windows ma dwie luki w zabezpieczeniach, które są wykorzystywane przez twórców złośliwego kodu. Nowo odkryte luki w zabezpieczeniach są zdolne do zdalnego wykonywania kodu lub RCE i istnieją w bibliotece Adobe Type Manager. Błąd w zabezpieczeniach może pozwolić exploitom na zdalny dostęp i kontrolowanie komputerów ofiary po zainstalowaniu nawet najnowszych aktualizacji. Warto zauważyć, że nie ma jeszcze dostępnej łatki.

Microsoft przyznał, że istnieją dwie luki w zabezpieczeniach systemu Windows typu „zero-day”, które mogą wykonywać złośliwy kod w całkowicie zaktualizowanych systemach. Luki zostały znalezione w bibliotece Adobe Type Manager, która jest używana do wyświetlania formatu Adobe Type 1 PostScript w systemie Windows. Microsoft obiecał, że opracowuje łatkę ograniczającą ryzyko i łatającą exploity. Jednak firma wyda poprawki w ramach nadchodzącego Patch Tuesday. Jednak zainteresowani użytkownicy systemu operacyjnego Windows mają kilka tymczasowych i proste obejścia aby chronić swoje systemy przed tymi dwoma nowymi lukami w zabezpieczeniach RCE.

Firma Microsoft ostrzega przed lukami w zabezpieczeniach systemu Windows w zakresie wykonywania kodu w ciągu 0 dni z ograniczonym potencjałem ataków ukierunkowanych:

Nowo odkryty Luki w zabezpieczeniach RCE istnieją w bibliotece Adobe Type Manager, pliku DLL systemu Windows używanym przez wiele różnych aplikacji do zarządzania i renderowania czcionek dostępnych w Adobe Systems. Luka ta składa się z dwóch błędów w wykonywaniu kodu, które mogą zostać wywołane przez niewłaściwą obsługę złośliwie spreparowanych czcionek wzorcowych w formacie Adobe Type 1 Postscript. Aby skutecznie zaatakować komputer ofiary, napastnicy potrzebują jedynie celu, aby otworzyć dokument lub nawet wyświetlić jego podgląd w okienku podglądu systemu Windows. Nie trzeba dodawać, że dokument będzie zawierał złośliwy kod.

⚠️ OSTRZEŻENIE!

Wszystkie wersje #Microsoft Systemy operacyjne Windows (7, 8.1, 10, Server 2008, 2012, 2016, 2019) zawierają 2 nowe luki w zabezpieczeniach RCE biblioteki analizującej czcionki, które są:

-KRYTYCZNY

—ROZWIĄZANE

—Pod aktywnymi atakami ZERO-DAYSzczegóły ➤ https://t.co/PXfkKFY250 #bezpieczeństwo cybernetyczne pic.twitter.com/USFNpCcQ5t

- The Hacker News (@TheHackersNews) 23 marca 2020 r

Firma Microsoft potwierdziła, że działają komputery System Windows 7 są najbardziej narażone na nowo odkryte luki w zabezpieczeniach. Firma zauważa, że luka umożliwiająca zdalne wykonanie kodu podczas analizowania czcionek jest wykorzystywana w „ograniczonych atakach ukierunkowanych” na systemy Windows 7. Jeśli chodzi o systemy Windows 10, zakres luk jest raczej ograniczony, wskazał poradę :

„Osoba atakująca może wykorzystać tę lukę na wiele sposobów, na przykład przekonać użytkownika do otwarcia specjalnie spreparowanego dokumentu lub wyświetlić go w okienku podglądu systemu Windows” - zauważa Microsoft. Chociaż nie ma jeszcze poprawki dla Windows 10, Windows 8.1 i Windows 7, firma wyjaśnia, że „w przypadku systemów z obsługiwanymi wersjami systemu Windows 10 udany atak może skutkować jedynie wykonaniem kodu w kontekście piaskownicy AppContainer z ograniczonymi uprawnieniami i możliwościami.

https://twitter.com/BleepinComputer/status/1242520156296921089

Firma Microsoft nie przedstawiła wielu szczegółów dotyczących zakresu wpływu nowo odkrytych luk w zabezpieczeniach. Firma nie wskazała, czy exploity pomyślnie wykonują złośliwe ładunki, czy po prostu próbują tego dokonać.

Jak chronić się przed nowymi lukami w zabezpieczeniach RCE 0-dniowych w systemie Windows w bibliotece Adobe Type Manager?

Microsoft nie wydał jeszcze oficjalnie łatki chroniącej przed nowo odkrytymi lukami w zabezpieczeniach RCE. Poprawki mają pojawić się we wtorek, najprawdopodobniej w przyszłym tygodniu. Do tego czasu firma Microsoft sugeruje zastosowanie co najmniej jednego z następujących obejść:

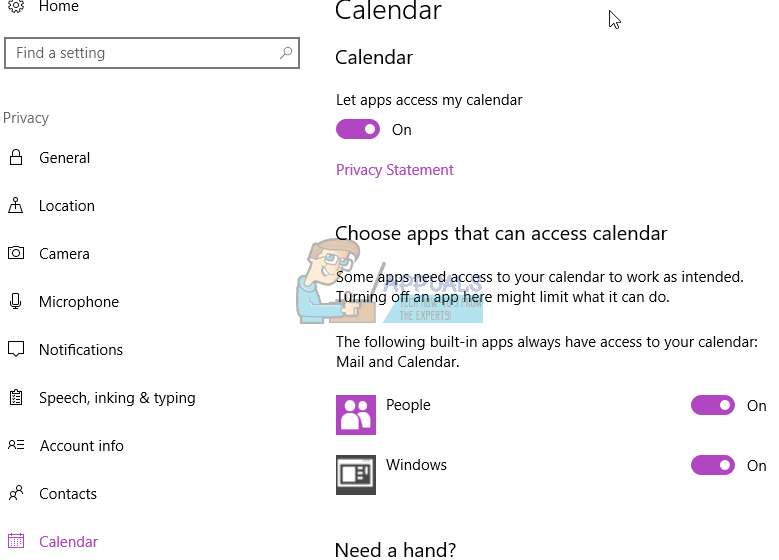

- Wyłączanie okienka podglądu i okienka szczegółów w Eksploratorze Windows

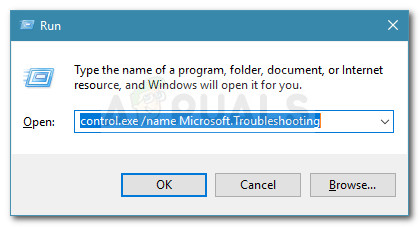

- Wyłączanie usługi WebClient

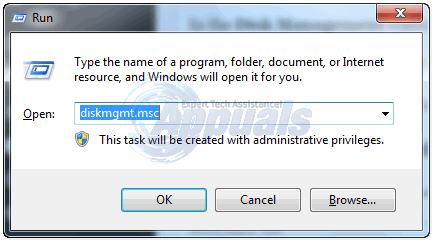

- Zmień nazwę ATMFD.DLL (w systemach Windows 10, które mają plik o tej nazwie) lub alternatywnie wyłącz plik z rejestru

Pierwsza czynność powstrzyma Eksploratora Windows przed automatycznym wyświetlaniem czcionek Open Type. Nawiasem mówiąc, środek ten zapobiegnie niektórym typom ataków, ale nie powstrzyma lokalnego, uwierzytelnionego użytkownika przed uruchomieniem specjalnie spreparowanego programu w celu wykorzystania luki.

Atakujący wykorzystują niezałatane luki dnia zerowego w systemie Windows, poinformował Microsoft w poniedziałkowym poradniku dotyczącym bezpieczeństwa. Firma twierdzi, że „ograniczone ataki ukierunkowane” mogą wykorzystać dwie niezałatane luki w zabezpieczeniach zdalnego kodu wykonawczego (RCE) w systemie Windows… https://t.co/JHjAgO4sSi przez @InfoSecHotSpot pic.twitter.com/gAhLt46CGT

- Sean Harris (@InfoSecHotSpot) 24 marca 2020 r

Wyłączenie usługi WebClient blokuje wektor, którego atakujący najprawdopodobniej użyliby do zdalnych exploitów. To obejście spowoduje, że użytkownicy będą monitowani o potwierdzenie przed otwarciem dowolnych programów z Internetu. Niemniej jednak osoby atakujące nadal mogą uruchamiać programy zlokalizowane na komputerze docelowego użytkownika lub w sieci lokalnej.

Ostatnie sugerowane obejście jest dość kłopotliwe, ponieważ spowoduje problemy z wyświetlaniem aplikacji korzystających z osadzonych czcionek i może spowodować, że niektóre aplikacje przestaną działać, jeśli używają czcionek OpenType.

Wykryto lukę w zabezpieczeniach RCE wpływającą na system Windows, a firma Microsoft oceniła jej wagę jako krytyczną. https://t.co/oA9cdxJMTW pic.twitter.com/TZP6nESJCN

- Neil Mitchell-Hunter (@polo_nmh) 24 marca 2020 r

Jak zawsze, ostrzega się użytkowników systemu Windows, aby zwracali uwagę na podejrzane żądania wyświetlenia niezaufanych dokumentów. Microsoft obiecał stałą poprawkę, ale użytkownicy powinni powstrzymać się od uzyskiwania dostępu lub otwierania dokumentów z niezweryfikowanych lub niewiarygodnych źródeł.

Tagi Windows