Windows 10

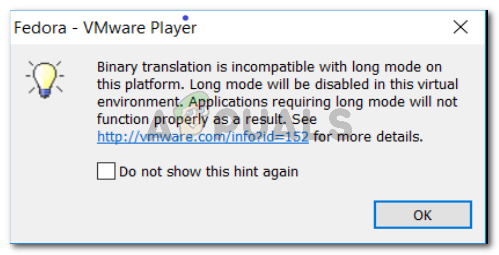

Najnowsze wersje systemu Windows 10, a mianowicie v1903 i v1909, zawierają możliwą do wykorzystania lukę w zabezpieczeniach, którą można wykorzystać do wykorzystania protokołu Server Message Block (SMB). Serwery i klienty SMBv3 można z powodzeniem przejąć i wykorzystać do uruchomienia dowolnego kodu. Jeszcze bardziej niepokojące jest to, że lukę w zabezpieczeniach można wykorzystać zdalnie przy użyciu kilku prostych metod.

Firma Microsoft potwierdziła nową lukę w zabezpieczeniach protokołu Microsoft Server Message Block 3.1.1 (SMB). Wydaje się, że firma wcześniej przypadkowo ujawniła szczegóły podczas tegotygodniowych aktualizacji Patch Tuesday. Plik podatność można wykorzystać zdalnie do wykonania kodu na serwerze lub kliencie SMB. Zasadniczo jest to problem związany z błędem RCE (Remote Code Execution).

Firma Microsoft potwierdza lukę w zabezpieczeniach SMBv3:

W porady dotyczące bezpieczeństwa opublikowany wczoraj Microsoft wyjaśnił, że luka dotyczy wersji 1903 i 1909 systemu Windows 10 i Windows Server. Jednak firma szybko wskazała, że wada nie została jeszcze wykorzystana. Nawiasem mówiąc, firma podobno ujawniła szczegóły dotyczące luki w zabezpieczeniach oznaczonej jako CVE-2020-0796. Ale robiąc to, firma nie opublikowała żadnych szczegółów technicznych. Microsoft zaoferował jedynie krótkie podsumowania opisujące błąd. Korzystając z tych samych, wielu firm zajmujących się cyfrowymi produktami bezpieczeństwa, które są częścią programu aktywnej ochrony firmy i uzyskują wczesny dostęp do informacji o błędach, opublikowano te informacje.

CVE-2020-0796 - podatna na robaki luka SMBv3.

Świetny…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 marca 2020 r

Należy zauważyć, że błąd bezpieczeństwa SMBv3 nie ma jeszcze gotowej łatki. Jest oczywiste, że Microsoft mógł początkowo planować wydanie poprawki dla tej luki, ale nie mógł, a następnie nie udało mu się zaktualizować partnerów branżowych i dostawców. Doprowadziło to do opublikowania luki w zabezpieczeniach, którą nadal można wykorzystać na wolności.

W jaki sposób atakujący mogą wykorzystać lukę w zabezpieczeniach SMBv3?

Chociaż szczegóły wciąż się pojawiają, problem dotyczy systemów komputerowych z systemem Windows 10 w wersji 1903, Windows Server v1903 (instalacja Server Core), Windows 10 v1909 i Windows Server v1909 (instalacja Server Core). Jest jednak całkiem prawdopodobne, że wcześniejsze iteracje systemu operacyjnego Windows również mogą być podatne na ataki.

Krytyczny błąd w implementacji SMBv3 firmy Microsoft został opublikowany w tajemniczych okolicznościach. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 marca 2020 r

Wyjaśniając podstawową koncepcję i rodzaj luki w zabezpieczeniach SMBv3, Microsoft zauważył: „Aby wykorzystać lukę w zabezpieczeniach serwera SMB, nieuwierzytelniona osoba atakująca może wysłać specjalnie spreparowany pakiet do docelowego serwera SMBv3. Aby wykorzystać lukę w zabezpieczeniach klienta SMB, nieuwierzytelniony atakujący musiałby skonfigurować złośliwy serwer SMBv3 i przekonać użytkownika, aby się z nim połączył ”.

Chociaż szczegółów jest mało, eksperci wskazują, że błąd SMBv3 może pozwolić zdalnym atakującym na przejęcie pełnej kontroli nad podatnymi na ataki systemami. Ponadto luka w zabezpieczeniach może być również robakiem. Innymi słowy, osoby atakujące mogą zautomatyzować ataki za pośrednictwem zainfekowanych serwerów SMBv3 i zaatakować wiele maszyn.

Jak chronić system operacyjny Windows i serwery SMBv3 przed nową luką w zabezpieczeniach?

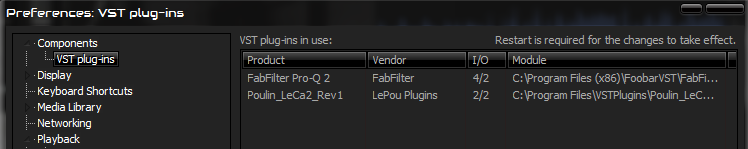

Firma Microsoft mogła potwierdzić istnienie luki w zabezpieczeniach w protokole SMBv3. Jednak firma nie zaoferowała żadnej poprawki, która chroniłaby to samo. Użytkownicy mogą wyłącz kompresję SMBv3, aby zapobiec atakującym wykorzystanie luki w zabezpieczeniach serwera SMB. Proste polecenie do wykonania w programie PowerShell jest następujące:

Set-ItemProperty -Path „HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 1 -Force

Aby cofnąć tymczasową ochronę przed luką w zabezpieczeniach SMBv3, wprowadź następujące polecenie:

Set-ItemProperty -Path „HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters” DisableCompression -Type DWORD -Value 0 -Force

Wiele firm NIE jest narażonych na # SMBv3 CVE-2020-0796, nadal korzystają z systemu Windows XP / 7 i Server 2003/2008. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 marca 2020 r

Należy zauważyć, że metoda ta nie jest wszechstronna i jedynie opóźni lub odwiedzie napastnika. Firma Microsoft zaleca blokowanie portu TCP „445” w zaporach i komputerach klienckich. „Może to pomóc w ochronie sieci przed atakami, które mają miejsce poza granicami przedsiębiorstwa. Zablokowanie zagrożonych portów na granicy przedsiębiorstwa jest najlepszą obroną, która pomoże uniknąć ataków z Internetu ”- radzi Microsoft.

Tagi Windows Windows 10

![[NAPRAWIONO] Kod błędu Hulu 503](https://jf-balio.pt/img/how-tos/77/hulu-error-code-503.jpg)