Narzędzie DNS i adres IP. Urząd ds. Komputerów i technologii

Wykryto lokalną lukę w zabezpieczeniach typu „odmowa usługi” w NetScanTools Basic Wydanie freeware w wersji 2.5. To sprawia, że pakiet jest podatny na odwrócenie się od zamierzonego użytkownika programu, ponieważ oprogramowanie jest przepełnione arbitralnymi żądaniami przez kanał dostępu, który można wykorzystać. Takie żądania powodują awarię systemu, która zatrzymuje działanie jego procesów, uszkadzając cel pakietu narzędzi i uniemożliwiając użytkownikom korzystanie z oferowanych przez niego funkcji.

NetScanTools to zestaw narzędzi sieciowych przeznaczonych dla inżynierów, informatyków, ekspertów technologicznych, badaczy, oficerów bezpieczeństwa systemów i funkcjonariuszy organów ścigania zajmujących się cyberprzestępczością. Łączy w sobie szeroką gamę narzędzi zaprojektowanych do wykonywania jednej funkcji w jednym pakiecie zaprojektowanym do wykonywania wszystkich takich operacji sieciowych. Istnieje również podstawowa wersja darmowego oprogramowania dla użytkowników domowych, a celem oprogramowania jest scentralizowanie kilku narzędzi sieciowych w jeden łatwy w użyciu pakiet. Pakiet NetScanTools istnieje w pakietach Basic, LE i Pro. Konkretnym pakietem, którego dotyczy ta luka, jest darmowe oprogramowanie NetScanTools Basic, które zostało zaprojektowane w celu udostępnienia użytkownikom narzędzia DNS do rozpoznawania adresu IP / nazwy hosta i informacji o DNS komputera, polecenia ping, ping graficznego, skanera pingów, traceroute oraz narzędzia Whois.

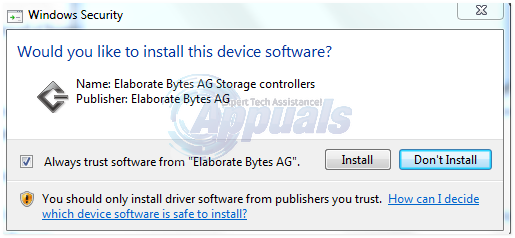

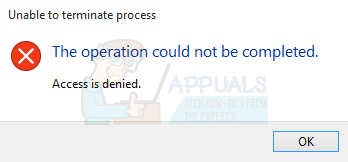

Awaria podatności DoS NetScanTools Basic Edition może zostać odtworzona w następujący sposób. Najpierw uruchom kod Pythona „python NetScanTools_Basic_Edition_2.5.py”. Następnie otwórz NetScanTools_Basic_Edition_2.5.txt i skopiuj jego zawartość do schowka. Następnie otwórz NstBasic.exe> Narzędzia ping i Traceroute> Ping i wklej schowek na docelową nazwę hosta lub adres IPv4. Wykonaj ping, a zobaczysz, że system się zawiesza. Luka ta została odkryta przez Luisa Martineza w wersji 2.5 oprogramowania na Windows 10 Pro x64 es. Do tej luki nie został jeszcze przypisany kod identyfikacyjny CVE i nie jest też jasne, czy dostawca został poinformowany. Ponieważ luka jest możliwa do wykorzystania lokalnie, uważa się, że wiąże się ona z relatywnie niższym stopniem ryzyka, ale jeśli system jest zainfekowany złośliwym oprogramowaniem, które jest w stanie wykonywać dowolne polecenia z uprawnieniami systemowymi, to freeware może być wielokrotnie zawieszane przez DoS, niezdolne do wykonywania swoich planowane usługi.