Rumy IT Tips

WPA / WPA2 od dawna uznawane jest za najbezpieczniejszą formę szyfrowania WiFi. Jednak w październiku 2017 roku protokół WPA2 okazał się podatny na atak KRACK, dla którego opracowano techniki łagodzenia. Wygląda na to, że szyfrowanie sieci bezprzewodowej jest ponownie atakowane, tym razem z wykorzystaniem luki WPA / WPA2 o nazwie PMKID.

Opracowaliśmy nowy atak na WPA / WPA2. Nie jest już wymagane pełne nagrywanie w trybie 4-way handshake. Oto wszystkie szczegóły i narzędzia, których potrzebujesz: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 sierpnia 2018 r

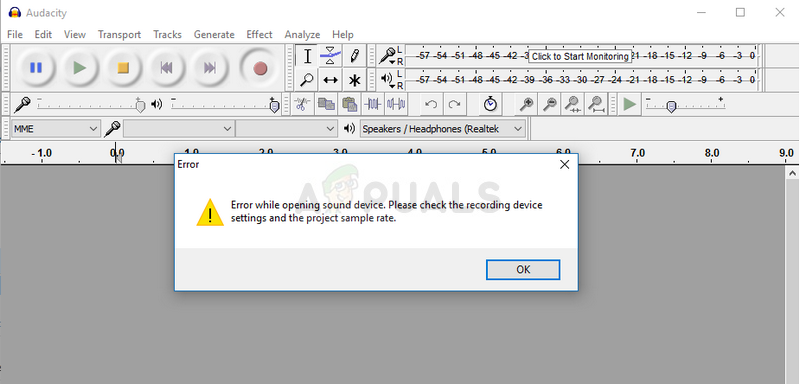

Luka ta była udostępniana przez konto na Twitterze (@hashcat), które przesłało na Twitterze obraz kodu, który może ominąć wymaganie czterostronnego uzgadniania EAPOL i zaatakować połączenie sieciowe. W Poczta w witrynie konta programiści odpowiedzialni za exploit wyjaśnili, że szukają sposobów na zaatakowanie standardu zabezpieczeń WPA3, ale nie udało im się to z powodu protokołu Simultaneous Authentication of Equals (SAE). Zamiast tego jednak udało im się natknąć na tę lukę w zabezpieczeniach protokołu WPA2.

Ta luka jest wykorzystywana w Robust Security Network Information Element (RSNIE) pojedynczej ramki EAPOL. Wykorzystuje HMAC-SHA1 do wyprowadzenia PMKID, przy czym kluczem jest PMK, a jego dane są konkatenacją stałego ciągu „Nazwa PMK”, który obejmuje adres MAC punktu dostępu i stacji.

Zgodnie z postem deweloperów do przeprowadzenia ataku potrzebne są trzy narzędzia: hcxdumptool v4.2.0 lub nowszy, hcxtools v4.2.0 lub nowszy oraz hashcat v4.2.0 lub nowszy. Ta luka umożliwia atakującemu bezpośrednią komunikację z punktem dostępu. Pomija ewentualną retransmisję ramek EAPOL i ewentualne wprowadzenie nieprawidłowego hasła. Atak eliminuje również utratę ramek EAPOL w przypadku, gdy użytkownik AP jest zbyt daleko od atakującego, i sprawia, że ostateczne dane są wyświetlane w zwykłym ciągu zakodowanym w formacie szesnastkowym, w przeciwieństwie do formatów wyjściowych, takich jak pcap lub hccapx.

Kod i szczegóły dotyczące działania kodu w celu wykorzystania tej luki są wyjaśnione w poście deweloperów. Stwierdzili, że nie są pewni, na które routery WiFi ta luka wpływa bezpośrednio i jak skuteczna jest ona w przypadku odpowiednich połączeń. Uważają jednak, że lukę tę można najprawdopodobniej wykorzystać we wszystkich sieciach 802.11i / p / q / r, w których włączone są funkcje roamingu, tak jak ma to miejsce w przypadku większości routerów obecnie.

Niestety dla użytkowników, jak dotąd nie ma technik łagodzenia skutków tej luki. Pojawił się kilka godzin temu i nie ma żadnych wiadomości o tym, by jakikolwiek producent routerów zwrócił uwagę (lub dał do zrozumienia, że się z tym zwrócił).

![[FIX] Klawiatura i mysz w Ubuntu 20.04 LTS nie działają](https://jf-balio.pt/img/how-tos/83/ubuntu-20-04-lts-keyboard.png)

![[FIX] Nie można pobrać błędu poczty](https://jf-balio.pt/img/how-tos/54/cannot-get-mail-error.jpg)