PB Tech

Jerome Segura, czołowy badacz bezpieczeństwa pracujący z Malwarebytes, odkrył sposób obejścia zabezpieczeń w pakiecie Microsoft Office, wykorzystując wektor ataku, który nie wymaga makr. To przychodzi po piętach innym badaczom, którzy niedawno znaleźli metody wykorzystania skrótów makr do nadużywania baz danych Access.

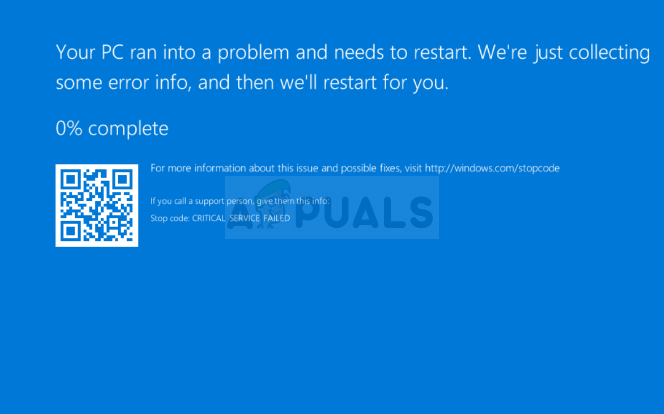

Osadzając plik ustawień w dokumencie pakietu Office, osoby atakujące mogą użyć inżynierii społecznej, aby skłonić użytkowników do uruchomienia niebezpiecznego kodu bez dalszych powiadomień. Kiedy ta technika działa, system Windows nie wyświetla żadnych komunikatów o błędach. Nawet te tajemnicze można ominąć, co pomaga ukryć fakt, że cokolwiek się dzieje.

Format pliku charakterystyczny dla systemu Windows 10 zawiera kod XML, który umożliwia tworzenie skrótów do apletów w Panelu sterowania. Ten format, .SettingContent.ms, nie istniał we wcześniejszych wersjach systemu Windows. W rezultacie, o ile wiedzą naukowcy, nie powinni być podatni na tego typu exploit.

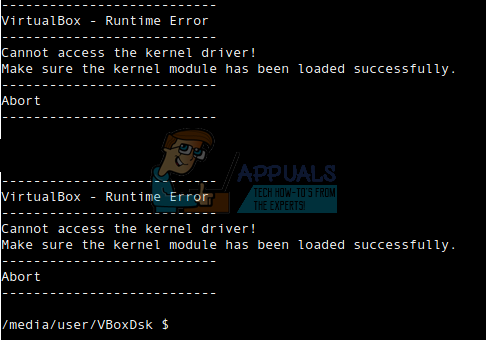

Ci, którzy wdrożyli pakiet Office przy użyciu warstwy zgodności aplikacji Wine, również nie powinni mieć problemów, niezależnie od tego, czy używają systemu GNU / Linux czy macOS. Jeden z elementów XML przechowywanych w tym pliku może jednak siać spustoszenie w komputerach z systemem Windows 10 działających na gołym metalu.

DeepLink, jak wiadomo, element umożliwia wykonywanie binarnych pakietów wykonywalnych, nawet jeśli mają po nich przełączniki i parametry. Osoba atakująca może wywołać program PowerShell, a następnie dodać coś po nim, aby rozpocząć wykonywanie dowolnego kodu. Jeśli wolą, mogą nawet zadzwonić do oryginalnego, starszego interpretera poleceń i użyć tego samego środowiska, które linia poleceń Windows udostępniła programistom od najwcześniejszych wersji jądra NT.

W rezultacie kreatywny atakujący może stworzyć dokument, który wygląda na autentyczny i udawać kogoś innego, aby skłonić ludzi do kliknięcia w nim linku. Może to na przykład przyzwyczaić się do pobierania aplikacji do wydobywania kryptowalut na komputer ofiary.

Mogą również chcieć wysłać plik za pośrednictwem dużej kampanii spamowej. Segura zasugerował, że powinno to zapewnić, że klasyczne ataki socjotechniczne wkrótce nie wypadną z mody. Chociaż taki plik musiałby być dystrybuowany do niezliczonych użytkowników, aby kilku z nich pozwoliło na wykonanie kodu, powinno to być możliwe poprzez ukrycie go jako coś innego.

![[NAPRAW] Wystąpił błąd, gdy kreator próbował ustawić hasło dla tego konta użytkownika](https://jf-balio.pt/img/how-tos/89/error-occurred-while-wizard-was-attempting-set-password.png)