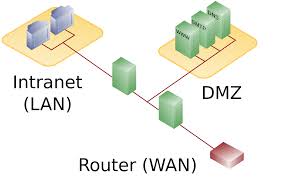

W zabezpieczeniach komputerowych strefa DMZ (czasami nazywana siecią obwodową) to fizyczna lub logiczna podsieć, która zawiera zewnętrzne usługi organizacji i eksponuje je na większą niezaufaną sieć, zwykle Internet. Zadaniem strefy DMZ jest dodanie dodatkowej warstwy zabezpieczeń do sieci lokalnej (LAN) organizacji; osoba atakująca z zewnątrz ma dostęp tylko do sprzętu w strefie DMZ, a nie do jakiejkolwiek innej części sieci. Nazwa wywodzi się od terminu „strefa zdemilitaryzowana”, obszar między państwami narodowymi, na którym działania militarne są zabronione.

Powszechną praktyką jest posiadanie w sieci zapory ogniowej i strefy zdemilitaryzowanej (DMZ), ale wiele osób, nawet informatyków, tak naprawdę nie rozumie dlaczego, z wyjątkiem niejasnej koncepcji pół-bezpieczeństwa.

Większość firm, które hostują własne serwery, obsługuje swoje sieci ze strefą DMZ znajdującą się na obrzeżach ich sieci, zwykle działającą na oddzielnej zaporze ogniowej jako częściowo zaufany obszar dla systemów współpracujących ze światem zewnętrznym.

Dlaczego takie strefy istnieją i jakiego rodzaju systemy lub dane powinny się w nich znajdować?

Aby zachować prawdziwe bezpieczeństwo, ważne jest, aby dokładnie zrozumieć cel strefy DMZ.

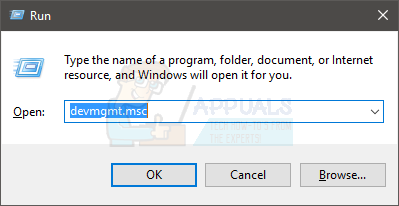

Większość zapór to urządzenia zabezpieczające na poziomie sieci, zwykle urządzenie lub urządzenie w połączeniu ze sprzętem sieciowym. Mają na celu zapewnienie szczegółowych środków kontroli dostępu w kluczowym punkcie sieci biznesowej. DMZ to obszar sieci oddzielony od sieci wewnętrznej i Internetu, ale połączony z obydwoma.

Strefa DMZ jest przeznaczona do hostowania systemów, które muszą być dostępne w Internecie, ale w inny sposób niż sieć wewnętrzna. Stopień dostępności do Internetu na poziomie sieci jest kontrolowany przez firewall. Stopień dostępności Internetu na poziomie aplikacji jest kontrolowany przez oprogramowanie, a tak naprawdę połączenie serwera WWW, systemu operacyjnego, niestandardowej aplikacji i często oprogramowania bazodanowego.

DMZ zazwyczaj umożliwia ograniczony dostęp z Internetu i sieci wewnętrznej. Użytkownicy wewnętrzni muszą zazwyczaj uzyskiwać dostęp do systemów w strefie DMZ, aby aktualizować informacje lub korzystać z gromadzonych lub przetwarzanych tam danych. DMZ ma na celu zapewnienie publicznego dostępu do informacji przez Internet, ale w ograniczony sposób. Ale ponieważ istnieje kontakt z Internetem i światem pomysłowych ludzi, zawsze istnieje ryzyko, że systemy te mogą zostać naruszone.

Skutki naruszenia zabezpieczeń są dwojakie: po pierwsze, informacje na temat ujawnionych systemów mogą zostać utracone (tj. Skopiowane, zniszczone lub uszkodzone), a po drugie, sam system może zostać wykorzystany jako platforma do dalszych ataków na wrażliwe systemy wewnętrzne.

Aby złagodzić pierwsze ryzyko, strefa DMZ powinna umożliwiać dostęp tylko za pośrednictwem ograniczonych protokołów (np. HTTP w przypadku normalnego dostępu do sieci Web i HTTPS w przypadku szyfrowanego dostępu do sieci). Następnie same systemy muszą być starannie skonfigurowane, aby zapewnić ochronę poprzez uprawnienia, mechanizmy uwierzytelniania, staranne programowanie, a czasem szyfrowanie.

Zastanów się, jakie informacje będzie gromadzić i przechowywać Twoja witryna lub aplikacja. To właśnie można stracić, jeśli systemy zostaną naruszone w wyniku typowych ataków internetowych, takich jak wstrzyknięcie kodu SQL, przepełnienie bufora lub nieprawidłowe uprawnienia.

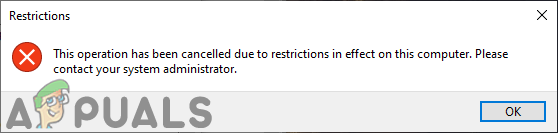

Aby złagodzić drugie ryzyko, systemy DMZ nie powinny być zaufane przez systemy położone głębiej w sieci wewnętrznej. Innymi słowy, systemy DMZ nie powinny nic wiedzieć o systemach wewnętrznych, chociaż niektóre systemy wewnętrzne mogą wiedzieć o systemach DMZ. Ponadto kontrola dostępu do DMZ nie powinna pozwalać systemom DMZ na inicjowanie jakichkolwiek połączeń w dalszej części sieci. Zamiast tego, jakikolwiek kontakt z systemami DMZ powinien być inicjowany przez systemy wewnętrzne. Jeśli system DMZ jest zagrożony jako platforma ataku, jedynymi widocznymi dla niego systemami powinny być inne systemy DMZ.

Niezwykle ważne jest, aby menedżerowie IT i właściciele firm rozumieli rodzaje uszkodzeń systemów narażonych w Internecie, a także mechanizmy i metody ochrony, takie jak strefy zdemilitaryzowane. Właściciele i menedżerowie mogą podejmować świadome decyzje dotyczące ryzyka, na które są gotowi zaakceptować, tylko wtedy, gdy dobrze wiedzą, jak skutecznie ich narzędzia i procesy ograniczają to ryzyko.

3 minuty czytania