WordPress. Orderland

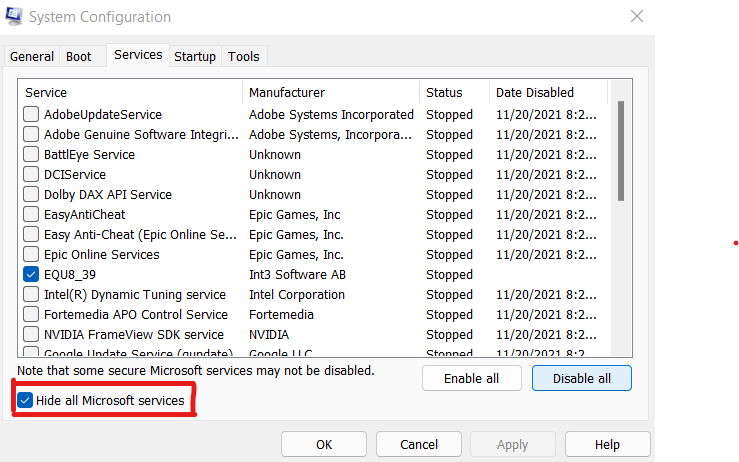

W trzech wtyczkach WordPress: Gwolle Guestbook CMS, Strong Testimonials i Snazzy Maps, podczas rutynowego sprawdzania bezpieczeństwa systemu za pomocą DefenceCode ThunderScan wykryto lukę w zabezpieczeniach cross-site scripting (XSS). Przy ponad 40 000 aktywnych instalacji wtyczki Gwolle Guestbook, ponad 50 000 aktywnych instalacji wtyczki Strong Testimonials i ponad 60 000 aktywnych takich instalacji wtyczki Snazzy Maps, luka w zabezpieczeniach skryptów między witrynami naraża użytkowników na ryzyko utraty dostępu administratora do złośliwy napastnik, a gdy już to zrobi, daje atakującemu bezpłatną przepustkę do dalszego rozprzestrzeniania złośliwego kodu na widzów i odwiedzających. Ta luka została zbadana w ramach identyfikatorów doradczych DefenseCode DC-2018-05-008 / DC-2018-05-007 / DC-2018-05-008 (odpowiednio) i jest zdeterminowany, by stanowić średnie zagrożenie na wszystkich trzech frontach. Istnieje w języku PHP w wymienionych wtyczkach WordPress i stwierdzono, że wpływa na wszystkie wersje wtyczek do wersji 2.5.3 włącznie z Gwolle Guestbook, v2.31.4 dla Strong Testimonials i v1.1.3 dla Snazzy Maps.

Luka w zabezpieczeniach skryptów między witrynami jest wykorzystywana, gdy złośliwy napastnik starannie tworzy kod JavaScript zawierający adres URL i manipuluje kontem administratora WordPress, aby połączyć się z tym adresem. Taka manipulacja może nastąpić za pośrednictwem komentarza zamieszczonego w witrynie, na który administrator kusi, aby kliknąć lub za pośrednictwem wiadomości e-mail, postu lub dyskusji na forum, do której uzyska dostęp. Po wysłaniu żądania ukryty złośliwy kod zostaje uruchomiony, a hakerowi udaje się uzyskać pełny dostęp do witryny WordPress tego użytkownika. Dzięki otwartemu dostępowi do witryny haker może osadzić w witrynie więcej takich złośliwych kodów, aby rozprzestrzeniać złośliwe oprogramowanie również na odwiedzających witrynę.

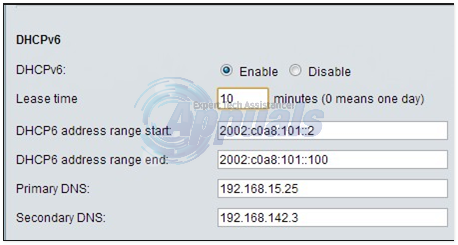

Luka została początkowo odkryta przez DefenseCode 1 czerwca, a WordPress został poinformowany 4 dni później. Dostawcy wyznaczono standardowy 90-dniowy okres na przedstawienie rozwiązania. Po zbadaniu odkryto, że luka istnieje w funkcji echo (), a zwłaszcza w zmiennej $ _SERVER ['PHP_SELF'] wtyczki Gwolle Guestbook, zmiennej $ _REQUEST ['id'] we wtyczce Strong Testimonials oraz zmienna $ _GET ['text'] we wtyczce Snazzy Maps. Aby złagodzić ryzyko związane z tą luką, WordPress wydał aktualizacje wszystkich trzech wtyczek, a użytkownicy są proszeni o zaktualizowanie swoich wtyczek odpowiednio do najnowszych dostępnych wersji.