Czy jest ktoś, kto nie słyszał o Naruszenie Equifax ? Był to największy wyciek danych w 2017 r., W którym włamano się na 146 milionów kont użytkowników. A co z atakiem na platformę Aadhar , portal rządu indyjskiego służący do przechowywania informacji o mieszkańcach. System został zhakowany i ujawniono 1,1 miliarda danych użytkowników. A teraz zaledwie kilka miesięcy temu Toyoty Biuro sprzedaży w Japonii zostało zhakowane, a dane użytkowników 3,1 miliona klientów zostały ujawnione. To tylko niektóre z głównych naruszeń, które miały miejsce w ciągu ostatnich trzech lat. I to jest niepokojące, ponieważ wydaje się, że z upływem czasu sytuacja się pogarsza. Cyberprzestępcy stają się coraz bardziej inteligentni i wymyślają nowe metody uzyskiwania dostępu do sieci i danych użytkowników. Żyjemy w erze cyfrowej, a dane są na wagę złota.

Ale bardziej niepokojące jest to, że niektóre organizacje nie podchodzą do problemu z taką powagą, na jaką zasługują. Najwyraźniej stare metody nie działają. Masz firewall? Dobrze dla ciebie. Zobaczmy jednak, jak zapora sieciowa chroni Cię przed atakami z wewnątrz.

Zagrożenia wewnętrzne - nowe duże zagrożenie

Statystyki cyberbezpieczeństwa

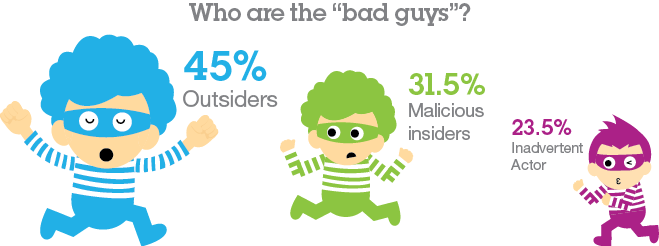

W porównaniu z ubiegłym rokiem znacznie wzrosła liczba ataków pochodzących z sieci. A fakt, że firmy zlecają teraz pracę osobom z zewnątrz, które pracują zdalnie lub w ramach organizacji, niewiele pomógł w tej sprawie. Nie wspominając już o tym, że pracownicy mogą teraz używać komputerów osobistych do prac związanych z pracą.

Szkodliwi i skorumpowani pracownicy odpowiadają za większy odsetek ataków wewnętrznych, ale czasami są one również niezamierzone. Pracownicy, partnerzy lub zewnętrzni wykonawcy popełniają błędy, które narażają Twoją sieć na niebezpieczeństwo. Jak można sobie wyobrazić, zagrożenia wewnętrzne są o wiele niebezpieczne niż ataki zewnętrzne. Powodem tego jest to, że są one wykonywane przez osobę dobrze poinformowaną o Twojej sieci. Osoba atakująca ma praktyczną wiedzę o środowisku sieciowym i zasadach, więc jej ataki są bardziej ukierunkowane, co prowadzi do większych szkód. W większości przypadków wykrycie zagrożenia wewnętrznego zajmie więcej czasu niż ataków zewnętrznych.

Co więcej, najgorsze w tych atakach nie jest nawet natychmiastowa strata wynikająca z zakłócenia usług. To szkoda reputacji Twojej marki. Cyberatakom i naruszeniom danych często towarzyszą spadki cen akcji i masowe odejścia klientów.

Tak więc, jeśli jest jedna rzecz, która jest jasna, to, że będziesz potrzebować czegoś więcej niż zapory ogniowej, serwera proxy lub oprogramowania antywirusowego, aby zapewnić całkowite bezpieczeństwo sieci. I to właśnie ta potrzeba stanowi podstawę tego wpisu. Następnie przedstawię 5 najlepszych programów do monitorowania zagrożeń, aby zabezpieczyć całą infrastrukturę IT. Monitor zagrożeń IT kojarzy ataki z różnymi parametrami, takimi jak adresy IP, adresy URL, a także szczegóły plików i aplikacji. W rezultacie będziesz mieć dostęp do większej ilości informacji o incydencie związanym z bezpieczeństwem, takim jak miejsce i sposób wykonania. Ale wcześniej przyjrzyjmy się czterem innym sposobom zwiększenia bezpieczeństwa sieci.

Dodatkowe sposoby na zwiększenie bezpieczeństwa IT

Monitorowanie aktywności bazy danych

Pierwszą rzeczą, na którą atakujący będzie celował, jest baza danych, ponieważ tam znajdują się wszystkie dane firmy. Dlatego warto mieć dedykowany monitor bazy danych. Będzie rejestrować wszystkie transakcje przeprowadzane w bazie danych i może pomóc w wykryciu podejrzanych działań o charakterze zagrożenia.

Analiza przepływu w sieci

Koncepcja ta obejmuje analizę pakietów danych przesyłanych między różnymi komponentami w sieci. To świetny sposób, aby upewnić się, że w Twojej infrastrukturze IT nie ma żadnych fałszywych serwerów do pobierania informacji i wysyłania ich poza sieć.

Zarządzanie prawami dostępu

Każda organizacja musi mieć jasne wytyczne dotyczące tego, kto może przeglądać różne zasoby systemowe i uzyskiwać do nich dostęp. W ten sposób możesz ograniczyć dostęp do wrażliwych danych organizacyjnych tylko do niezbędnych osób. Menedżer praw dostępu nie tylko umożliwia edycję praw dostępu użytkowników w sieci, ale także umożliwia sprawdzenie, kto, gdzie i kiedy uzyskuje się dostęp do danych.

Biała lista

Jest to koncepcja, w której tylko autoryzowane oprogramowanie może być uruchamiane w węzłach w Twojej sieci. Teraz każdy inny program próbujący uzyskać dostęp do Twojej sieci zostanie zablokowany i natychmiast otrzymasz powiadomienie. Z drugiej strony ta metoda ma jedną wadę. Nie ma jasnego sposobu określenia, co kwalifikuje oprogramowanie jako zagrożenie bezpieczeństwa, więc nad opracowaniem profili ryzyka może być konieczne trochę ciężkiej pracy.

A teraz do naszego głównego tematu. 5 najlepszych monitorów zagrożeń sieci IT. Przepraszam, trochę odeszłam, ale pomyślałem, że najpierw powinniśmy zbudować solidny fundament. Narzędzia, które teraz omówię, scementują wszystko razem, aby uzupełnić fort otaczający Twoje środowisko IT.

1. Monitor zagrożeń SolarWinds

Spróbuj teraz

Spróbuj teraz Czy to w ogóle niespodzianka? SolarWinds to jedna z tych nazw, które z pewnością nie zawiodą. Wątpię, czy jest jakiś administrator systemu, który nie korzystał z produktu SolarWinds na pewnym etapie swojej kariery. A jeśli tego nie zrobiłeś, może nadszedł czas, żebyś to zmienił. Przedstawiam Państwu Monitor zagrożeń SolarWinds.

To narzędzie umożliwia monitorowanie sieci i reagowanie na zagrożenia bezpieczeństwa niemal w czasie rzeczywistym. A jak na tak bogate w funkcje narzędzie, będziesz pod wrażeniem jego prostoty w użyciu. Zakończenie instalacji i konfiguracji zajmie tylko chwilę, a następnie możesz rozpocząć monitorowanie. SolarWinds Threat Monitor może być używany do ochrony urządzeń lokalnych, hostowanych centrów danych i środowisk chmury publicznej, takich jak Azure lub AWS. Jest idealny dla średnich i dużych organizacji z dużymi możliwościami wzrostu ze względu na swoją skalowalność. Dzięki możliwości obsługi wielu dzierżawców i możliwości oznaczania na biało ten monitor zagrożeń będzie również doskonałym wyborem dla dostawców zarządzanych usług zabezpieczeń.

Monitor zagrożeń SolarWinds

Ze względu na dynamiczny charakter cyberataków niezwykle ważne jest, aby baza danych zawierająca informacje o cyberzagrożeniach była zawsze aktualna. W ten sposób masz większe szanse na przetrwanie nowych form ataków. Monitor zagrożeń SolarWinds korzysta z wielu źródeł, takich jak IP i bazy danych reputacji domen, aby zapewnić aktualność swoich baz danych.

Posiada również zintegrowanego Security Information and Event Manager (SIEM), który odbiera dane dziennika z wielu komponentów w sieci i analizuje dane pod kątem zagrożeń. To narzędzie wykrywa zagrożenia w prosty sposób, dzięki czemu nie musisz tracić czasu na przeglądanie dzienników w celu zidentyfikowania problemów. Osiąga to, porównując dzienniki z wieloma źródłami informacji o zagrożeniach, aby znaleźć wzorce wskazujące na potencjalne zagrożenia.

Monitor zagrożeń SolarWinds może przechowywać znormalizowane i nieprzetworzone dane dziennika przez okres jednego roku. Będzie to przydatne, gdy będziesz chciał porównać przeszłe wydarzenia z obecnymi. Potem są chwile po zdarzeniu związanym z bezpieczeństwem, kiedy trzeba przejrzeć dzienniki, aby zidentyfikować luki w sieci. To narzędzie zapewnia łatwy sposób filtrowania danych, dzięki czemu nie musisz przeglądać każdego dziennika.

System alertów monitora zagrożeń SolarWinds

Kolejną fajną funkcją jest automatyczna reakcja i naprawa zagrożeń. Oprócz zaoszczędzenia wysiłku, będzie to również skuteczne w tych momentach, w których nie jesteś w stanie natychmiast zareagować na zagrożenia. Oczywiście oczekuje się, że monitor zagrożeń będzie miał system ostrzegania, ale system w tym monitorze zagrożeń jest bardziej zaawansowany, ponieważ łączy alarmy wielostanowe i skorelowane z silnikiem aktywnej odpowiedzi, aby ostrzegać o wszelkich istotnych zdarzeniach. Warunki wyzwalania można skonfigurować ręcznie.

2. Digital Guardian

Spróbuj teraz

Spróbuj teraz Digital Guardian to kompleksowe rozwiązanie do ochrony danych, które monitoruje Twoją sieć od początku do końca, aby identyfikować i powstrzymywać możliwe naruszenia i eksfiltrację danych. Pozwala zobaczyć każdą transakcję przeprowadzoną na danych, w tym szczegóły użytkownika uzyskującego dostęp do danych.

Digital Guardian zbiera informacje z różnych pól danych, agentów punktów końcowych i innych technologii bezpieczeństwa analizuje dane i próbuje ustalić wzorce, które mogą oznaczać potencjalne zagrożenia. Następnie powiadomi Cię, abyś mógł podjąć niezbędne działania naprawcze. To narzędzie jest w stanie uzyskać więcej informacji na temat zagrożeń, uwzględniając adresy IP, adresy URL oraz szczegóły plików i aplikacji, co prowadzi do dokładniejszego wykrywania zagrożeń.

Digital Guardian

To narzędzie nie tylko monitoruje zewnętrzne zagrożenia, ale także ataki wewnętrzne, których celem jest własność intelektualna i poufne dane. Działa to równolegle z różnymi przepisami dotyczącymi bezpieczeństwa, więc domyślnie Digital Guardian pomaga udowodnić zgodność.

Ten monitor zagrożeń jest jedyną platformą oferującą funkcję zapobiegania utracie danych (DLP) wraz z funkcją wykrywania i reagowania w punktach końcowych (EDR). Działa to tak, że agent punktu końcowego rejestruje wszystkie zdarzenia systemowe, dotyczące użytkowników i danych w sieci i poza nią. Następnie jest skonfigurowany tak, aby blokował wszelkie podejrzane działania przed utratą danych. Więc nawet jeśli przegapisz włamanie do systemu, masz pewność, że dane nie wyjdą.

Digital Guardian jest wdrażany w chmurze, co oznacza mniejsze wykorzystanie zasobów systemowych. Czujniki sieciowe i agenci punktów końcowych przesyłają dane do zatwierdzonego przez analityków bezpieczeństwa obszaru roboczego, wraz z monitorami chmury analitycznej i raportowania, które pomagają zredukować fałszywe alarmy i filtrują liczne anomalie, aby określić, które wymagają Twojej uwagi.

3. Monitor bezpieczeństwa sieci Zeek

Spróbuj teraz

Spróbuj teraz Zeek to narzędzie monitorujące typu open source, które wcześniej było znane jako Bro Network Monitor. Narzędzie zbiera dane ze złożonych, wysokoprzepustowych sieci i wykorzystuje je jako analizę bezpieczeństwa.

Zeek jest również własnym językiem programowania i możesz go używać do tworzenia niestandardowych skryptów, które pozwolą Ci zbierać niestandardowe dane sieciowe lub zautomatyzować monitorowanie i identyfikację zagrożeń. Niektóre niestandardowe role, które możesz wykonywać, obejmują identyfikowanie niezgodnych certyfikatów SSL lub korzystanie z podejrzanego oprogramowania.

Z drugiej strony Zeek nie daje dostępu do danych z punktów końcowych sieci. W tym celu będziesz potrzebować integracji z narzędziem SIEM. Ale to również dobra rzecz, ponieważ w niektórych przypadkach ogromna ilość danych zebranych przez SIEMS może być przytłaczająca, prowadząc do wielu fałszywych alertów. Zamiast tego Zeek korzysta z danych sieciowych, które są bardziej wiarygodnym źródłem prawdy.

Monitor bezpieczeństwa sieci Zeek

Jednak zamiast polegać tylko na danych sieci NetFlow lub PCAP, Zeek koncentruje się na bogatych, zorganizowanych i łatwych do wyszukiwania danych, które zapewniają prawdziwy wgląd w bezpieczeństwo sieci. Wyodrębnia ponad 400 pól danych z sieci i analizuje je, aby uzyskać przydatne dane.

Możliwość przypisania unikalnych identyfikatorów połączeń to przydatna funkcja, która pomaga zobaczyć wszystkie działania protokołu dla pojedynczego połączenia TCP. Dane z różnych plików dziennika są również oznaczane czasem i synchronizowane. Dlatego w zależności od czasu otrzymania alertu o zagrożeniu można sprawdzić dzienniki danych z tego samego okresu, aby szybko określić źródło problemu.

Ale tak jak w przypadku każdego oprogramowania typu open source, największym wyzwaniem związanym z używaniem oprogramowania open source jest jego skonfigurowanie. Zajmiesz się wszystkimi konfiguracjami, w tym integracją Zeeka z innymi programami zabezpieczającymi w Twojej sieci. Wielu uważa, że to zbyt dużo pracy.

4. Monitor bezpieczeństwa sieci Oxen

Spróbuj teraz

Spróbuj teraz Oxen to kolejne oprogramowanie, które polecam do monitorowania sieci pod kątem zagrożeń bezpieczeństwa, luk w zabezpieczeniach i podejrzanych działań. A głównym powodem jest to, że stale przeprowadza automatyczną analizę potencjalnych zagrożeń w czasie rzeczywistym. Oznacza to, że za każdym razem, gdy dojdzie do krytycznego incydentu związanego z bezpieczeństwem, będziesz miał wystarczająco dużo czasu na podjęcie działań, zanim dojdzie do eskalacji. Oznacza to również, że będzie to doskonałe narzędzie do wykrywania i powstrzymywania zagrożeń typu zero-day.

Monitor bezpieczeństwa sieci Oxen

To narzędzie pomaga również zachować zgodność, tworząc raporty dotyczące stanu bezpieczeństwa sieci, naruszeń danych i podatności.

Czy wiesz, że każdego dnia pojawia się nowe zagrożenie bezpieczeństwa, o którego istnieniu nigdy się nie dowiesz? Twój monitor zagrożeń neutralizuje go i kontynuuje normalną pracę. Woły jest jednak trochę inne. Wychwytuje te zagrożenia i informuje Cię o ich istnieniu, dzięki czemu możesz zacisnąć liny bezpieczeństwa.

5. Argos Threat Intelligence firmy Cyberprint

Spróbuj teraz

Spróbuj teraz Kolejnym świetnym narzędziem do wzmocnienia technologii bezpieczeństwa opartej na obwodach jest Argos Threat Intelligence. Łączy Twoją wiedzę z ich technologią, aby umożliwić Ci zbieranie konkretnych i przydatnych informacji. Te dane bezpieczeństwa pomogą Ci zidentyfikować w czasie rzeczywistym incydenty ukierunkowanych ataków, wycieków danych i skradzionych tożsamości, które mogą naruszyć Twoją organizację.

Analiza zagrożeń Argos

Argos identyfikuje atakujących Cię aktorów w czasie rzeczywistym i dostarcza o nich odpowiednie dane. Ma silną bazę danych około 10 000 aktorów zagrożeń, z którymi można pracować. Ponadto wykorzystuje setki źródeł, w tym IRC, Darkweb, media społecznościowe i fora, aby gromadzić powszechnie ukierunkowane dane.