Alphr

Cyfrowi przestępcy, którzy używają złośliwego oprogramowania opartego na macOS o nazwie OSX.Dummy, wydają się atakować grupę inwestorów kryptowalutowych, którzy używają Discord, a także tych, którzy używają Slacka. OSX.Dummy nie jest szczególnie wyrafinowanym oprogramowaniem, ale wydaje się, że pozwala na wykonanie dowolnego kodu na maszynach, w których może zostać osadzony.

Eksperci ds. Bezpieczeństwa firmy Unix po raz pierwszy znaleźli dowody na istnienie szkodliwego oprogramowania kilka dni temu. Najlepszy badacz Remco Verhoef poinformował w piątek o swoich odkryciach na blogu SANS InfoSec, a jego post wskazywał, że w ostatnim tygodniu miała miejsce seria ataków na macOS.

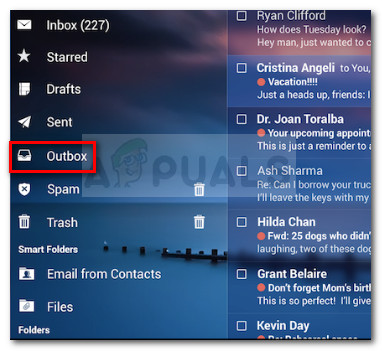

Grupy czatu na Slacku i Discordzie zgłosiły osoby, które podszywały się pod administratorów systemu i popularne osobowości komunikatorów. Osoby, pod które się podszywają, znane są z rozpowszechniania przydatnych aplikacji opartych na kryptowalutach, co ułatwia im nakłonienie legalnych użytkowników do zainstalowania szkodliwego kodu.

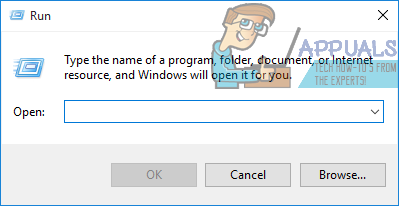

Zwykli użytkownicy są następnie zachęcani przez crackerów do uruchomienia bardzo małego skryptu, który pobiera znacznie większy plik 34 MB. Ten plik, który jest pobierany za pośrednictwem aplikacji curl CLI, zawiera oprogramowanie OSX.Dummy. Ponieważ uprawnienia systemu Unix mogą w pewnym stopniu przeszkodzić hakerom, upewnili się, że nowy plik do pobrania jest zapisywany w katalogu tymczasowym.

Ponieważ wygląda na zwykły plik binarny mach064, może do pewnego stopnia normalnie działać w systemie macOS. Wygląda na to, że internetowe strony internetowe skanujące złośliwe oprogramowanie społecznościowe nie traktują go jeszcze jako zagrożenia, co może nieumyślnie pomóc hakerom oszukać zwykłych użytkowników, aby myśleli, że jest to bezpieczne.

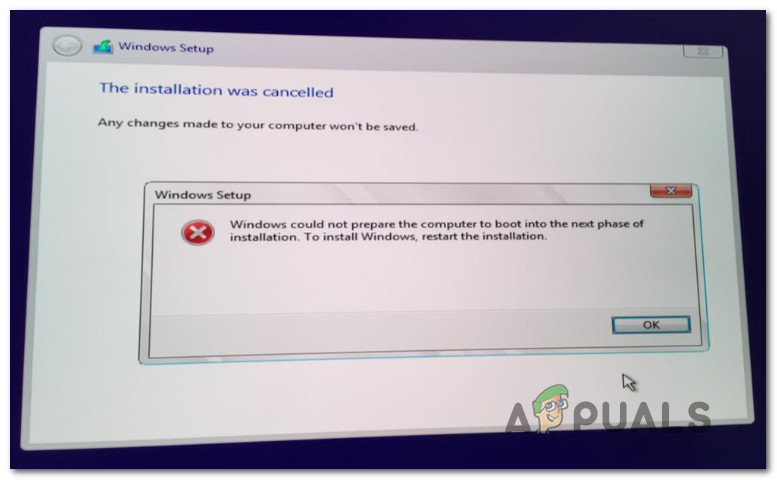

Zwykle plik binarny bez znaku, taki jak plik zawierający OSX.Dummy, nie mógłby zostać uruchomiony. Jednak podprocedury bezpieczeństwa macOS Gatekeepr nie sprawdzają plików, które są pobierane, a następnie uruchamiane wyłącznie przez terminal. Ponieważ wektor ataku obejmuje ręczne użycie wiersza poleceń systemu Unix, komputer Macintosh ofiary nie jest mądrzejszy.

Następnie wywołanie sudo prosi użytkownika o wprowadzenie hasła administratora, podobnie jak w systemach GNU / Linux. W rezultacie plik binarny może uzyskać pełny dostęp do podstawowego systemu plików użytkownika.

Następnie złośliwe oprogramowanie łączy się z serwerem C2, potencjalnie dając włamywaczowi kontrolę nad maszyną hosta. OSX.Dummy zapisuje również hasło ofiary, ponownie w katalogu tymczasowym do wykorzystania w przyszłości.

Tagi Bezpieczeństwo Apple System operacyjny Mac