Zdjęcie pochodzi z Bleeping Computer

Typ pliku systemu Windows „.SettingContent-ms”, pierwotnie wprowadzony w systemie Windows 10 w 2015 r., Jest podatny na wykonywanie poleceń przy użyciu atrybutu DeepLink w schemacie, który sam w sobie jest prostym dokumentem XML.

Matt Nelson z SpectreOps odkrył i zgłosił lukę w zabezpieczeniach, która może zostać wykorzystana przez atakujących w celu uzyskania łatwego dostępu do danych, również symulowana w tym filmie

Atakujący mogą używać pliku SettingContent-ms do pobierania pobrań z Internetu, co stwarza kilka możliwości poważnych szkód, ponieważ można go użyć do pobrania plików, które mogą umożliwić zdalne wykonanie kodu.

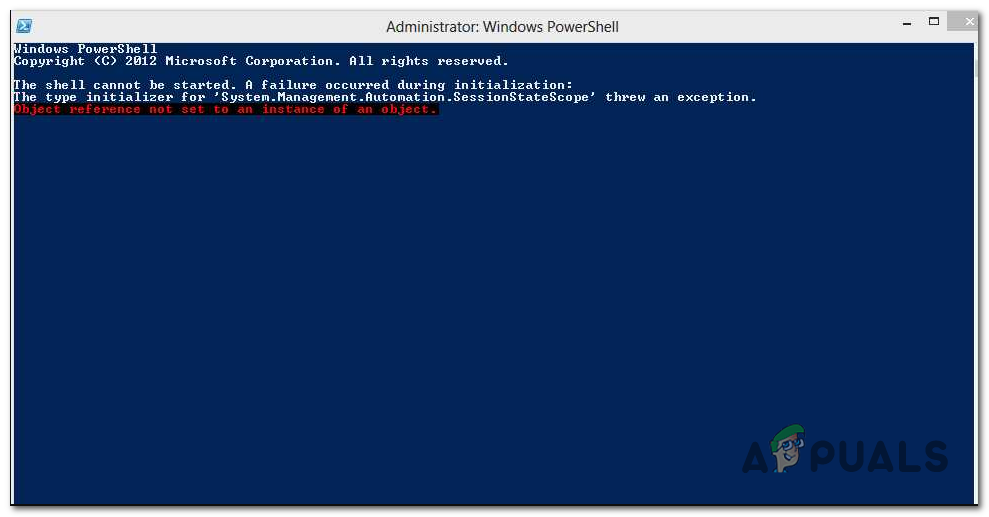

Nawet z włączoną regułą blokowania OLE pakietu Office 2016 i regułą tworzenia procesów potomnych ASR osoba atakująca może obejść blokadę OLE za pomocą plików .SettingsContent-ms w połączeniu ze ścieżką umieszczoną na białej liście w folderze Office, aby umożliwić atakującemu obejście tych kontroli i wykonanie dowolnego polecenia, jak Matt zademonstrował na blogu SpectreOps, używając pliku AppVLP.

Ładunek unikania OLE / ASR - SpectreOps

Domyślnie dokumenty pakietu Office są oznaczane jako MOTW i otwierają się w widoku chronionym. Istnieją pewne pliki, które nadal obsługują OLE i nie są uruchamiane w widoku chronionym. W idealnym przypadku plik SettingContent-ms nie powinien wykonywać żadnego pliku poza C: Windows ImmersiveControlPanel.

Matt sugeruje również kastrację formatów plików przez zabijanie ich programów obsługi przez ustawienie „DelegateExecute” w edytorze rejestru w HKCR: SettingContent Shell Open Command, aby było ponownie puste - jednak nie ma gwarancji, że to nie spowoduje uszkodzenia systemu Windows. punkt przywracania powinien zostać utworzony przed podjęciem tej próby.