Universal Media Server. CordCutting

Luka w zabezpieczeniach przetwarzania zewnętrznej jednostki XML poza pasmem została wykryta przez Chris Moberly w mechanizmie analizowania XML programu Universal Media Server w wersji 7.1.0. Luka przypisała zarezerwowaną etykietę CVE-2018-13416 , wpływa na funkcjonalność usługi Simple Service Discovery Protocol (SSDP) i Universal Plug and Play (UPnP).

Universal Media Server to bezpłatna usługa, która przekazuje dźwięk, obraz i obrazy do urządzeń obsługujących DLNA. Działa dobrze z konsolami Sony Play Station 3 i 4, konsolami Xbox 360 i One firmy Microsoft oraz szeroką gamą smartfonów, inteligentnych telewizorów, inteligentnych wyświetlaczy i inteligentnych odtwarzaczy multimedialnych.

Luka umożliwia nieuwierzytelnionej osobie atakującej w tej samej sieci LAN uzyskanie dostępu do plików w systemie z takimi samymi uprawnieniami, jak autoryzowany użytkownik korzystający z usługi Universal Media Server. Atakujący może również używać połączeń Server Message Block (SMB) do manipulowania protokołem bezpieczeństwa NetNTLM w celu ujawnienia informacji, które można przekształcić w zwykły tekst. Można to łatwo wykorzystać do kradzieży haseł i innych danych uwierzytelniających użytkownika. Korzystając z tego samego mechanizmu, osoba atakująca może zdalnie wykonywać polecenia na urządzeniach z systemem Windows, kwestionując protokół bezpieczeństwa NetNTLM lub odpowiadając na niego.

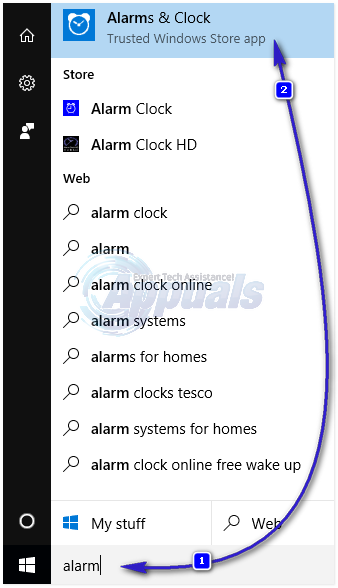

Usługa SSDP wysyła multiemisję UDP do 239.255.255.250 na porcie 1900 w celu wykrywania i parowania urządzeń UPnP. Po ustanowieniu tego połączenia urządzenie odsyła lokalizację pliku XML deskryptora urządzenia, który zawiera więcej informacji o współużytkowanym urządzeniu. Następnie UMS wykorzystuje informacje z tego pliku XML za pośrednictwem protokołu HTTP do ustanowienia połączenia. Luka w tym zakresie ujawnia się, gdy atakujący tworzą własne pliki XML w zamierzonej lokalizacji, umożliwiając im manipulowanie zachowaniem UMS i jego komunikacją w tym zakresie. Gdy UMS analizuje wdrożony plik XML, uzyskuje dostęp do SMB w zmiennej $ smbServer, umożliwiając atakującemu użycie tego kanału do kwestionowania lub odpowiadania na protokół bezpieczeństwa NetNTLM zgodnie z potrzebami.

Ryzykiem, jakie stwarza ta luka, jest przynajmniej ujawnienie poufnych informacji i zdalne wykonanie poleceń na najwyższym poziomie wykorzystania. Stwierdzono, że wpływa na wersję 7.1.0 Universal Media Server na urządzeniach z systemem Windows 10. Podejrzewa się również, że wcześniejsze wersje UMS są podatne na ten sam problem, ale do tej pory testowano pod kątem tego tylko wersję 7.1.0.

Najbardziej podstawowe wykorzystanie tej luki wymaga, aby osoba atakująca ustawiła plik XML w taki sposób, aby odczytywał następujące elementy. Zapewnia to atakującemu dostęp do protokołu bezpieczeństwa NetNTLM, umożliwiając boczny ruch w sieci na podstawie pojedynczego przejętego konta.

& xxe; & xxe-url; 1 0Jeśli osoba atakująca wykorzysta lukę, uruchamiając plik zły-ssdp narzędzie z hosta i uruchamia nasłuchiwanie netcat lub Impacket na tym samym urządzeniu, atakujący będzie mógł manipulować komunikacją SMB urządzenia i wydobywać dane, hasła i informacje w postaci zwykłego tekstu. Atakujący może również zdalnie pobrać pełne informacje jednowierszowe z plików z komputera ofiary, ustawiając plik XML deskryptora urządzenia tak, aby odczytywał następujące elementy:

&wysłać;To skłania system do powrotu w celu zebrania innego pliku data.dtd, który osoba atakująca może ustawić do odczytu:

%wszystko;Manipulując tymi dwoma plikami, atakujący może pobrać informacje w jednym wierszu z plików na komputerze ofiary, pod warunkiem, że ustawia polecenie, aby szukać w określonym miejscu.

UMS został poinformowany o tej luce w ciągu kilku godzin od jej wykrycia, a firma poinformowała, że pracuje nad poprawką mającą na celu rozwiązanie problemu bezpieczeństwa.