Wyrocznia

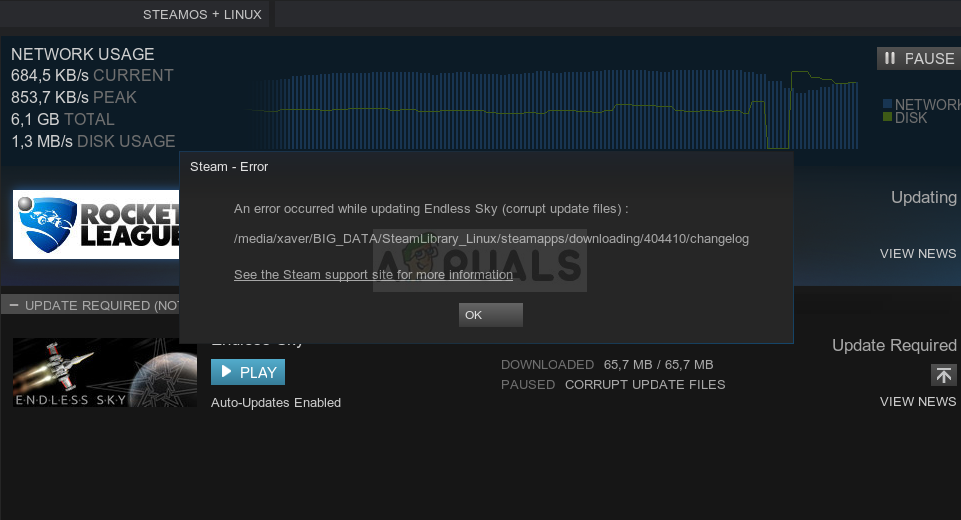

Firma Oracle przyznała, że aktywnie wykorzystuje lukę w zabezpieczeniach swoich popularnych i szeroko rozpowszechnionych serwerów WebLogic. Chociaż firma wydała łatkę, użytkownicy muszą zaktualizować swoje systemy najwcześniej, ponieważ błąd zero-day w WebLogic jest obecnie aktywnie wykorzystywany. Luka w zabezpieczeniach została oznaczona poziomem „krytycznej wagi”. Ogólny wynik systemu punktacji podatności (Common Vulnerability Scoring System) lub wynik podstawowy CVSS to alarmujące 9,8.

Wyrocznia niedawno skierowany krytyczna luka wpływająca na jej serwery WebLogic. Krytyczna luka w zabezpieczeniach WebLogic typu zero-day zagraża bezpieczeństwu online użytkowników. Błąd może potencjalnie umożliwić zdalnemu atakującemu uzyskanie pełnej kontroli administracyjnej nad ofiarą lub urządzeniami docelowymi. Jeśli to nie wystarczy, osoba atakująca zdalnie po wejściu do środka może łatwo wykonać dowolny kod. Wdrożenie lub aktywacja kodu może odbywać się zdalnie. Chociaż firma Oracle szybko wydała poprawkę dla systemu, to administratorzy serwerów muszą wdrożyć lub zainstalować aktualizację, ponieważ uważa się, że ten błąd dnia zerowego WebLogic jest aktywnie wykorzystywany.

Doradca Security Alert firmy Oracle, oficjalnie oznaczony jako CVE-2019-2729, wspomina, że zagrożenie to „luka w zabezpieczeniach związana z deserializacją za pośrednictwem XMLDecoder w Oracle WebLogic Server Web Services. Tę lukę w zabezpieczeniach umożliwiającą zdalne wykonanie kodu można wykorzystać zdalnie bez uwierzytelniania, tj. Można ją wykorzystać za pośrednictwem sieci bez konieczności podawania nazwy użytkownika i hasła ”.

Luka w zabezpieczeniach CVE-2019-2729 osiągnęła krytyczny poziom ważności. Podstawowy wynik CVSS 9,8 jest zwykle zarezerwowany dla najpoważniejszych i krytycznych zagrożeń bezpieczeństwa. Innymi słowy, administratorzy serwera WebLogic muszą nadać priorytet wdrożeniu poprawki wydanej przez Oracle.

Zdalne wykonanie kodu Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #bezpieczeństwo pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 czerwca 2019 r

Niedawno przeprowadzone badanie przez chiński zespół KnownSec 404 twierdzi, że luka w zabezpieczeniach jest aktywnie śledzona lub wykorzystywana. Zespół jest przekonany, że nowy exploit jest zasadniczo obejściem poprawki znanego wcześniej błędu, oficjalnie oznaczonego jako CVE-2019–2725. Innymi słowy, zespół uważa, że Oracle mogło nieumyślnie pozostawić lukę w ostatniej łatce, która miała na celu usunięcie wcześniej odkrytej luki w zabezpieczeniach. Jednak firma Oracle oficjalnie wyjaśniła, że właśnie rozwiązana luka w zabezpieczeniach jest całkowicie niezwiązana z poprzednią. W post na blogu mający na celu wyjaśnienie mniej więcej tak samo, John Heimann, wiceprezes ds. zarządzania programami bezpieczeństwa, zauważył: „Należy pamiętać, że chociaż problem omawiany w tym alercie dotyczy luki w zabezpieczeniach związanej z deserializacją, podobnie jak ta opisana w Alercie zabezpieczeń CVE-2019-2725, jest to odrębna luka”.

Luka może być łatwo wykorzystana przez atakującego z dostępem do sieci. Atakujący wymaga jedynie dostępu przez HTTP, jedną z najpopularniejszych ścieżek sieciowych. Osoby atakujące nie potrzebują poświadczeń uwierzytelniających, aby wykorzystać lukę w sieci. Wykorzystanie tej luki może potencjalnie doprowadzić do przejęcia atakowanych serwerów Oracle WebLogic.

Weblogic XMLDecoder RCE

zacznij od CVE-2017-3506, zakończ na CVE-2019-2729. Doprowadzamy Oracle do szaleństwa, w końcu wykorzystują WHITELIST, aby naprawić. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 czerwca 2019 r

Które serwery Oracle WebLogic są nadal podatne na atak CVE-2019-2729?

Niezależnie od korelacji lub związku z poprzednim błędem bezpieczeństwa, kilku badaczy bezpieczeństwa aktywnie zgłosiło Oracle nową lukę zero-day w WebLogic. Według badaczy błąd podobno dotyczy Oracle WebLogic Server w wersjach 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

Co ciekawe, jeszcze przed wydaniem poprawki zabezpieczeń przez Oracle było kilka obejść dla administratorów systemu. Tym, którzy chcieli szybko zabezpieczyć swoje systemy, zaproponowano dwa oddzielne rozwiązania, które nadal mogły działać:

Scenariusz 1: znajdź i usuń wls9_async_response.war, wls-wsat.war i zrestartuj usługę Weblogic. Scenariusz 2: kontroluje dostęp do adresów URL dla ścieżek / _async / * i / wls-wsat / * przez kontrolę zasad dostępu.

Badacze bezpieczeństwa byli w stanie wykryć około 42 000 serwerów WebLogic z dostępem do Internetu. Nie trzeba wspominać, że większość atakujących, którzy chcą wykorzystać tę lukę, atakuje sieci korporacyjne. Wydaje się, że głównym celem ataku jest upuszczenie szkodliwego oprogramowania do wydobywania kryptowalut. Serwery mają jedne z najpotężniejszych mocy obliczeniowych, a takie złośliwe oprogramowanie dyskretnie wykorzystuje to samo do wydobywania kryptowaluty. Niektóre raporty wskazują, że osoby atakujące wdrażają złośliwe oprogramowanie do kopania Monero. Wiadomo nawet, że hakerzy używali plików certyfikatów do ukrycia złośliwego kodu wariantu złośliwego oprogramowania. Jest to dość powszechna technika uniknięcia wykrycia przez oprogramowanie chroniące przed złośliwym oprogramowaniem.