Ilustracja cyberbezpieczeństwa

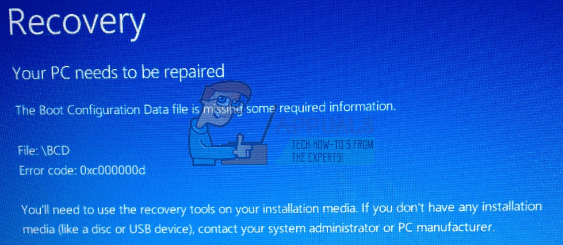

Twórcy popularnego oprogramowania antywirusowego i cyfrowego bezpieczeństwa ESET odkryli napastników, którzy wykorzystali niedawną lukę w zabezpieczeniach systemu operacyjnego Windows. Uważa się, że grupa hakerska odpowiedzialna za atak prowadzi cyberszpiegostwo. Co ciekawe, nie jest to typowy cel ani metodologia grupy o nazwie „Buhtrap”, a zatem exploit wyraźnie wskazuje, że grupa mogła się zmienić.

Słowacki producent oprogramowania antywirusowego ESET potwierdził, że grupa hakerów znana jako Buhtrap stoi za niedawną luką typu „zero-day” w systemie Windows, która została wykorzystana na wolności. Odkrycie jest dość interesujące i niepokojące, ponieważ działalność grupy została poważnie ograniczona kilka lat temu, kiedy jej podstawowy kod oprogramowania wyciekł do sieci. Atak wykorzystywał właśnie naprawioną lukę w zabezpieczeniach systemu operacyjnego Windows typu „zero-day” podobno do przeprowadzania cyberszpiegostwa. Jest to z pewnością niepokojące nowe zjawisko, głównie dlatego, że Buhtrap nigdy nie wykazywał zainteresowania wydobywaniem informacji. Podstawową działalnością grupy była kradzież pieniędzy. Kiedy był bardzo aktywny, głównym celem Buhtrap były instytucje finansowe i ich serwery. Grupa wykorzystała własne oprogramowanie i kody, aby naruszyć bezpieczeństwo banków lub swoich klientów w celu kradzieży pieniędzy.

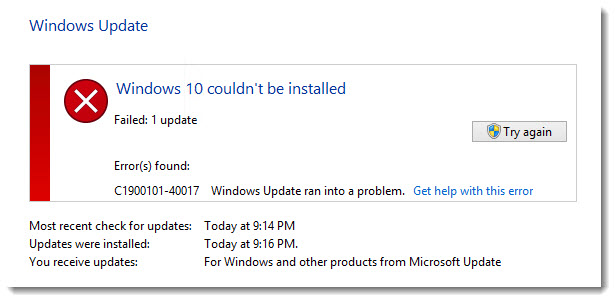

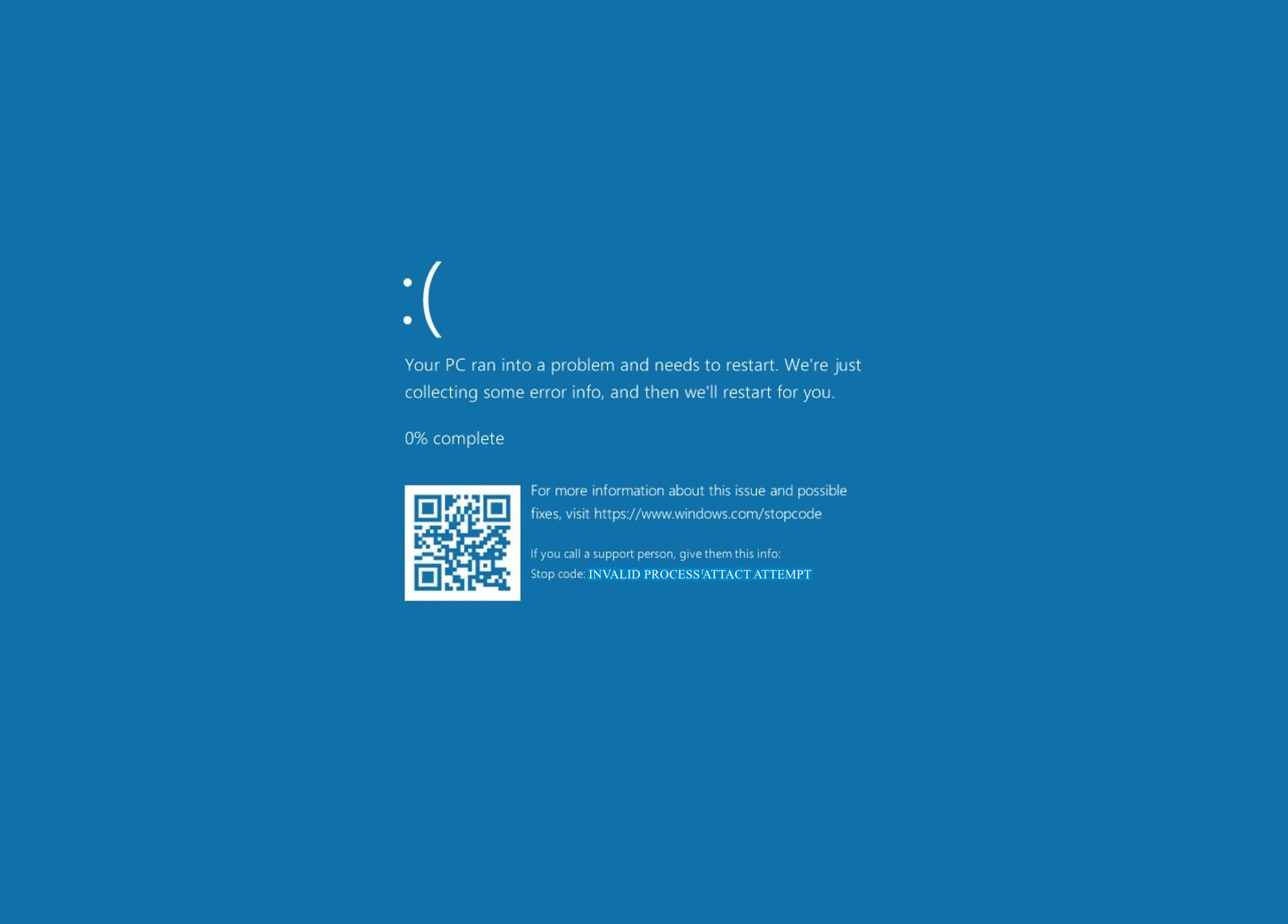

Nawiasem mówiąc, Microsoft właśnie wydał poprawkę blokującą lukę zero-day w systemie operacyjnym Windows. Firma zidentyfikowała błąd i oznaczyła go CVE-2019-1132 . Łatka była częścią pakietu Patch Tuesday z lipca 2019 roku.

Buhtrap przestawia się na cyber-szpiegostwo:

Twórcy ESET potwierdzili zaangażowanie Buhtrap. Co więcej, producent oprogramowania antywirusowego dodał nawet, że grupa była zaangażowana w prowadzenie cyberszpiegostwa. Jest to całkowicie sprzeczne z jakimikolwiek wcześniejszymi exploitami Buhtrapa. Nawiasem mówiąc, ESET jest świadomy ostatnich działań grupy, ale nie ujawnił jej celów.

Co ciekawe, kilka agencji bezpieczeństwa wielokrotnie wskazywało, że Buhtrap nie jest zwykłym hakerem sponsorowanym przez państwo. Badacze bezpieczeństwa są przekonani, że grupa działa głównie z Rosji. Często porównuje się go z innymi grupami hakerskimi, takimi jak Turla, Fancy Bears, APT33 i Equation Group. Istnieje jednak jedna zasadnicza różnica między Buhtrap a innymi. Grupa rzadko ujawnia się lub otwarcie bierze odpowiedzialność za swoje ataki. Co więcej, jej głównym celem zawsze były instytucje finansowe, a grupa zamiast informacji szukała pieniędzy.

Grupa Buhtrap wykorzystuje dzień zerowy w najnowszych kampaniach szpiegowskich: badanie ESET ujawnia, że notoryczna grupa przestępcza prowadząca również kampanie szpiegowskie przez ostatnie pięć lat Grupa po Buhtrap używa dnia zerowego w najnowszych kampaniach szpiegowskich pojawiła się jako pierwsza… https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Shah Sheikh (@shah_sheikh) 11 lipca 2019 r

Buhtrap pojawił się po raz pierwszy w 2014 roku. Grupa stała się znana po przejęciu wielu rosyjskich biznesów. Te firmy były dość małe, dlatego napady nie przyniosły wielu lukratywnych zysków. Mimo to, odnosząc sukces, grupa zaczęła celować w większe instytucje finansowe. Buhtrap zaczął ścigać stosunkowo dobrze strzeżone i zabezpieczone cyfrowo rosyjskie banki. Raport Grupy IB wskazuje, że grupie Buhtrap udało się uciec z ponad 25 milionami dolarów. W sumie grupa z powodzeniem dokonała nalotu na około 13 rosyjskich banków, twierdziła firma Symantec . Co ciekawe, większość cyfrowych napadów została pomyślnie przeprowadzona między sierpniem 2015 a lutym 2016. Innymi słowy, Buhtrap zdołał wykorzystać około dwóch rosyjskich banków miesięcznie.

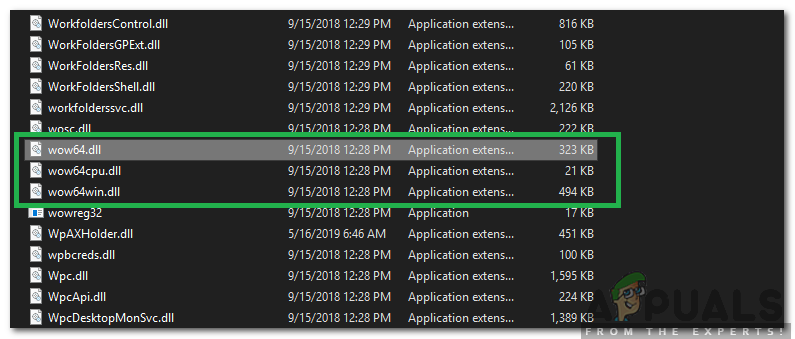

Działalność grupy Buhtrap nagle ustała po jej własnym backdoorze Buhtrap, genialnie opracowanej kombinacji narzędzi programowych, która pojawiła się w Internecie. Raporty wskazują, że kilku członków samej grupy mogło przeciekać oprogramowanie. Chociaż działalność grupy została nagle wstrzymana, dostęp do potężnego zestawu narzędzi programowych pozwolił na rozkwit kilku pomniejszych grup hakerskich. Korzystając z już udoskonalonego oprogramowania, wiele małych grup zaczęło przeprowadzać swoje ataki. Główną wadą była sama liczba ataków, które miały miejsce przy użyciu backdoora Buhtrap.

Od czasu wycieku backdoora Buhtrap grupa aktywnie zajęła się przeprowadzaniem cyberataków z zupełnie innym zamiarem. Jednak naukowcy ESET twierdzą, że widzieli taktykę zmiany grupy od grudnia 2015 roku. Najwyraźniej grupa zaczęła atakować agencje i instytucje rządowe, zauważył ESET: „Zawsze trudno jest przypisać kampanię konkretnemu aktorowi, gdy ich narzędzia „kod źródłowy jest swobodnie dostępny w sieci. Ponieważ jednak zmiana celów nastąpiła przed wyciekiem kodu źródłowego, oceniamy z dużą pewnością, że te same osoby, które stały za pierwszymi atakami szkodliwego oprogramowania Buhtrap na firmy i banki, są również zaangażowane w ataki na instytucje rządowe ”.

Buhtrap z pewnością ma dziwną ewolucję…. od kradzieży 25 milionów dolarów rosyjskich banków… do przeprowadzania operacji szpiegowskich. Czy to efekt Bogaczowa? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 lipca 2019 r

Badacze ESET byli w stanie przejąć rękę Buhtrapa w tych atakach, ponieważ byli w stanie zidentyfikować wzorce i odkryli kilka podobieństw w sposobie przeprowadzania ataków. „Chociaż nowe narzędzia zostały dodane do ich arsenału, a aktualizacje zastosowano do starszych, taktyki, techniki i procedury (TTP) używane w różnych kampaniach Buhtrap nie zmieniły się dramatycznie przez te wszystkie lata”.

Buhtrap wykorzystuje lukę w zabezpieczeniach systemu operacyjnego Windows typu zero-day, którą można kupić w ciemnej sieci?

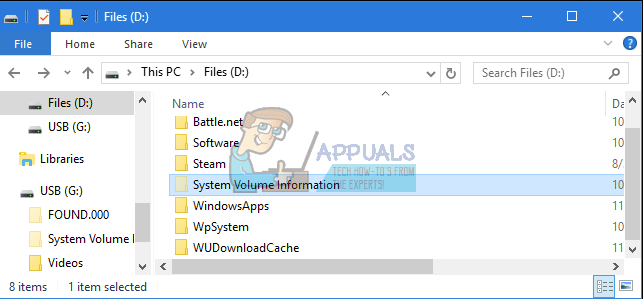

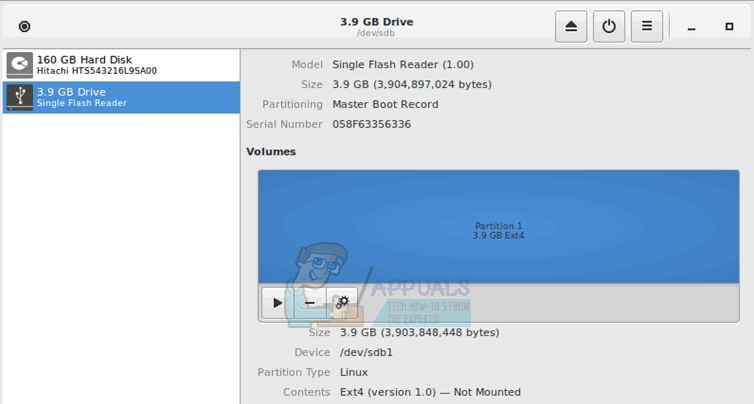

Warto zauważyć, że grupa Buhtrap wykorzystała lukę w systemie operacyjnym Windows, który był dość świeży. Innymi słowy, grupa wdrożyła lukę w zabezpieczeniach, która jest zwykle oznaczana jako „zero-day”. Te wady są zwykle niezałatane i nie są łatwo dostępne. Nawiasem mówiąc, grupa wcześniej wykorzystywała luki w zabezpieczeniach systemu operacyjnego Windows. Jednak zazwyczaj polegali na innych grupach hakerskich. Co więcej, większość exploitów zawierała łaty, które zostały wydane przez Microsoft. Jest całkiem prawdopodobne, że grupa szukała niezatwierdzonych komputerów z systemem Windows do infiltracji.

Jest to pierwszy znany przypadek, w którym operatorzy Buhtrap wykorzystali niezałataną lukę. Innymi słowy, grupa wykorzystała prawdziwą lukę zero-day w systemie operacyjnym Windows. Ponieważ grupie ewidentnie brakowało umiejętności niezbędnych do odkrycia luk w zabezpieczeniach, naukowcy są głęboko przekonani, że grupa mogła kupić to samo. Costin Raiu, który kieruje globalnym zespołem ds. Badań i analiz w firmie Kaspersky, uważa, że luka typu „zero-day” jest w istocie luką „podniesienia uprawnień” sprzedawaną przez brokera exploitów znanego jako Wołodia. Grupa ta od dawna sprzedaje exploity zero-day zarówno grupom zajmującym się cyberprzestępczością, jak i grupami państw narodowych.

Buhtrap #Złośliwe oprogramowanie z typowym wzorcem (i rozmiarem) pliku wykonywalnego zakodowanego algorytmem base64 osadzonym w pliku doc. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 lipca 2019 r

Krążą plotki, że kluczem Buhtrapa do cyberszpiegostwa mógł zarządzać rosyjski wywiad. Chociaż bezpodstawna, teoria ta może być trafna. Możliwe, że rosyjski wywiad zwerbował Buhtrapa do szpiegowania dla nich. Oś może być częścią umowy mającej na celu wybaczenie przeszłych wykroczeń grupy zamiast poufnych danych korporacyjnych lub rządowych. Uważa się, że rosyjski departament wywiadu organizował w przeszłości tak dużą skalę za pośrednictwem zewnętrznych grup hakerskich. Badacze bezpieczeństwa twierdzą, że Rosja regularnie, ale nieformalnie, rekrutuje utalentowane osoby do prób penetracji bezpieczeństwa innych krajów.

Co ciekawe, w 2015 roku wierzono, że Buhtrap był zaangażowany w operacje cyberszpiegostwa przeciwko rządom. Rządy krajów Europy Wschodniej i Azji Środkowej rutynowo twierdzą, że rosyjscy hakerzy kilkakrotnie próbowali penetrować ich bezpieczeństwo.

Tagi Bezpieczeństwo cybernetyczne