CMS jest prosty. Danconia Media

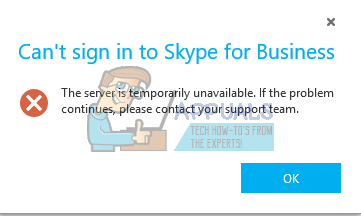

Oznakowana luka CVE-2018-1000094 został odkryty w wersji 2.2.5 programu CMS jest prosty w którym plik tekstowy może zostać użyty do wykonania php lub innego kodu. Ta luka istnieje, ponieważ nie ma weryfikacji nazw i rozszerzeń plików, co powoduje, że gdy konto administratora kopiuje plik na serwer za pomocą menedżera plików, nazwa i rozszerzenie pliku nie są weryfikowane, więc złośliwy plik tekstowy może być renderowane jako .php i automatycznie uruchamiać złośliwy kod na urządzeniu. Luka została oceniona na 6,5 w CVSS 3.0 i nadano mu podwyrażalność 8/10. Jest możliwy do wykorzystania w sieci, stosunkowo prosty do wykorzystania i wymaga tylko jednorazowego uwierzytelnienia dla praw administratora.

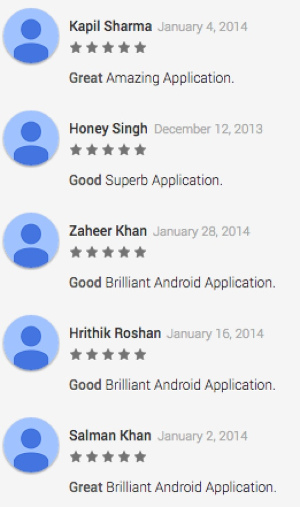

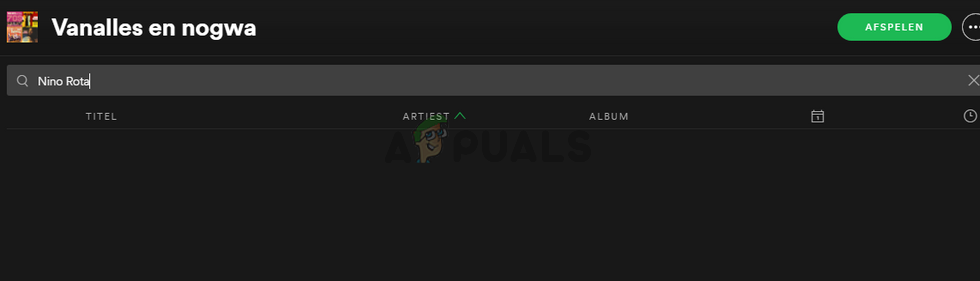

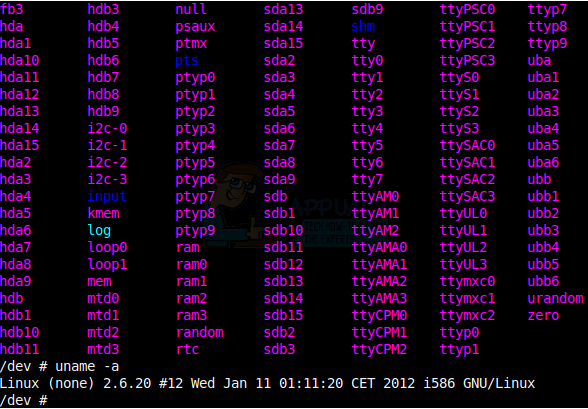

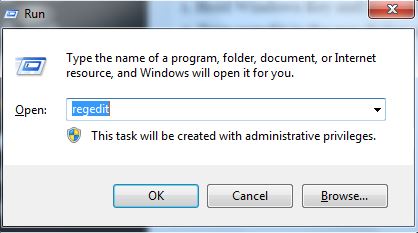

Następujące kod autorstwa Mustafy Hasana pokazuje dowód koncepcji tej luki.

Wygląda na to, że nie ma jeszcze poprawki na tę lukę. Analitycy zauważyli, że luka ta jest chroniona przed wszelkimi negatywnymi konsekwencjami poprzez zapewnienie, że administrator jest niezawodny, jego / jej dane uwierzytelniające nie są zagrożone, a zasady serwera są stosowane w celu zarządzania prawami i uprawnieniami użytkowników.