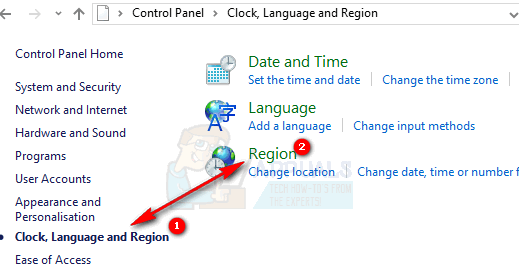

Interfejs MITMWEB. MITMProxy

Plik CVE-2018-14505 label została nadana luce w zabezpieczeniach wykrytej w internetowym interfejsie użytkownika Mitmproxy, mitmweb. Początkowo lukę napotkał Josef Gajdusek w Pradze, który opisał, że brak ochrony przed ponownym wiązaniem DNS w interfejsie mitmweb może prowadzić do złośliwych stron internetowych uzyskujących dostęp do danych lub zdalnie uruchamiać dowolne skrypty Pythona w systemie plików poprzez ustawienie opcji konfiguracji skryptów.

Gajdusek przedstawił również dowód słuszności koncepcji, aby pokazać możliwy exploit.

Ten dowód słuszności został oparty na innym blisko spokrewnionym generycznym potwierdzeniu koncepcji autorstwa Travisa Ormandy'ego.

Wydaje się, że najlepszym sposobem natychmiastowego złagodzenia tego problemu jest dopasowanie nazwy hosta do `` (localhost | d + . D + . D + . D +) '', aby użytkownicy mogli uniknąć luki w ponownym wiązaniu DNS, mając jednocześnie dostęp mitmweb z innych hostów. Bardziej trwałe rozwiązanie oznaczałoby przyjęcie rozwiązania w stylu jupyter, w którym interfejs sieciowy byłby chroniony hasłem i przekazywałby token dostępu do wywołania webbrowser.open. Można również zaimplementować białą listę opartą na nagłówkach hostów, aby osiągnąć ten sam efekt, umożliwiając domyślnie dostęp do hosta lokalnego lub adresu IP. Wsparcie IPv6 kod Aby poprawić ochronę przed ponownym wiązaniem DNS, napisał programista mitmproxy i doktorant Maximilian Hils w odpowiedzi na rejestrację tej luki w CVE MITER.