Jeśli doświadczasz nieprzewidywalnego zachowania na komputerze z systemem Linux, najprawdopodobniej masz problem z konfiguracją lub sprzętem. Dziwne wydarzenia są zwykle związane z tymi dwoma warunkami. Niektóre karty graficzne nie działają bez zainstalowania zastrzeżonego oprogramowania i inaczej wyglądają dziwnie. Możliwe, że utraciłeś również dane w wyniku niezgodności systemu plików lub czegoś innego, tak niezwykłego. Niemniej jednak kuszące może być obwinianie za takie problemy wirusa.

Wirus to termin, którego wiele osób błędnie używa w odniesieniu do różnych rodzajów złośliwego oprogramowania. Prawdziwe infekcje wirusowe są wyjątkowo rzadkie w systemie Linux. Pamiętaj, że GNU / Linux nie jest najpopularniejszą platformą dla komputerów konsumenckich. W rezultacie stosunkowo niewiele zagrożeń atakuje domowych użytkowników Linuksa. Serwery są znacznie bardziej atrakcyjne, chociaż istnieją pewne zagrożenia dla dystrybucji Google Android używanej na smartfonach i tabletach. Przed panikowaniem zawsze upewnij się, że wykluczasz inne możliwości. Luki w systemie Linux są często bardziej ezoteryczne niż infekcje wirusowe. Często bardziej przypominają exploity. Pamiętaj o tych wskazówkach, a nie będziesz musiał zajmować się żadnymi poważnymi problemami. Pamiętaj, że omówione tutaj polecenia są niezwykle niebezpieczne i nie należy ich używać. Po prostu mówimy, na co zwrócić uwagę. Chociaż w trakcie tego procesu zrobiliśmy kilka zrzutów ekranu, w rzeczywistości użyliśmy w tym celu maszyny wirtualnej i nie spowodowaliśmy uszkodzenia prawdziwej struktury plików.

Metoda 1: Zapobieganie bombom Zip

Bomby zip są szczególnie problematyczne, ponieważ powodują jednakowo problemy dla wszystkich problemów. Nie wykorzystują one systemu operacyjnego, ale raczej sposób działania archiwizatorów plików. Exploit z bombą zip, który miał zaszkodzić komputerom MS-DOS w latach 80., może nadal powodować dokładnie ten sam problem dla smartfona z Androidem za 10 lat.

Weźmy na przykład niesławny skompresowany katalog 42.zip. Choć klasycznie nazywa się to 42.zip, ponieważ zajmuje 42 kilobajty miejsca, dowcipniś może nazwać to, jak tylko zechce. Archiwum zawiera pięć różnych warstw zagnieżdżonych archiwów zorganizowanych w zestawy po 16. Każda z nich zawiera dolną warstwę, która zawiera około 3,99 binarnych gigabajtów znaków zerowych. Są to te same niepotrzebne dane, które wychodzą z pliku urządzenia / dev / null w systemie Linux, a także z urządzenia NUL w systemie MS-DOS i Microsoft Windows. Ponieważ wszystkie znaki są zerowe, można je maksymalnie skompresować, tworząc w ten sposób bardzo mały plik.

Wszystkie te dane zerowe razem zajmują około 3,99 binarnych petabajtów miejsca po dekompresji. To wystarczy, aby złożyć nawet strukturę plików RAID. Nigdy nie dekompresuj archiwów, co do których nie masz pewności, aby zapobiec temu problemowi.

Jeśli jednak zdarzy się to kiedykolwiek, zrestartuj system z Linux Live CD, karty microSDHC lub pamięci USB i usuń nadmiarowe pliki zerowe, a następnie uruchom ponownie z głównego systemu plików. Same dane zwykle nie są szkodliwe. Ten exploit po prostu wykorzystuje fakt, że większość struktur plików i konfiguracji pamięci RAM nie może pomieścić tak dużej ilości danych naraz.

Metoda 2: Polecenia Trick Exploity

Nigdy nie uruchamiaj polecenia Bash lub tcsh, jeśli nie jesteś pewien, co dokładnie robi. Niektórzy próbują nakłonić nowych użytkowników Linuksa do uruchomienia czegoś, co zaszkodzi ich systemowi. Nawet doświadczeni użytkownicy mogą wpaść w błąd przez bardzo przebiegłych dowcipnisiów, którzy tworzą określone typy niebezpiecznych poleceń. Najczęstsze z nich dotyczą bomb widłowych. Ten typ exploita definiuje funkcję, która następnie wywołuje samą siebie. Każdy nowo powstały proces potomny wywołuje się do momentu awarii całego systemu i konieczności ponownego uruchomienia.

Jeśli ktoś poprosi Cię o uruchomienie czegoś absurdalnego, takiego jak: ():;:, to cię obraża i próbuje zmusić cię do awarii komputera. Coraz więcej dystrybucji Linuksa ma teraz zabezpieczenia przed tym. Niektórzy mówią, że definiujesz proces w nieprawidłowy sposób.

Istnieje co najmniej jedna wersja testowa FreeBSD, która aktywnie obraża każdego użytkownika, który próbuje to zrobić, ale nie pozwala mu faktycznie uszkodzić systemu. Jednak nigdy nie próbuj tego dla samego wypróbowania.

Metoda 3: badanie nietypowych skryptów

Za każdym razem, gdy otrzymasz skrypt w języku Python, Perl, Bash, Dash, tcsh lub jakikolwiek inny typ skryptu, sprawdź go, zanim spróbujesz. Wewnątrz mogą być ukryte szkodliwe polecenia. Spójrz na wszystko, co wygląda jak fragment kodu szesnastkowego. Na przykład:

„ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

„ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Te dwie linie pochodzą ze skryptu, który zakodował wyjątkowo destrukcyjne polecenie rm -rf / w kodzie szesnastkowym. Gdybyś nie wiedział, co robisz, mógłbyś łatwo zrzucić całą instalację i potencjalnie system rozruchowy UEFI wraz z nią.

Poszukaj jednak poleceń, które wydają się pozornie nieszkodliwe, ale są potencjalnie szkodliwe. Być może wiesz, jak możesz użyć symbolu> do przekierowania wyjścia z jednego polecenia do drugiego. Jeśli zauważysz, że coś takiego przekierowuje do czegoś o nazwie / dev / sda lub / dev / sdb, oznacza to próbę zastąpienia danych w woluminie śmieciami. Nie chcesz tego robić.

Kolejną komendą, którą bardzo często będziesz widzieć, jest takie polecenie:

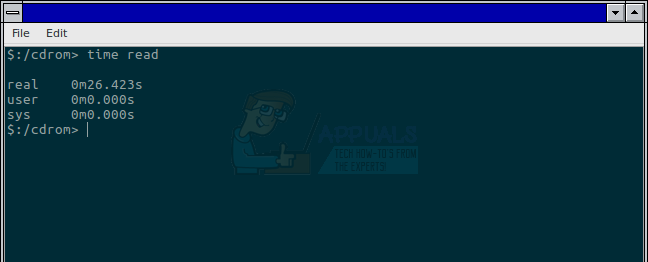

mv / bin / * / dev / null

Plik / dev / null plik urządzenia to nic innego jak trochę wiadro. To punkt bez powrotu dla danych. To polecenie przenosi zawartość pliku / jestem katalog do / dev / null , który usuwa wszystko, co jest w środku. Ponieważ wymaga to dostępu do roota, niektórzy sprytni dowcipnisie zamiast tego napiszą coś takiego mv ~ / * / dev / null , ponieważ robi to samo z katalogiem użytkownika, ale bez specjalnego dostępu. Niektóre dystrybucje będą teraz zwracać komunikaty o błędach, jeśli spróbujesz to zrobić:

Zwróć szczególną uwagę na wszystko, co używa dd lub mkfs.ext3 lub mkfs.vfat polecenia. Spowoduje to sformatowanie dysku i będzie wyglądać stosunkowo normalnie.

Jeszcze raz pamiętaj, że nigdy nie powinieneś uruchamiać żadnego z tych poleceń w aktywnym systemie plików. Mówimy tylko, na co należy uważać, i nie chcemy, aby ktokolwiek wznosił toast za swoje dane. Zachowaj ostrożność i upewnij się, że wiesz, co robisz, zanim użyjesz zewnętrznego pliku.

4 minuty czytania