Intel

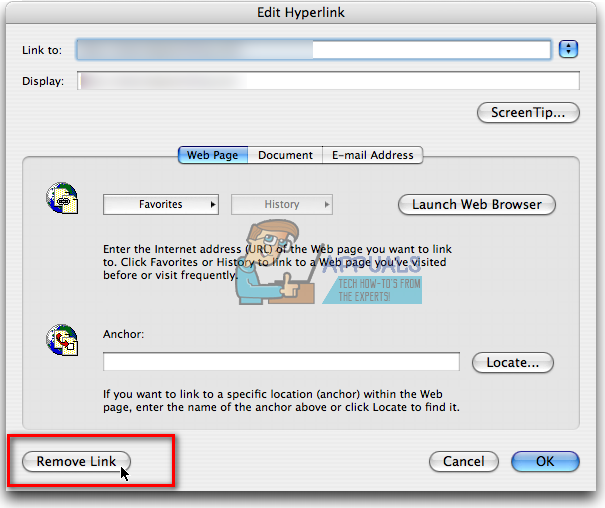

Okazało się, że procesory Intela, szczególnie używane w serwerach i komputerach mainframe, są podatne na lukę w zabezpieczeniach, która umożliwia atakującym podsłuchiwanie przetwarzanych danych. Błąd bezpieczeństwa w procesorze Intel Xeon klasy serwerowej i innych podobnych procesorach może potencjalnie pozwolić atakującym na przeprowadzenie ataku typu side-channel, który może wywnioskować, nad czym pracuje procesor, i interweniować w celu zrozumienia i odebrania danych.

Badacze z Vrije University w Amsterdamie poinformowali, że procesory Intela klasy serwerowej są podatne na usterkę. Nazwali tę lukę, którą można sklasyfikować jako poważną, jako NetCAT. Plik podatność otwiera możliwości dla atakujących aby uzyskać dostęp do procesorów obsługujących procesy i wywnioskować dane. Luka w zabezpieczeniach może być wykorzystana zdalnie, a firmy, które polegają na tych procesorach Intel Xeon, mogą jedynie próbować zminimalizować narażenie swoich serwerów i komputerów mainframe, aby ograniczyć ryzyko ataków i prób kradzieży danych.

Procesory Intel Xeon z lukami w technologiach DDIO i RDMA:

Badacze bezpieczeństwa z Uniwersytetu Vrije szczegółowo zbadali luki w zabezpieczeniach i odkryli, że problem dotyczy tylko kilku określonych procesorów Intel Zenon. Co ważniejsze, te procesory musiały mieć dwie specyficzne technologie Intela, które można by wykorzystać. Według naukowców atak wymagał dwóch technologii Intela, które można znaleźć głównie w linii procesorów Xeon: technologii Data-Direct I / O (DDIO) i Remote Direct Memory Access (RDMA). Szczegóły dotyczące Luka NetCAT jest dostępna w artykule badawczym . Oficjalnie wada bezpieczeństwa NetCAT została oznaczona jako CVE-2019-11184 .

Wydaje się, że Intel tak potwierdził lukę w zabezpieczeniach niektórych linii procesorów Intel Xeon . Firma wydała biuletyn bezpieczeństwa, w którym odnotowano, że NetCAT dotyczy procesorów Xeon E5, E7 i SP, które obsługują DDIO i RDMA. Mówiąc dokładniej, podstawowy problem z DDIO umożliwia ataki typu side-channel. DDIO jest powszechne w procesorach Intel Zenon od 2012 roku. Innymi słowy, kilka starszych procesorów Intel Xeon klasy serwerowej, obecnie używanych w serwerach i komputerach mainframe, może być podatnych na ataki.

Możliwe jest wykrycie czyjegoś hasła SSH, gdy wpisują je w terminalu przez sieć, wykorzystując interesującą lukę kanału bocznego w technologii sieciowej Intela, mówią guru infosec. https://t.co/X0jZpgCSks A prezenty od błędów procesora Intela wciąż pojawiają się.

- The Best Linux Blog in the Unixverse (@nixcraft) 10 września 2019 r

Z drugiej strony naukowcy z Vrije University stwierdzili, że RDMA pozwala ich exploitowi NetCAT na „chirurgiczną kontrolę względnej lokalizacji pakietów sieciowych na serwerze docelowym”. Mówiąc najprościej, jest to zupełnie inna klasa ataku, który może nie tylko wyłowić informacje z procesów, które działają procesory, ale także może nimi manipulować.

Luka w zabezpieczeniach oznacza, że niezaufane urządzenia w sieci „mogą teraz wyciekać poufne dane, takie jak naciśnięcia klawiszy w sesji SSH ze zdalnych serwerów bez dostępu lokalnego”. Nie trzeba dodawać, że jest to dość poważne zagrożenie bezpieczeństwa, które zagraża integralności danych. Nawiasem mówiąc, naukowcy z Vrije University zaalarmowali w czerwcu tego roku nie tylko firmę Intel o lukach w zabezpieczeniach procesorów Intel Zenon, ale także holenderskim Narodowym Centrum Cyberbezpieczeństwa. W dowód uznania i za koordynację ujawnienia luki z Intelem, uniwersytet otrzymał nawet nagrodę. Dokładna kwota nie została ujawniona, ale biorąc pod uwagę powagę problemu, mogła być znaczna.

Jak chronić się przed luką w zabezpieczeniach NetCAT?

Obecnie jedyną zapewnianą metodą ochrony przed luką w zabezpieczeniach NetCAT jest całkowite wyłączenie funkcji DDIO. Co więcej, naukowcy ostrzegają, że użytkownicy z procesorami Intel Xeon, których dotyczy problem, powinni również wyłączyć funkcję RDMA, aby zachować bezpieczeństwo. Nie trzeba dodawać, że kilku administratorów systemów może nie chcieć rezygnować z DDIO na swoich serwerach, ponieważ jest to ważna funkcja.

Intel zauważył, że użytkownicy procesorów Xeon powinni „ograniczać bezpośredni dostęp z niezaufanych sieci” i używać „modułów oprogramowania odpornych na ataki czasowe, używając kodu w stylu stałego czasu”. Jednak naukowcy z Vrije University twierdzą, że zwykły moduł oprogramowania może nie być w stanie naprawdę obronić się przed NetCAT. Moduły mogą jednak pomóc w przyszłości w podobnych exploitach.

Tagi Intel