Po odkryciu luk w zabezpieczeniach klas Spectre i Meltdown, piąty procesor Intel wpływający na lukę został odkryty przez Giorgi Maisuradze, profesora dr Christiana Rossowa i ich zespół naukowców z Centrum CISPA Helmholtz w Niemczech. Zaobserwowano, że luka pozwala hakerom na ominięcie autoryzacji w celu odczytania danych, i ocenia się, że luka ta istnieje przynajmniej we wszystkich procesorach Intela z ostatniej dekady. Chociaż jak dotąd luka była badana tylko w procesorach Intela, oczekuje się, że będzie istnieć również w procesorach ARM i AMD, co pozwala na to, że hakerzy, którzy wykorzystują tę lukę w procesorach Intela, mogą dostosować swoje exploity do atakowania innych procesorów jako dobrze.

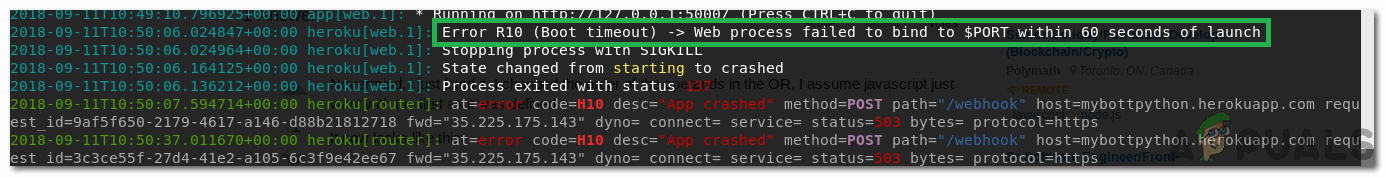

Według dr Rossow: „Luka w zabezpieczeniach jest spowodowana przez procesory przewidujące tak zwany adres zwrotny w celu optymalizacji czasu działania. Jeśli atakujący może manipulować tą prognozą, uzyskuje kontrolę nad spekulatywnie wykonywanym kodem programu. Może odczytywać dane kanałami bocznymi, które powinny być faktycznie chronione przed dostępem ”. Takie ataki można przeprowadzić na dwa podstawowe sposoby: pierwszy polega na tym, że złośliwe skrypty na stronach internetowych mogą uzyskać dostęp do przechowywanych haseł, a drugi idzie o krok dalej, umożliwiając hakerowi odczytywanie danych w ten sam sposób w przypadku procesów innych niż natywne. jak również, wykraczając poza granice, aby uzyskać dostęp do większej liczby haseł od innych użytkowników w systemie współdzielonym. Badacze' biały papier w tej sprawie pokazuje, że bufory stosu zwrotnego, które są odpowiedzialne za przewidywanie adresów zwrotnych, mogą być używane do powodowania błędnych przewidywań. Chociaż niedawne poprawki mające na celu złagodzenie luk w zabezpieczeniach klasy Spectre zdołały również złagodzić ataki międzyprocesowe oparte na RSB, luka w zabezpieczeniach może być nadal wykorzystywana w środowiskach JIT w celu uzyskania dostępu do pamięci przeglądarki, a skompilowany kod JIT może być użyty do odczytania pamięci tych granic z 80% dokładnością.

Tak jak ataki Spectre wykorzystują procesory poprzez manipulowanie adresami do przodu, ta luka istnieje w adresach zwrotnych, stąd pseudonim: atak odwrotny Spectre. Ponieważ producenci technologii pracują nad wypełnieniem czterech już znanych luk w zabezpieczeniach, przeglądarki pozostają bramą dla złośliwych witryn, aby uzyskać dostęp do informacji i manipulować procesorami w ten sposób. Firma Intel została poinformowana o tej nowo odkrytej luce w maju i otrzymała 90 dni na samodzielne opracowanie techniki łagodzenia zagrożenia, zanim odkrycie zostanie opublikowane. Ponieważ 90 dni dobiegło końca, procesory Intela nadal są narażone na takie luki w zabezpieczeniach, ale możesz być spokojny, że firma szlifuje swoje tryby w nadziei na znalezienie trwałego rozwiązania, a biała księga pozostaje do tego czasu, aby zaprezentować dokładne eksperymenty i analizę tej nowej luki.