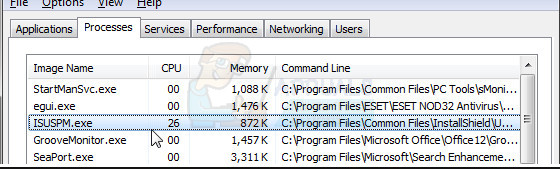

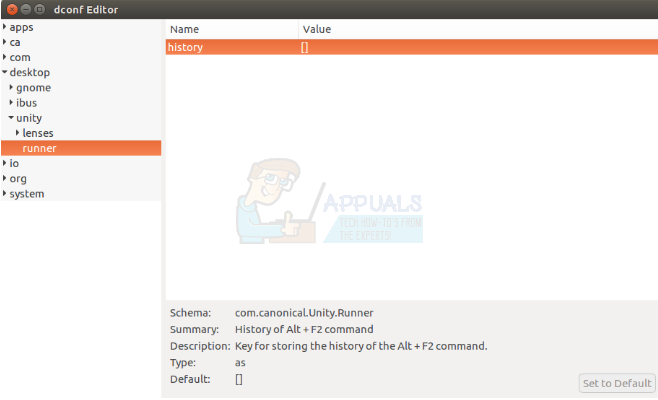

W platformie zarządzania danymi w chmurze firmy SoftNAS Incorporated wykryto lukę w zabezpieczeniach umożliwiającą zdalne wykonanie kodu, jak opisano w biuletyn bezpieczeństwa opublikowane przez samą firmę. Stwierdzono, że luka istnieje w internetowej konsoli administracyjnej, która umożliwia złośliwym hakerom wykonanie dowolnego kodu z uprawnieniami roota, z pominięciem potrzeby autoryzacji. Problem szczególnie ujawnia się w skrypcie snserv punktu końcowego w ramach platformy odpowiedzialnej za weryfikację i realizację takich zadań. Luce przypisano etykietę CVE-2018-14417 .

CoreSecurity SDI Corporation's SoftNAS Cloud to system przechowywania danych stymulowany siecią dla przedsiębiorstw, który zapewnia obsługę chmury niektórym z największych dostawców, takich jak Amazon Web Services i Microsoft Azure, jednocześnie utrzymując imponujące portfolio klientów, takich jak Netflix Inc. Ltd., Toyota Motor Co., The Coca-Cola Co. i The Boeing Co. rozwiązanie w ten sposób. Jednak ta luka zwiększa uprawnienia użytkownika, aby umożliwić zdalnemu hakerowi wykonanie złośliwych poleceń na serwerze docelowym. Ponieważ w punkcie końcowym nie jest skonfigurowany mechanizm uwierzytelniania, a skrypt snserv nie oczyszcza danych wejściowych przed wykonaniem operacji, haker może wykonać tę operację bez konieczności weryfikacji sesji. Ponieważ serwer sieciowy działa na użytkowniku Sudoer, haker może uzyskać uprawnienia roota i pełny dostęp do wykonania dowolnego złośliwego kodu. Ta luka w zabezpieczeniach jest możliwa do wykorzystania lokalnie i zdalnie i jest oceniana jako krytyczna.

Ta luka została zauważona w maju przez firmę CoreSecurity SDI Corporation i od tego czasu została omówiona w poradniku opublikowanym w witrynie firmy zajmującej się bezpieczeństwem. Została również wydana aktualizacja dla SoftNAS. Użytkownicy proszeni są o aktualizację swoich systemów do najnowszej wersji: 4.0.3 w celu złagodzenia skutków nieautoryzowanego ataku polegającego na wstrzyknięciu złośliwego kodu.