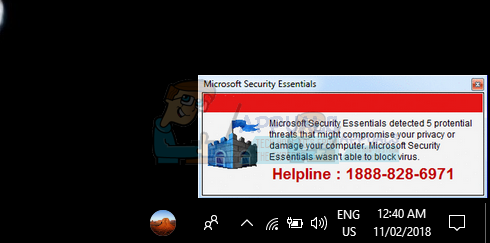

Wcześniej w tym tygodniu użytkownik Twittera, który korzysta z nazwy użytkownika SandboxEscaper, opublikował w kanale platformy mediów społecznościowych informacje dotyczące luki w zabezpieczeniach związanej z eskalacją przywilejów typu zero-day, która jest plagą systemu operacyjnego Microsoft Windows. Użytkownik, SandboxEscaper, załączył również dowód słuszności koncepcji wraz ze swoim postem, do którego był link za pośrednictwem strony internetowej GitHub zawierającej dowód koncepcji szczegółowo.

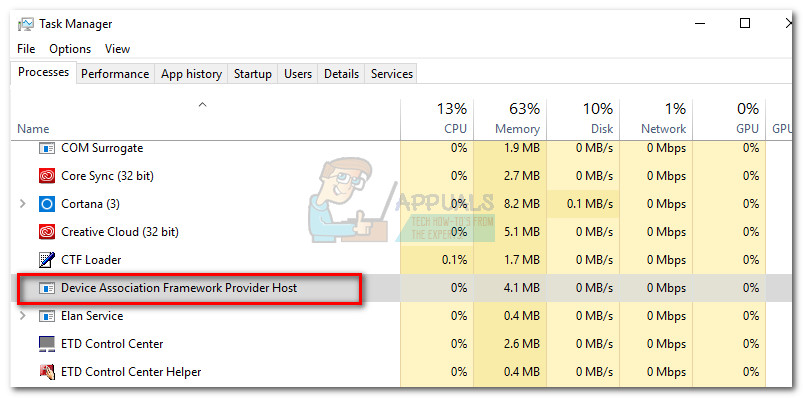

Zgodnie z informacjami przesłanymi przez użytkownika luka umożliwiająca eskalację lokalnych uprawnień istnieje w interfejsie zaawansowanego wywołania procedury lokalnej (ALPC), z którego korzysta Harmonogram zadań systemu Microsoft Windows. Wykorzystanie tej luki może dać złośliwemu napastnikowi prawo do uzyskania uprawnień lokalnego użytkownika systemu na wykorzystywanym urządzeniu.

Kontynuując tweet użytkownika, wydaje się, że jak dotąd nie ma żadnego zwolnionego dostawcy obejścia tej luki. Wydaje się również, że pomimo dyskusji o luce na Twitterze przez SandboxEscaper i jej walidacji przez innych badaczy bezpieczeństwa, takich jak Kevin Beaumont, luka nie została oficjalnie usunięta przez dostawcę i nie otrzymała nawet etykiety identyfikacyjnej CVE do dalszego zbadania oraz publiczne udostępnianie informacji. Pomimo faktu, że nie została ona przetworzona w domenie CVE, podatność została sklasyfikowana w skali CVSS 3.0 jako należąca do średniego ryzyka wymagająca szybkiej uwagi.

Występuje błąd zwiększania uprawnień przez użytkownika końcowego -> SYSTEM w systemie Windows za pośrednictwem Harmonogramu zadań, działa. Ktoś też zatrudni @SandboxEscaper . https://t.co/TArOrY0YGV

- Zarejestruj się, aby głosować (@GossiTheDog) 27 sierpnia 2018 r

Chociaż firma Microsoft nie wydała jeszcze żadnej poprawki, oficjalnej aktualizacji ani porady dotyczącej tego problemu, rzecznik firmy Microsoft potwierdził, że firma jest świadoma luki w zabezpieczeniach, dodając, że firma Microsoft „jak najszybciej będzie proaktywnie aktualizować mające wpływ porady”. Biorąc pod uwagę doświadczenie firmy Microsoft w dostarczaniu szybkich i inteligentnych poprawek dla ryzykownych luk, możemy spodziewać się aktualizacji już wkrótce.

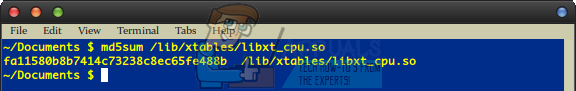

W międzyczasie 0patch opublikował mikropatch dla luki, którą użytkownicy, których dotyczy problem, mogą w międzyczasie zaimplementować. Mikropatch działa na w pełni zaktualizowanym 64-bitowym systemie Windows 10 w wersji 1803 i 64-bitowym systemie Windows Server 2016. Aby uzyskać ten mikropatch, należy pobrać i uruchomić instalator 0patch Agent, zarejestrować się w usłudze za pomocą konta, a następnie pobrać dostępne aktualizacje mikropatchów zgodnie z potrzebami Twojego systemu. Strona pobierania zawiera również najnowszą mikropatch lukę w Harmonogramie zadań. 0patch ostrzega, że mikropatch jest tymczasową poprawką, a oficjalne wydanie firmy Microsoft powinno być poszukiwane jako trwałe rozwiązanie tej luki.

Co zaskakujące, SandboxEscaper całkowicie zniknął z Twittera, a jego konto zniknęło z głównych kanałów wkrótce po Informacja w związku z exploitem dnia zero dla systemu Windows. Wygląda na to, że użytkownik jest teraz z powrotem na Twitterze (lub waha się w serwisie społecznościowym), ale nie udostępniono żadnych nowych informacji na ten temat.

Tagi Microsoft Windows

![7 najlepszych płyt głównych Z690 dla procesorów Intel [sierpień – 2022]](https://jf-balio.pt/img/other/DB/7-best-z690-motherboards-for-intel-processors-august-8211-2022-1.jpg)