Internet Explorer

Powstaje luka w zabezpieczeniach starzejącej się, ale wciąż aktywnie używanej przeglądarki Internet Explorer, „domyślnej” przeglądarki internetowej dla systemu operacyjnego Microsoft Windows. aktywnie wykorzystywane przez napastników i twórców złośliwego kodu . Chociaż Microsoft doskonale zdaje sobie sprawę z istnienia luki zero-day w IE, firma wydała obecnie awaryjne zalecenie dotyczące bezpieczeństwa. Firma Microsoft jeszcze nie wydała ani nie wdrożyła pliku awaryjna aktualizacja zabezpieczeń w celu usunięcia luki w zabezpieczeniach programu Internet Explorer.

Atakujący 0-day w Internet Explorerze jest podobno wykorzystywany przez atakujących „na wolności”. Mówiąc najprościej, nowo odkryta luka w IE jest aktywnie wykorzystywana do zdalnego wykonywania złośliwego lub dowolnego kodu. Firma Microsoft wydała poradnik bezpieczeństwa, ostrzegający miliony użytkowników systemu operacyjnego Windows o nowej luce typu „zero-day” w przeglądarce Internet Explorer, ale nie wydała jeszcze poprawki, która zlikwiduje tę lukę w zabezpieczeniach.

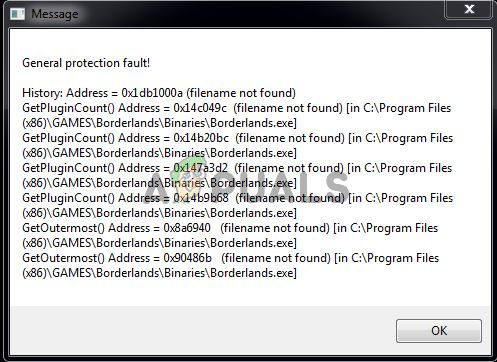

Luka w zabezpieczeniach w przeglądarce Internet Explorer, oceniona jako „umiarkowana”, podczas aktywnego wykorzystywania w środowisku naturalnym:

Nowo odkryta i podobno wykorzystana luka w zabezpieczeniach programu Internet Explorer jest oficjalnie oznaczona jako CVE-2020-0674 . Exploit 0-dniowy ma ocenę „umiarkowaną”. Luka w zabezpieczeniach jest zasadniczo problemem zdalnego wykonania kodu, który występuje w sposobie obsługi obiektów w pamięci programu Internet Explorer przez aparat skryptów. Błąd jest wyzwalany za pośrednictwem biblioteki JScript.dll.

#darkhotel # 0day #wykorzystać

CVE-2020-0674

Wskazówki firmy Microsoft dotyczące luki w zabezpieczeniach związanej z uszkodzeniem pamięci aparatu skryptów

W sposobie, w jaki aparat skryptów obsługuje obiekty w pamięci w programie Internet Explorer, istnieje luka w zabezpieczeniach umożliwiająca zdalne wykonanie kodu. https://t.co/1mbqh1IMDz

- kos (@blackorbird) 18 stycznia 2020 r

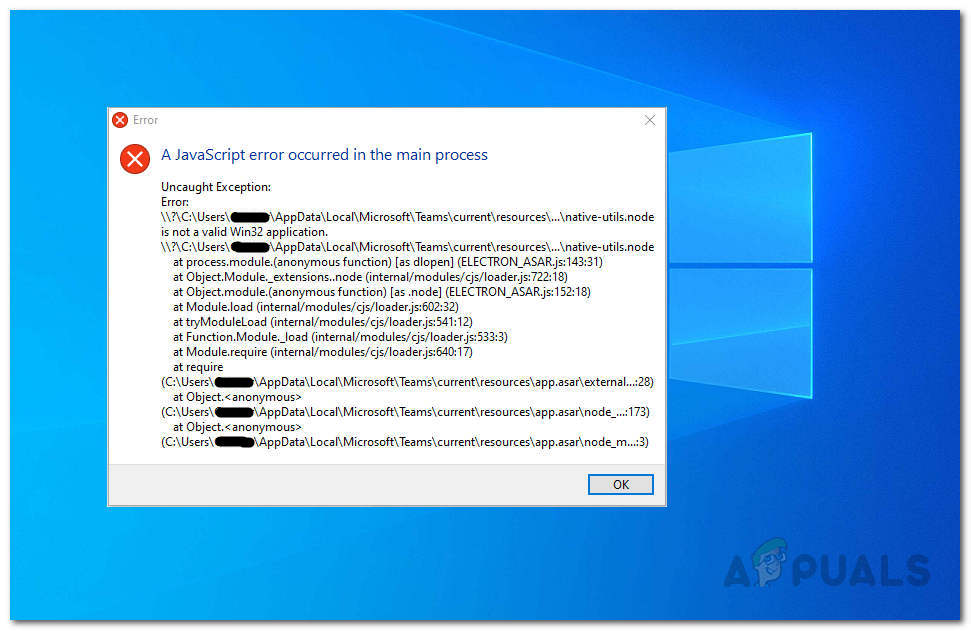

Skutecznie wykorzystując błąd, osoba atakująca zdalnie może wykonać dowolny kod na zaatakowanych komputerach. Atakujący mogą przejąć pełną kontrolę nad ofiarami, po prostu przekonując je do otwarcia złośliwie spreparowanej strony internetowej w podatnej na ataki przeglądarce Microsoft. Innymi słowy, osoby atakujące mogą przeprowadzić atak phishingowy i nakłonić użytkowników systemu operacyjnego Windows korzystających z IE do klikania linków, które prowadzą ofiary do skażonej witryny, na której znajduje się złośliwe oprogramowanie. Co ciekawe, luka nie może nadawać uprawnień administracyjnych, chyba że sam użytkownik jest zalogowany jako Administrator, wskazał Poradnik zabezpieczeń firmy Microsoft :

„Luka może uszkodzić pamięć w taki sposób, że osoba atakująca może wykonać dowolny kod w kontekście bieżącego użytkownika. Osoba atakująca, której uda się wykorzystać tę lukę, może uzyskać takie same prawa użytkownika, jak bieżący użytkownik. Jeśli bieżący użytkownik jest zalogowany z uprawnieniami administratora, osoba atakująca, której uda się wykorzystać lukę, może przejąć kontrolę nad systemem, którego dotyczy luka. Osoba atakująca może wtedy instalować programy; przeglądać, zmieniać lub usuwać dane; lub utwórz nowe konta z pełnymi prawami użytkownika. ”

Firma Microsoft zdaje sobie sprawę z luki w zabezpieczeniach IE typu zero-Day Exploit i pracuje nad rozwiązaniem:

Należy zauważyć, że prawie wszystkie wersje i warianty przeglądarki Internet Explorer są podatne na ataki typu 0-Day Exploit. Platforma przeglądania sieci, której dotyczy problem, obejmuje Internet Explorer 9, Internet Explorer 10 i Internet Explorer 11. Każda z tych wersji IE może działać we wszystkich wersjach Windows 10, Windows 8.1, Windows 7.

Jest piątek, wylądował weekend… i #Microsoft ostrzega przed exploitem dnia zerowego w przeglądarce Internet Explorer… https://t.co/1bkNhKIDYt #TheRegister

- Bot wiadomości bezpieczeństwa (@SecurityNewsbot) 18 stycznia 2020 r

Chociaż Microsoft ma t Wyeliminowano bezpłatne wsparcie dla systemu Windows 7 firma nadal istnieje wspieranie starzenia się i już przestarzałe Przeglądarka internetowa IE. Microsoft podobno wskazał, że jest świadomy „ograniczonych ataków ukierunkowanych” w środowisku naturalnym i pracuje nad rozwiązaniem. Jednak łatka nie jest jeszcze gotowa. Innymi słowy, miliony użytkowników systemu Windows, którzy pracują w przeglądarce IE, nadal są podatni na ataki.

Proste, ale tymczasowe obejścia, aby zabezpieczyć się przed exploitem dnia zerowego w IE:

Proste i praktyczne rozwiązanie chroniące przed nowym 0-dniowym exploitem w przeglądarce IE polega na zapobieganiu ładowania biblioteki JScript.dll. Innymi słowy, użytkownicy IE muszą uniemożliwić załadowanie biblioteki do pamięci, aby ręcznie zablokować rozszerzenie wykorzystanie tej luki .

Ponieważ exploit 0-Day w IE jest aktywnie wykorzystywany, użytkownicy systemu operacyjnego Windows, którzy pracują z IE, muszą postępować zgodnie z instrukcjami. Aby ograniczyć dostęp do JScript.dll, użytkownicy muszą uruchomić następujące polecenia w systemie Windows z uprawnieniami administratora (zgłoszono) TheHackerNews .

W przypadku systemów 32-bitowych:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P wszyscy: N

W przypadku systemów 64-bitowych:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P wszyscy: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P wszyscy: N

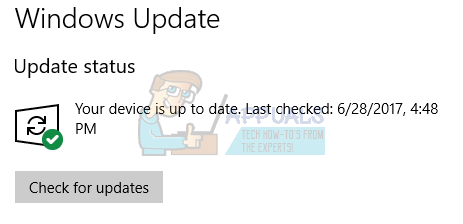

Microsoft potwierdził, że wkrótce wdroży poprawkę. Użytkownicy, którzy uruchamiają powyższe polecenia, mogą napotkać, że kilka witryn internetowych zachowuje się nieprawidłowo lub nie ładuje się. Gdy łatka jest dostępna, prawdopodobnie za pośrednictwem witryny Windows Update, użytkownicy mogą cofnąć zmiany, uruchamiając następujące polecenia:

W przypadku systemów 32-bitowych:

cacls% windir% system32 jscript.dll / E / R wszyscy

Tagi Internet ExplorerW przypadku systemów 64-bitowych:

cacls% windir% system32 jscript.dll / E / R wszyscy

cacls% windir% syswow64 jscript.dll / E / R wszyscy