Przeglądarka internetowa Microsoft Edge. Lesoir

Badacz bezpieczeństwa Netsparker, Ziyahan Albeniz, odkrył lukę w przeglądarce Edge firmy Microsoft, która umożliwiała rozprzestrzenianie się złośliwego oprogramowania. Opublikował swoje ustalenia na CVE-2018-0871 ( CVSS 3.0 Wynik podstawowy 4,3) w swoim raporcie zatytułowanym „ Wykorzystanie luki Microsoft Edge w celu kradzieży plików ”.

Albeniz wyjaśnił, że luka pochodzi z luki związanej z funkcją Polityki tego samego pochodzenia. Wykorzystana luka może zostać wykorzystana do rozprzestrzeniania złośliwego oprogramowania, które może przeprowadzać ataki typu phishing i kradzież informacji. Ogromnym czynnikiem w rozprzestrzenianiu się złośliwego oprogramowania za pośrednictwem tego kanału był wkład użytkownika podczas pobierania złośliwego pliku. Dlatego luka ta nie była możliwa do wykorzystania na masową skalę i dlatego stanowiła mniejsze ryzyko niż większość luk w zabezpieczeniach przeglądarek.

Funkcja Zasady tego samego pochodzenia to model zabezpieczeń aplikacji internetowych, który jest używany w praktycznie wszystkich przeglądarkach internetowych. Pozwala skryptom na jednej stronie internetowej na dostęp do danych na innej, o ile strony internetowe należą do tej samej domeny, protokołu i portu. Zapobiega dostępowi do stron internetowych między domenami, co oznacza, że złośliwa witryna nie może uzyskać dostępu do danych logowania do Twojego konta bankowego, jeśli jesteś zalogowany na innej karcie lub zapomniałeś się wylogować.

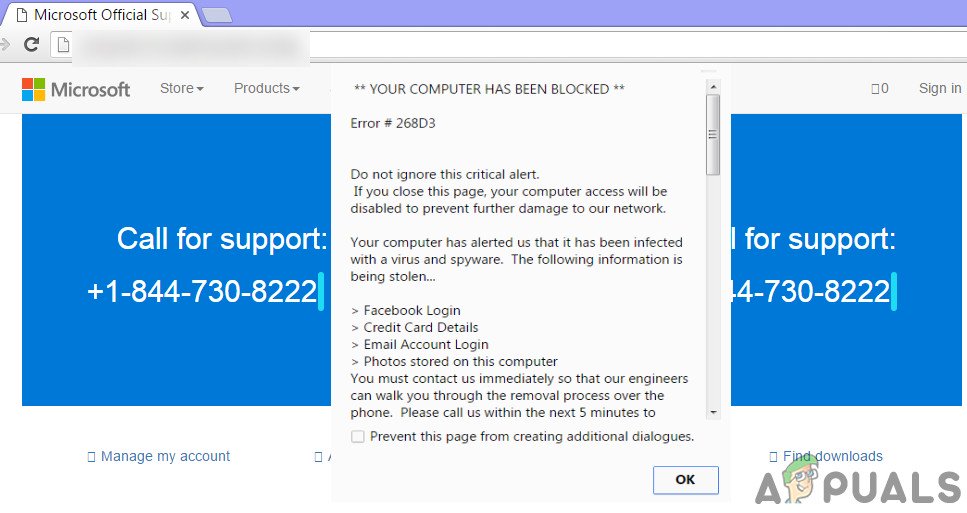

Sytuacja, w której mechanizm bezpieczeństwa SOP zawodzi, ma miejsce, gdy użytkownik zostaje nakłoniony do pobrania złośliwego pliku HTML i uruchomienia go na swoim komputerze. Gdy plik jest zapisany lokalnie, jest ładowany w protokole „file: //”, w którym nie ma ustawionej domeny ani numeru portu. Ponieważ za pośrednictwem SOP strony internetowe mogą uzyskać dostęp tylko do informacji w tej samej domenie / porcie / protokole, ponieważ wszystkie inne pliki lokalne również uruchamiane są w protokole „file: //”, pobrany złośliwy plik HTML może uzyskać dostęp do dowolnego pliku w systemie lokalnym i ukraść dane z niego.

Ta luka w zabezpieczeniach Microsoft Edge SOP może zostać wykorzystana do przeprowadzania ukierunkowanych i precyzyjnych ataków. Gdy zamierzony użytkownik zostanie nakłoniony do pobrania i uruchomienia pliku, haker może przeszukać informacje na jego komputerze i ukraść dokładnie te informacje, których szuka, pod warunkiem, że wie, gdzie szukać. Ponieważ ten atak nie jest zautomatyzowany, znajomość użytkownika i systemu końcowego użytkownika pomaga w skutecznym przeprowadzeniu ataku.

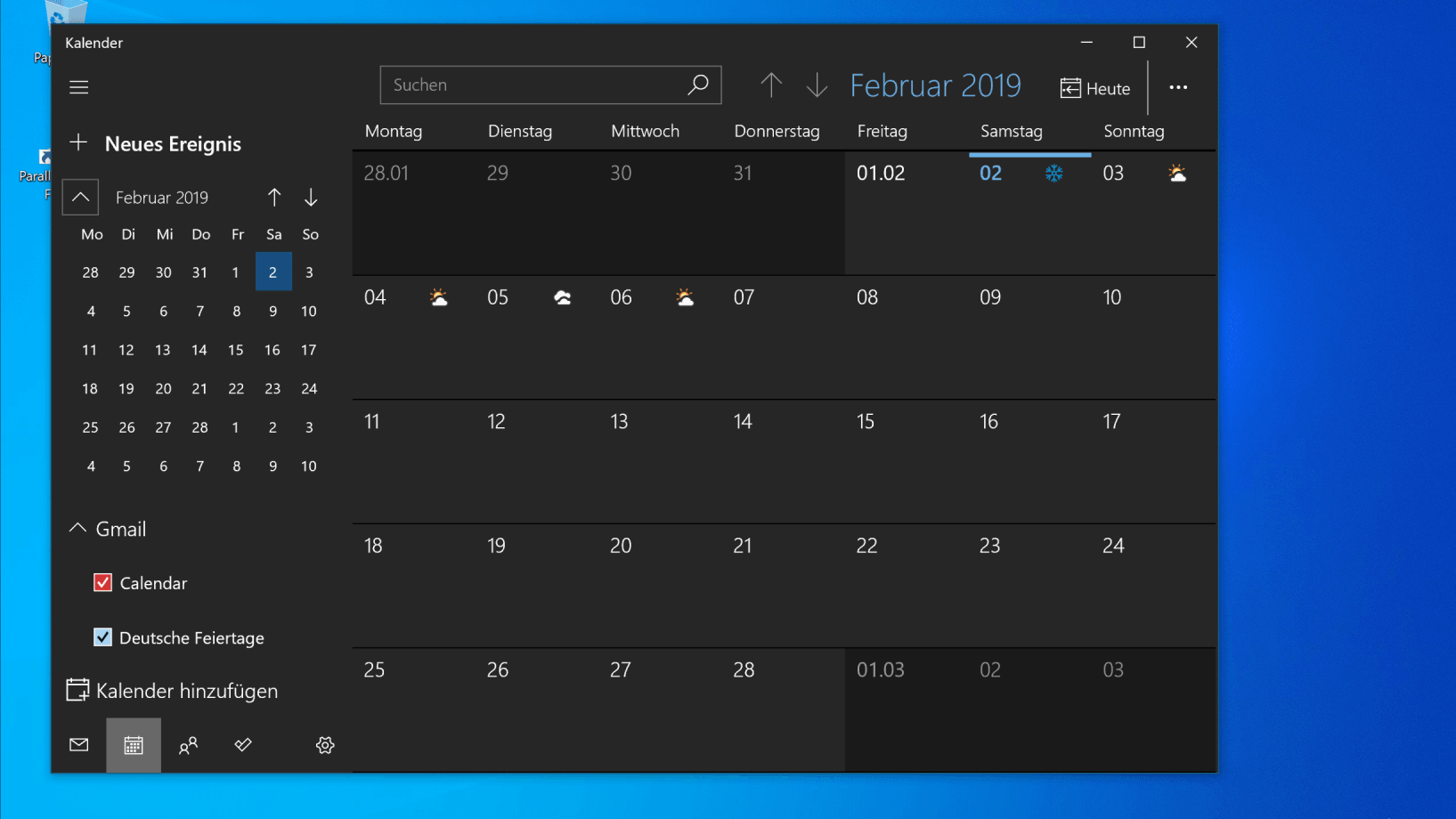

Zihayan Albeniz nagrał krótkie wideo demonstrujące ten atak. Wyjaśnił, że był w stanie wykorzystać tę lukę w Edge, Mail i Calendar, aby ukraść dane z komputera i zdalnie pobrać je na inne urządzenie.

Firma Microsoft wydała aktualizację przeglądarki Edge, która naprawia tę lukę. Aktualizacja jest dostępna dla wszystkich odpowiednich wersji Microsoft Edge dla systemu Windows 10 w opublikowanym doradczy biuletyn. Pomimo wydania aktualizacji rozwiązującej tę lukę w SOP, Albeniz nadal ostrzega, że użytkownicy powinni uważać na pliki HTML, które otrzymują z nieznanych źródeł. HTML nie jest typowym typem pliku używanym do rozprzestrzeniania złośliwego oprogramowania, dlatego często jest nieoczekiwany i powoduje szkody.

![[Jak] Wyczyść pamięć podręczną w dowolnej przeglądarce systemu Windows](https://jf-balio.pt/img/how-tos/54/clear-your-cache-any-windows-browser.png)