TP-Link

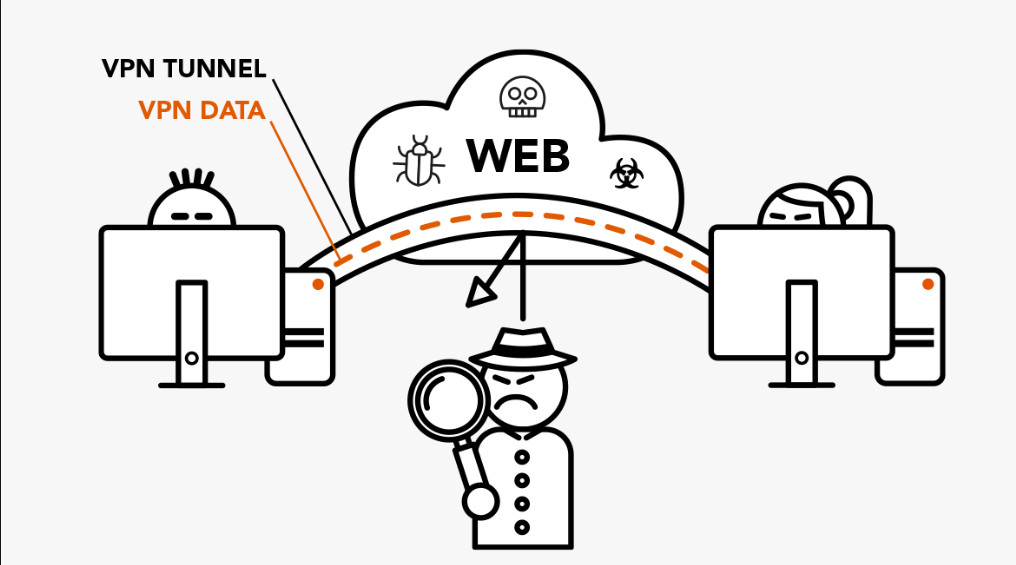

Tysiące routerów TP-Link, jednych z najpopularniejszych i najbardziej atrakcyjnych cenowo urządzeń do sieci domowej, może być wrażliwy . Najwyraźniej błąd w niezaktualizowanym oprogramowaniu może potencjalnie pozwolić nawet zdalnym użytkownikom szpiegującym w Internecie na przejęcie kontroli nad urządzeniem. Chociaż firma może być odpowiedzialna za lukę w zabezpieczeniach, nawet kupujący i użytkownicy są częściowo winni, wskazują analityków bezpieczeństwa, którzy odkryli to samo.

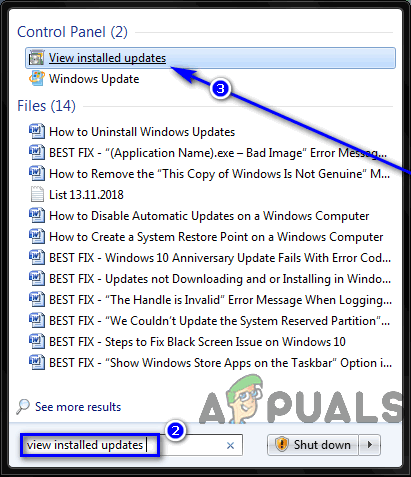

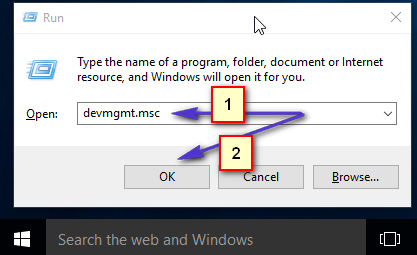

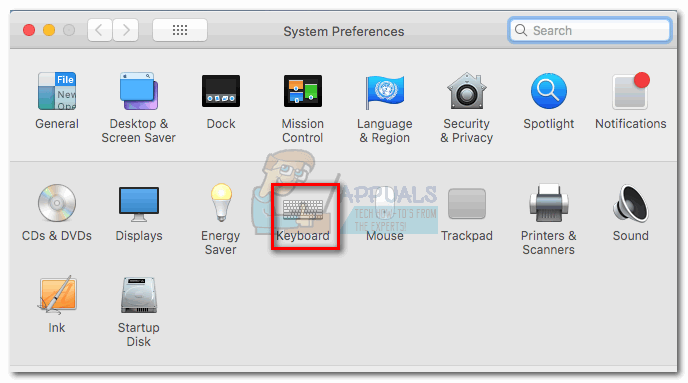

Niektóre routery TP-Link, które nie zostały zaktualizowane, mogą być ewidentnie zagrożone ze względu na lukę w zabezpieczeniach. Luka ta pozwala każdemu napastnikowi z niskimi umiejętnościami na zdalne uzyskanie pełnego dostępu do routera, który ma lukę w oprogramowaniu sprzętowym. Jednak błąd jest również zależny od zaniedbania ze strony użytkownika końcowego routera. Badacze bezpieczeństwa zauważyli, że exploit wymaga od użytkownika zachowania domyślnych danych logowania routera. Nie trzeba dodawać, że wielu użytkowników nigdy nie zmienia domyślnego hasła routera.

Andrew Mabbitt, założyciel brytyjskiej firmy Fidus Information Security zajmującej się cyberbezpieczeństwem, jako pierwszy zidentyfikował i zgłosił lukę w zabezpieczeniach routerów TP-Link. W rzeczywistości oficjalnie ujawnił TP-Link błąd zdalnego wykonywania kodu w październiku 2017 roku. Zwracając uwagę na to samo, TP-Link opublikował łatkę kilka tygodni później. Według raportu podatnym routerem był popularny TP-Link WR940N. Ale historia nie zakończyła się na WR940N. Firmy produkujące routery rutynowo używają podobnych do tych samych linii kodu w różnych modelach. Dokładnie tak się stało, ponieważ TP-Link WR740N był również podatny na ten sam błąd.

Nie trzeba dodawać, że każda luka w zabezpieczeniach routera jest bardzo niebezpieczna dla całej sieci. Zmiana ustawień lub bałagan w konfiguracjach może poważnie obniżyć wydajność. Co więcej, dyskretna zmiana ustawień DNS może łatwo wysłać niczego niepodejrzewających użytkowników na fałszywe strony usług finansowych lub innych platform. Kierowanie ruchu do takich witryn phishingowych jest jednym ze sposobów kradzieży danych logowania.

Warto zauważyć, że chociaż TP-Link był raczej szybko załatać lukę w zabezpieczeniach w swoich routerach poprawione oprogramowanie układowe nie było do niedawna dostępne do pobrania. Najwyraźniej poprawione i zaktualizowane oprogramowanie układowe dla WR740N, które uodporni go na exploit, nie było dostępne w witrynie. Należy zauważyć, że TP-Link udostępnił oprogramowanie tylko na żądanie, o czym poinformował rzecznik TP-Link. Zapytany stwierdził, że aktualizacja jest „obecnie dostępna na żądanie pomocy technicznej”.

Firmy produkujące routery często wysyłają pliki oprogramowania układowego pocztą elektroniczną do klientów, którzy do nich piszą. Konieczne jest jednak, aby firmy publikowały poprawione aktualizacje oprogramowania układowego na swoich stronach internetowych i, jeśli to możliwe, ostrzegały użytkowników, aby zaktualizowali swoje urządzenia, o których mówi Mabbitt.