Zapobieganie przejęciu konta

Co to jest przejęcie konta (ATO)? Dzieje się tak, gdy hakerzy używają prawdziwych danych uwierzytelniających, aby zalogować się na konto, a następnie przeprowadzić nieautoryzowane transakcje. Jeśli jest to instytucja finansowa, może to oznaczać wycofanie lub przelanie dużych sum pieniędzy z konta. Jeśli jest to firma, może to oznaczać kradzież własności intelektualnej lub tajemnic handlowych.

To, co czyni ATO naprawdę niebezpiecznym, to fakt, że źli aktorzy używają prawdziwych danych uwierzytelniających, więc nie otrzymasz żadnych alertów o podejrzanym logowaniu. Następnie przejdą do zmiany Twoich danych kontaktowych, umożliwiając im dalsze korzystanie z konta bez podniesionych flag.

A kiedy wreszcie ich działalność zostanie odkryta, może to prowadzić do fałszywych oskarżeń. Wszystkie dowody będą wskazywać na prawdziwego właściciela konta.

W jaki sposób oszuści uzyskują dostęp do prawdziwych danych logowania?

Rola naruszeń danych w ułatwianiu przejęcia konta

Każdego roku dochodzi do tysięcy przypadków naruszenia bezpieczeństwa danych miliony danych użytkowników jest ujawnionych. Czy zastanawiałeś się kiedyś, co dzieje się z tymi danymi i dlaczego są one uważane za tak cenne? Cóż, hakerzy mają możliwość wydobycia przydatnych informacji, takich jak nazwy użytkowników i hasła z wyciekłych danych, które następnie sprzedają w ciemnej sieci.

Roczna liczba naruszeń danych

Przeważnie będą celować w bardzo zamożne osoby lub znane osoby i używają techniki zwanej wypychaniem poświadczeń, aby spróbować przejąć ich konta. Jest to zautomatyzowany proces obejmujący uruchamianie uzyskanych poświadczeń na wielu kontach należących do celu.

Jak wiesz, ludzie mają tendencję do używania tego samego hasła w wielu witrynach. Prawdopodobnie też jesteś winny. W ten sposób oszuści mogą uzyskać dostęp do kont, po czym usuwają z nich wszelkie cenne dane, w tym numery kart kredytowych i inne dane osobowe.

To jedno konto może stać się bramą do wszystkich innych kont ofiary.

A teraz najważniejsze pytanie. Co z tym robisz?

Kroki, które możesz podjąć, aby zapobiec przejęciu konta

Przejęcie konta ma wiele konsekwencji, ale żaden nie jest tak poważny, jak utrata zaufania do Twojej firmy. Nigdy nie usłyszysz, że ktoś obwinia właściciela konta za ponowne użycie jego haseł, ale zawsze pozostaniesz firmą, która została zhakowana.

Na szczęście istnieją środki, które możesz podjąć, aby zapobiec tym atakom. Żaden nie jest sam w sobie wystarczający, dlatego polecam stosowanie wielu metod. Hakerzy stają się coraz mądrzejsi każdego dnia i zawsze wymyślają nowe sposoby infiltracji systemu.

Pierwszy krok jest prosty. Edukacja użytkowników. Podkreśl, że właściciele kont używają unikalnych haseł i wymuszają wymagania dotyczące haseł w Twojej witrynie, aby wyeliminować słabe hasła. Alternatywnie możesz polecić im menedżera haseł.

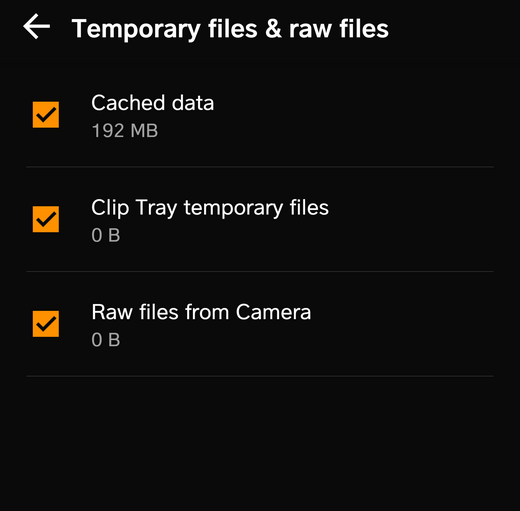

Inne kroki, które możesz podjąć, aby zapobiec ATO, obejmują rotację haseł, korzystanie z uwierzytelniania wieloskładnikowego i skanowanie sieci w celu znalezienia ujawnionych danych, które mogą naruszyć konto klienta. Uważam, że ten ostatni środek jest najbardziej skuteczny.

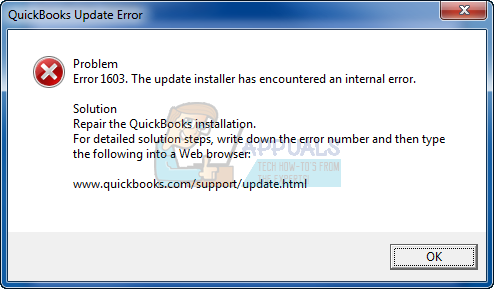

Hasło zostało naruszone

W tym poście zamierzam polecić 5 narzędzi, które wykorzystują przynajmniej jedną z powyższych technik. Następnie możesz wybrać taki, który najbardziej Ci odpowiada.

1. Monitor tożsamości SolarWinds

Spróbuj teraz

Spróbuj teraz Identity Monitor to kolejny nieoceniony dodatek do niesamowitego portfolio rozwiązań zabezpieczających SolarWind. To wspólny wysiłek SolarWinds i Spycloud, firmy zajmującej się dużymi zbiorami danych, która jest dobrze znana z obszernej i aktualnej bazy danych ujawnionych danych.

Monitor tożsamości SolarWinds

Jak być może już można się domyślić, rozwiązanie to działa poprzez skanowanie sieci i próbę ustalenia, czy monitorowane dane nie zostały naruszone.

Baza danych jest stale aktualizowana, a ponieważ Identity Monitor działa w czasie rzeczywistym, możesz mieć pewność, że zostaniesz o tym powiadomiony natychmiast po ujawnieniu poświadczeń. Alerty są wysyłane pocztą elektroniczną.

To narzędzie może służyć do monitorowania całych domen lub określonych adresów e-mail. Ale najbardziej podoba mi się to, że po dodaniu domeny będziesz mógł również monitorować wszystkie adresy e-mail z nią powiązane.

Identity Monitor wyróżnia wszystkie przypadki naruszenia danych na liście chronologicznej na głównym pulpicie nawigacyjnym. Jeśli trudno ci to zrozumieć, mają one również graficzną reprezentację czasu naruszenia. Kliknij konkretne zdarzenie na wykresie, aby uzyskać dodatkowe informacje, takie jak źródło wycieku.

Podoba mi się też, jak dobrze został zorganizowany interfejs użytkownika tego narzędzia. Wszystko jest dobrze oznakowane i potrzebujesz tylko intuicji, aby się po nim poruszać.

Główny pulpit nawigacyjny monitora tożsamości

SolarWinds Identity Monitor jest dostępny jako aplikacja internetowa i jest dostępny w 5 planach premium. Najbardziej podstawowy plan zaczyna się od 1795 USD i może monitorować dwie domeny i 25 niepracujących e-maili. Możesz również przetestować produkt za darmo, ale będziesz ograniczony tylko do monitorowania jednego e-maila.

2. Iovation

Poproś o demo

Poproś o demo Iovation to również świetne rozwiązanie do zapobiegania ATO, ale wykorzystuje inne techniki niż Identity Monitor. Co więcej, nadal monitoruje użytkownika po zalogowaniu. Oznacza to, że jeśli w jakiś sposób oszustom uda się uniknąć wykrycia podczas logowania, nadal mogą zostać oflagowani, jeśli narzędzie wykryje podejrzaną aktywność na koncie.

Iovation może pomóc w zapobieganiu ATO, umożliwiając bezproblemowe dodawanie uwierzytelniania wieloskładnikowego do wszystkich aplikacji biznesowych.

Istnieją trzy sposoby uwierzytelnienia użytkownika. Weryfikacja czegoś, co wiedzą (wiedza), czegoś, co posiadają (posiadają) lub czegoś, czym są (inherencja). Metody, których możesz użyć do zweryfikowania tych informacji, obejmują między innymi skan linii papilarnych, skan twarzy, kod PIN, geofencing.

Dobre wieści. Możesz zdefiniować stopień uwierzytelnienia na podstawie czynnika ryzyka konta dla Twojej firmy. Zatem im bardziej ryzykowne jest logowanie, tym silniejsze jest uwierzytelnienie.

Iovation

Innym sposobem, w jaki Iovation zapobiega przejęciu konta, jest rozpoznawanie urządzeń. Aby użytkownik mógł uzyskać dostęp do swojego konta, potrzebuje urządzenia. Może to być telefon komórkowy, komputer, tablet, a nawet konsola do gier. Każde z tych urządzeń ma adres IP, dane osobowe (PII) i inne atrybuty, które Iovation zestawia i wykorzystuje do utworzenia unikalnego identyfikującego odcisku palca.

Narzędzie może zatem wykryć, kiedy nowe urządzenie jest używane do uzyskania dostępu do konta, i na podstawie zebranych atrybutów może określić, czy urządzenie stanowi zagrożenie dla konta.

Z drugiej strony technika ta może być problematyczna, jeśli powiedzmy, że prawdziwy właściciel konta korzysta z oprogramowania VPN. Próba sfałszowania adresu IP jest jednym z sygnałów ryzyka używanych przez Iovation. Inne sygnały obejmują korzystanie z sieci Tor, anomalie geolokalizacji i niespójności danych.

3. NETACEA

Poproś o demo

Poproś o demo Nasza trzecia rekomendacja, NETACEA, pomaga zapobiegać ATO, używając algorytmów behawioralnych i uczenia maszynowego do wykrywania aktywności związanej z logowaniem się nie przez człowieka.

Netac

Być może już używasz do tego celu zapory aplikacji sieci Web (WAF), ale obecne boty stały się bardziej wyrafinowane i są w stanie naśladować prawdziwe ludzkie zachowanie i omijać zaporę.

To narzędzie intensywnie analizuje miliony punktów danych, aby ustalić, kiedy boty są używane do logowania się na jedno z kont firmowych. Gdy wykryje fałszywy login, może go zablokować, przekierować lub powiadomić Cię, abyś mógł podjąć niezbędne kroki.

Z drugiej strony narzędzie może nie zauważyć, kiedy oszust używa prawdziwego urządzenia do przejęcia konta, chociaż jest to mało prawdopodobne, ponieważ ATO to gra liczbowa. Hakerzy chcą zalogować się na jak największą liczbę kont w jak najkrótszym czasie.

Ale z drugiej strony Netacea może również wykryć, kiedy haker próbuje brutalnie sforsować wejście na konto. Wypychanie poświadczeń i Brutalna siła ataki to dwa główne sposoby, za pomocą których hakerzy uzyskują dostęp do systemów.

Przegląd behawioralny Netacea

NETACEA działa na wszystkich platformach, niezależnie od tego, czy jest to witryna internetowa, aplikacja czy interfejs API, i nie wymaga dalszej konfiguracji ani programowania.

Można go również zaimplementować trzema metodami. Dzieje się tak przez CDN, przez zwrotne proxy lub poprzez integrację opartą na API.

4. ENZOIC

Spróbuj teraz

Spróbuj teraz Rozwiązanie prewencyjne ENZOIC ATO to solidne narzędzie, które działa podobnie do Identity Monitor. Sprawdza monitorowane dane w swojej bazie danych, aby sprawdzić, czy nie zostały naruszone w przypadku naruszenia danych.

Po stwierdzeniu, że dane zostały ujawnione, umożliwia wykonanie różnych procedur ograniczania zagrożeń, takich jak resetowanie ujawnionych haseł lub może ograniczenie dostępu do tych kont.

Enzoic

Ponownie, uspokajające jest to, że monitorowane dane będą porównywane z bazą danych zawierającą miliardy danych, które zostały naruszone, zebrane dzięki połączeniu automatyzacji i ludzkiej inteligencji.

ENZOIC jest dostępny jako usługa internetowa i wykorzystuje technologię REST, która ułatwia integrację z Twoją witryną. Zawiera również łatwe w użyciu zestawy do tworzenia oprogramowania, które jeszcze bardziej ułatwiają proces integracji.

Należy pamiętać, że proces ten będzie wymagał pewnej wiedzy programistycznej, w przeciwieństwie do innych produktów, takich jak Identity Monitor, które wymagają jedynie natychmiastowego zalogowania się i rozpoczęcia monitorowania kont.

Aby upewnić się, że informacje w ich bazie danych nie wyciekną, są one szyfrowane i przechowywane w formacie zasolonym i mocno zaszyfrowanym. Nawet pracownicy Enzoic nie mogą go odszyfrować.

ENZOIC jest hostowany przez Amazon Web Services, co pozwala mu uzyskać najlepszy czas odpowiedzi wynoszący około 200 ms.

Oferują 45-dniowy bezpłatny okres próbny, ale najpierw będziesz musiał podać swoje dane. Następnie możesz kupić licencję w zależności od potrzebnych usług.

5. Imperva

Poproś o demo

Poproś o demo Rozwiązanie Imperva ATO wykorzystuje tę samą technikę, co NETACEA. Analizuje interakcję między użytkownikiem a Twoją witryną lub aplikacją i określa, czy próba logowania jest automatyczna.

Mają algorytm, który uważnie bada ruch i identyfikuje złośliwe logowania.

Zasady są stale aktualizowane w oparciu o globalne dane wywiadowcze. Imperva wykorzystuje globalne sieci, aby znaleźć nowe sposoby wykonywania przejęć kont, a dzięki uczeniu maszynowemu ich narzędzie jest w stanie zapewnić ochronę przed takimi próbami.

Imperva

W celu uproszczenia zarządzania i ochrony Imperva zapewnia pełny wgląd w czynności związane z logowaniem. W ten sposób możesz stwierdzić, kiedy Twoja witryna jest atakowana i które konta użytkowników są celem, co pozwala na szybką reakcję.

Narzędzie nie ma bezpłatnej wersji próbnej, ale możesz poprosić o bezpłatną wersję demonstracyjną.