GitHub

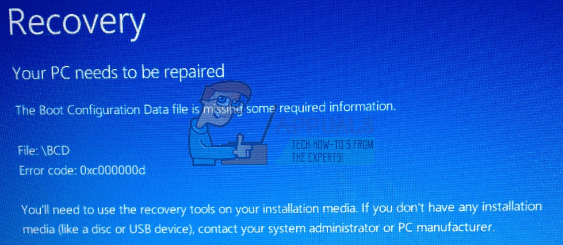

Mniej więcej tydzień temu do repozytorium Gentoo Linux GitHub włamał się cracker, który był w stanie przejąć kontrolę nad kontem i wstawić złośliwy kod do dystrybucji. Ten kod został zaprojektowany w celu usunięcia danych użytkownika. Deweloperzy Gentoo byli w stanie dość szybko odzyskać kontrolę, ale było to niepokojące, ponieważ mogło spowodować wiele szkód w instalacjach użytkowników końcowych. Co więcej, dość rzadko zdarza się, że przejmowane jest repozytorium kodu lustrzanego całego systemu operacyjnego.

Na szczęście napastnicy nie byli w stanie przysporzyć użytkownikom kłopotów, ponieważ przejęli jedynie kopię lustrzaną plików, które są zwykle przechowywane na własnych serwerach Gentoo. Użytkownicy pobierają kod z oficjalnych serwerów, więc dla przytłaczającej większości użytkowników Gentoo sprawy nie stały się naprawdę skomplikowane.

Dystrybucja ujawniła teraz, że powodem, dla którego konto znalazło się pod kontrolą nieautoryzowanego użytkownika, było to, że hasło administratora organizacji było słabe i łatwe do odgadnięcia. Nie zastosowano wyrafinowanych wektorów ataku i nie było to wynikiem pracy wewnętrznej. Raczej łatwo było odgadnąć hasło użytkownika.

Wpis na wiki Gentoo Linux, który został następnie zgłoszony przez kilka serwisów z wiadomościami technicznymi, sugeruje, że dana osoba miała schemat haseł, który ułatwiał odgadnięcie danych logowania do innych witryn, w których ten użytkownik posiadał konta.

Podczas gdy niektórzy komentatorzy wspominali, że dwuskładnikowy system autoryzacji mógł pomóc w zapobieganiu tego rodzaju atakom, ustawienie podstawowego hasła jest często zaproszeniem do ataku. Gentoo jest bardzo obiecujące ze szczegółami i wprowadziło szereg nowych środków bezpieczeństwa, które powinny zmniejszyć ryzyko takiego zdarzenia w przyszłości.

Użytkownicy końcowi nie mieli jednak tak naprawdę sposobu na sprawdzenie, czy ich drzewo zawiera czyste kopie oprogramowania. Gentoo przyznaje również, że w przyszłości będzie musiał przedstawić jaśniejsze wskazówki i wyjaśnić, w jaki sposób mogą zapobiec wykonywaniu kodu dodanego w złośliwych zatwierdzeniach przez zainfekowane systemy.

Sytuacja mogła być znacznie gorsza dla użytkowników końcowych, ale programiści Gentoo i kierownicy projektów stwierdzili, że w pełni rozumieją, że cichszy atak potencjalnie prowadziłby do dłuższego okna możliwości dla crackerów.

Tagi Gentoo Bezpieczeństwo w systemie Linux