Wraz z codziennym wzrostem liczby sieci Active Directory z pewnością zostanie zapełniony użytkownikami i większymi zasobami sieciowymi. W sieci jest mnóstwo użytkowników, którzy stale uzyskują dostęp do zasobów sieciowych i wykorzystują je zgodnie z ich uprawnieniami, które zostały określone przez administratorów IT. Zarządzanie prawami dostępu różnych grup użytkowników w sieci jest bardzo ważne, ponieważ pomaga zapobiegać wyciekom zabezpieczeń.

Ponieważ dane stają się coraz bardziej wartościowe, administratorzy sieci muszą upewnić się, że zostały podjęte wymagane działania, aby zapewnić, że Twoje dane są zawsze bezpieczne. Jednym ze sposobów, w jaki często można ukraść dane, są nieaktywne konta, które są uśpione w Active Directory. Jedną z najgorszych rzeczy jest to, że zwykle nie jest wykrywany, a zatem nie wiesz, w jaki sposób dane zostały upublicznione. Dlatego mając plik oprogramowanie do zarządzania dostępem na miejscu jest bardzo ważne, ponieważ oferuje takie funkcje, aby zawsze można było usunąć konta, które były uśpione przez jakiś czas i nie są już potrzebne.

Menedżer praw dostępu Solarwinds

Jeśli zaniedbasz to i nadążasz za normalnym zarządzaniem, twoja struktura Active Directory będzie bałaganem, co w rezultacie wpłynie na wydajność sieci. Niestety, większość organizacji nie rozważa używania menedżera praw dostępu, mimo że pomaga na wiele różnych sposobów. ARM ma wiele zalet, od identyfikacji nieaktywnych kont po poprawę ogólnego bezpieczeństwa sieci. W tym przewodniku przeprowadzimy Cię przez proces znajdowania nieaktywnych i wygasających kont użytkowników, które istnieją w Twojej usłudze Active Directory.

Pobieranie menedżera praw dostępu Solarwinds

Posiadanie jasnych wytycznych dotyczących tego, kto może uzyskać dostęp i zobaczyć, jakie zasoby w sieci jest naprawdę korzystne. Jest to jedna z ważniejszych cech menedżera praw dostępu. Bez wątpienia istnieje wielu dostawców oferujących oprogramowanie do zarządzania prawami dostępu, jednak najbardziej wyróżnia się Menedżer praw dostępu Solarwinds.

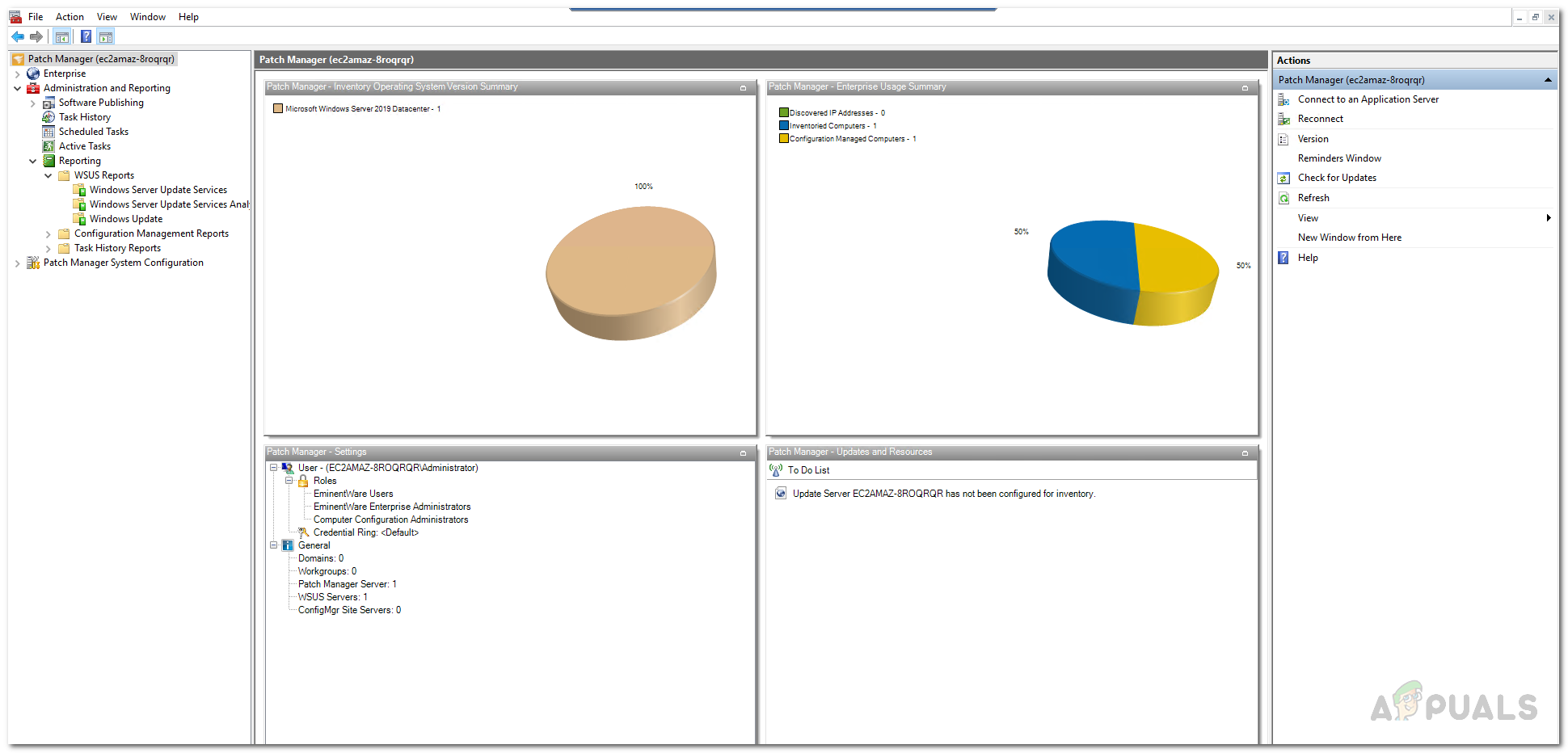

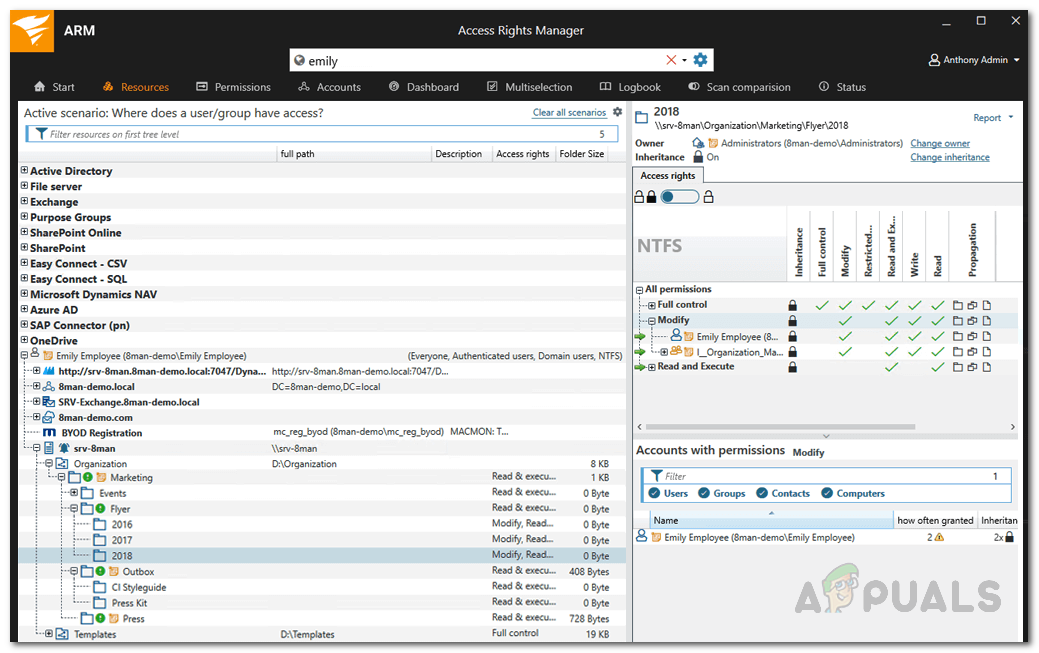

Menedżer praw dostępu Solarwinds ( Pobierz tutaj ) jest zdecydowanie ulubionym w branży, jeśli chodzi o zarządzanie prawami dostępu do różnych kont użytkowników i grup, które masz w usłudze Active Directory. Nie ogranicza się to tylko do AD, możesz także zarządzać OneDrive i wieloma innymi serwerami plików za pomocą Access Right Manager. Narzędzie śledzi również serwer plików i zarządza nim, dzięki czemu użytkownik zostanie powiadomiony o nieautoryzowanym dostępie do serwerów plików. Dzięki prostemu i instynktownemu interfejsowi użytkownika każdy nowy administrator IT czuje się jak w domu i może z łatwością rozpocząć korzystanie w pełni z oprogramowania.

W tym przewodniku będziemy używać Solarwinds Access Rights Manager, więc pamiętaj, aby pobrać i zainstalować oprogramowanie w swoim systemie. Możesz skorzystać z okresu próbnego, jeśli chcesz samodzielnie ocenić produkt. Jeśli podczas instalacji chcesz użyć istniejącego serwera SQL, wybierz opcję Instalacja zaawansowana zamiast domyślnej opcji instalacji ekspresowej. Po zainstalowaniu narzędzia będziesz musiał je skonfigurować, co pokażemy poniżej.

Konfigurowanie Menedżera praw dostępu

Po zainstalowaniu narzędzia Access Rights Manager w systemie trzeba będzie je skonfigurować przy pierwszym uruchomieniu. Podczas konfiguracji będziesz musiał podać szczegóły Active Directory, podać istniejącą bazę danych lub utworzyć nową wraz z innymi szczegółami. Poza tym, po kreatorze konfiguracji, będziesz musiał przejść przez kreatora skanowania, w którym narzędzie skanuje Twoją usługę Active Directory, aby uzyskać wszystkie szczegóły, kiedy spróbujesz z niej skorzystać.

Przy pierwszym uruchomieniu ARM zostaniesz automatycznie przeniesiony do kreatora konfiguracji, gdzie będziesz musiał się zalogować. W tym miejscu podaj szczegóły konta użytkownika, które zostało użyte do zainstalowania narzędzia do logowania. Następnie rozpocznie się kreator konfiguracji, przez który zostaniesz poprowadzony. Postępuj zgodnie z instrukcjami podanymi poniżej.

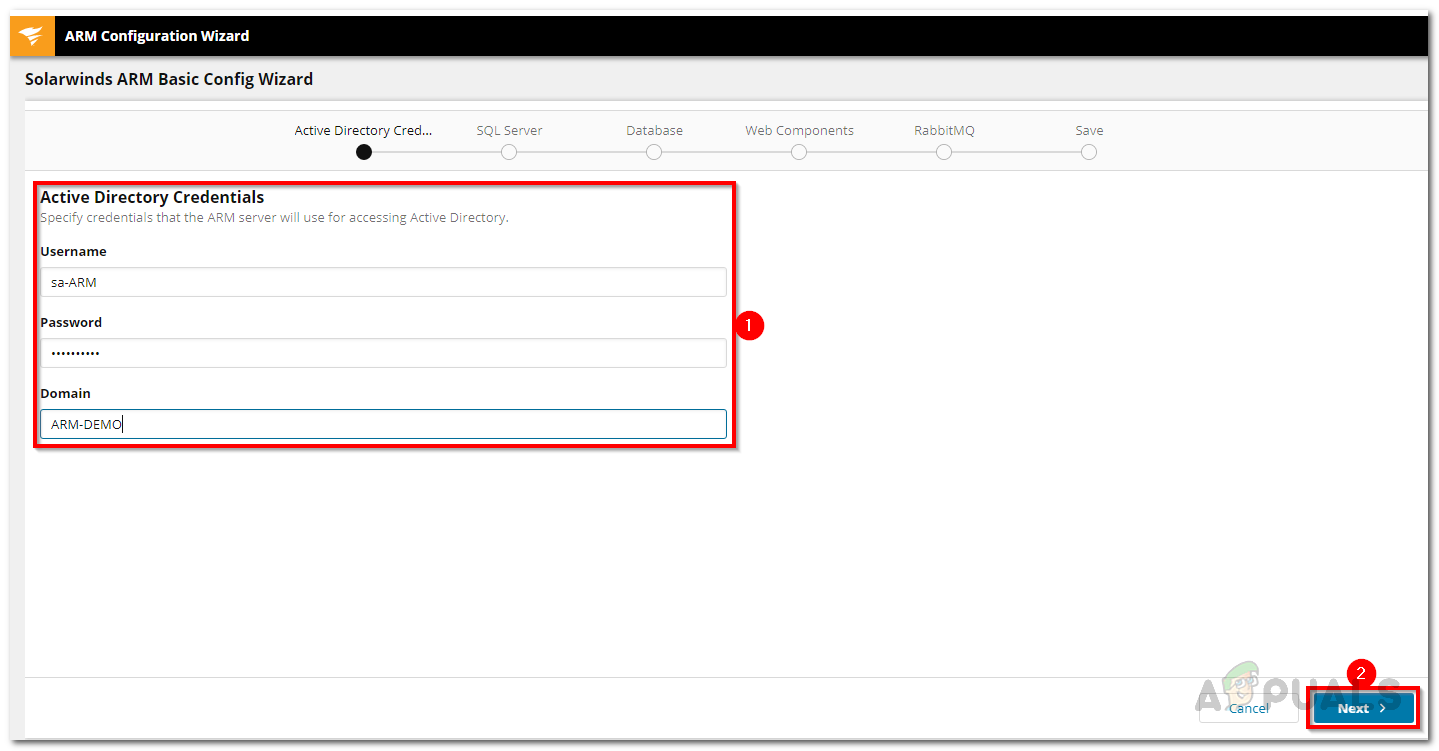

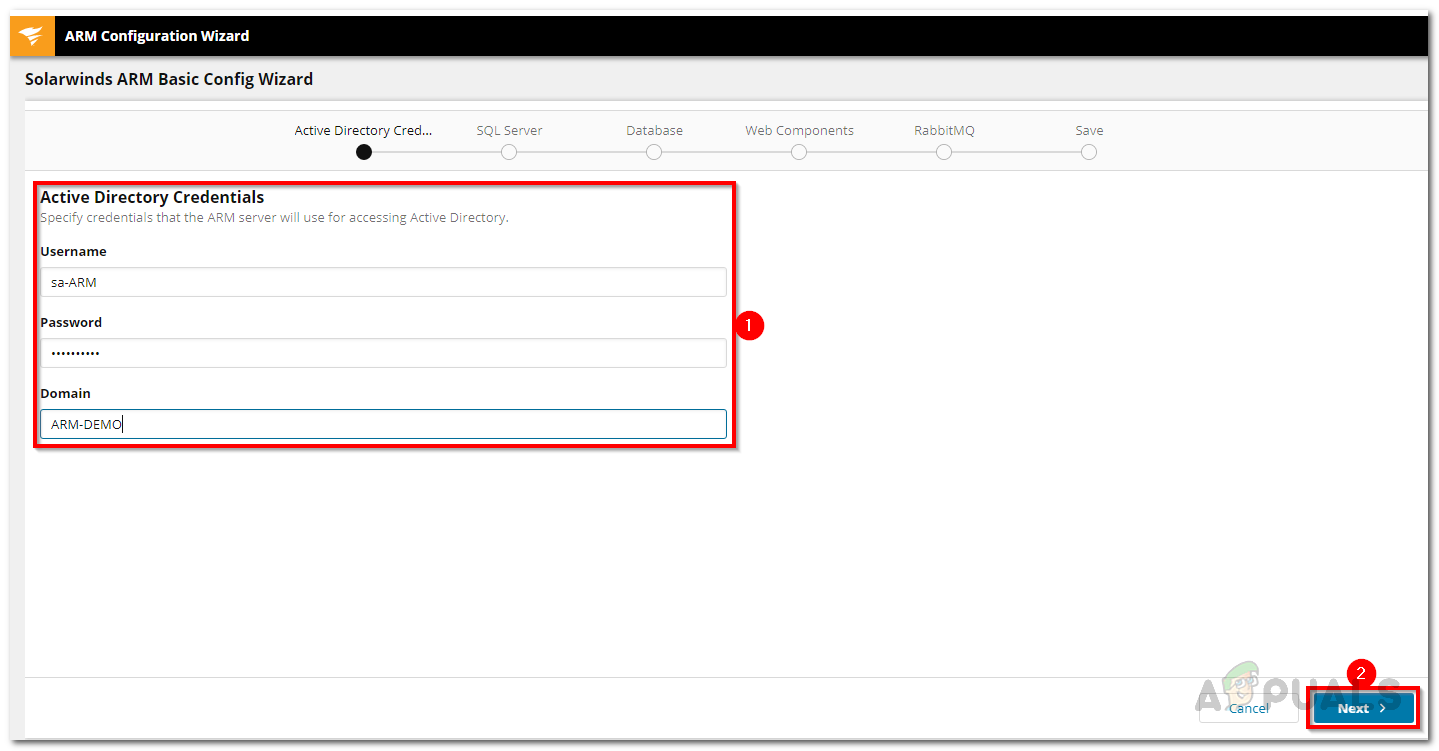

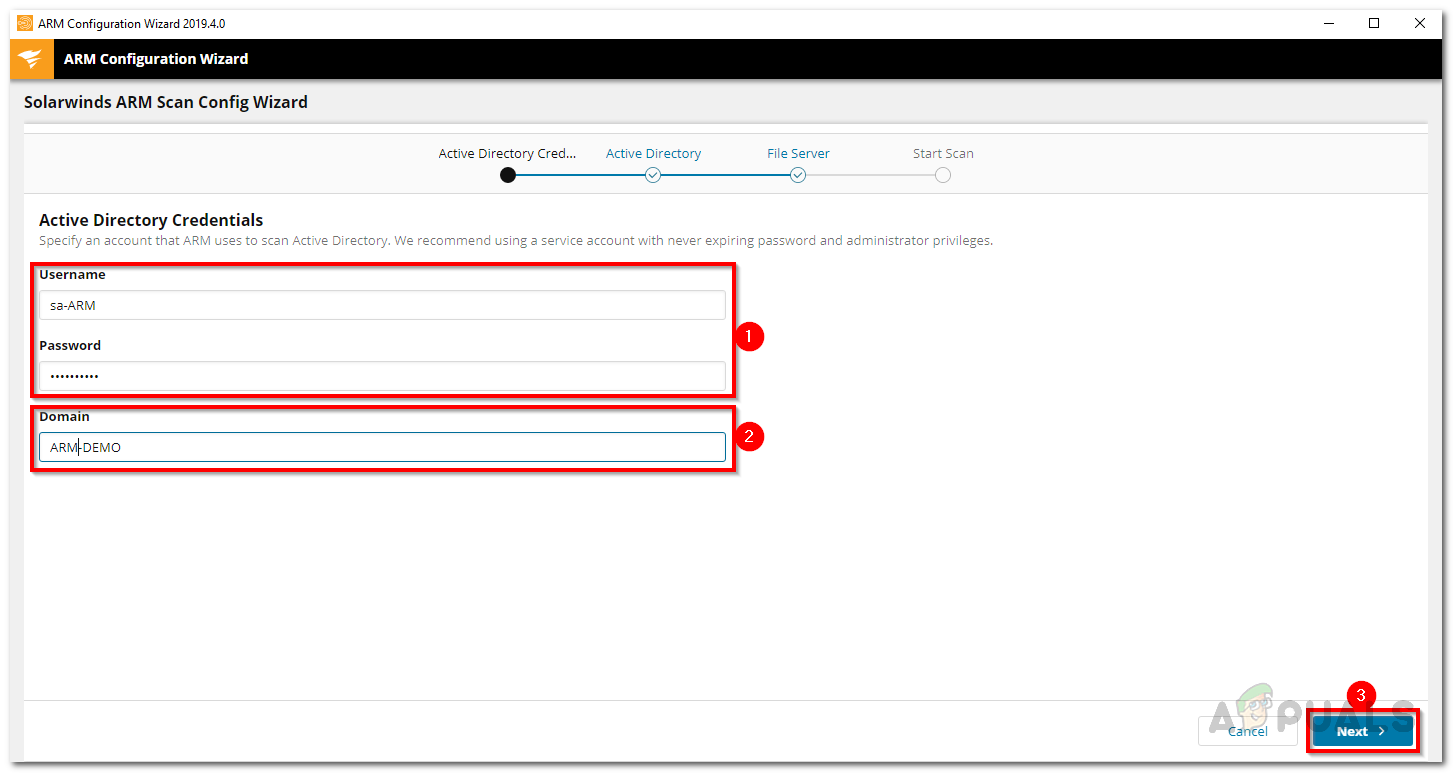

- Przede wszystkim w Active Directory podaj poświadczenia usługi AD, które będą używane przez serwer ARM w celu uzyskania dostępu do usługi Active Directory.

Poświadczenia usługi Active Directory

- Następnie podaj plik Serwer SQL szczegóły, a także wybierz metodę uwierzytelniania, a następnie kliknij Kolejny.

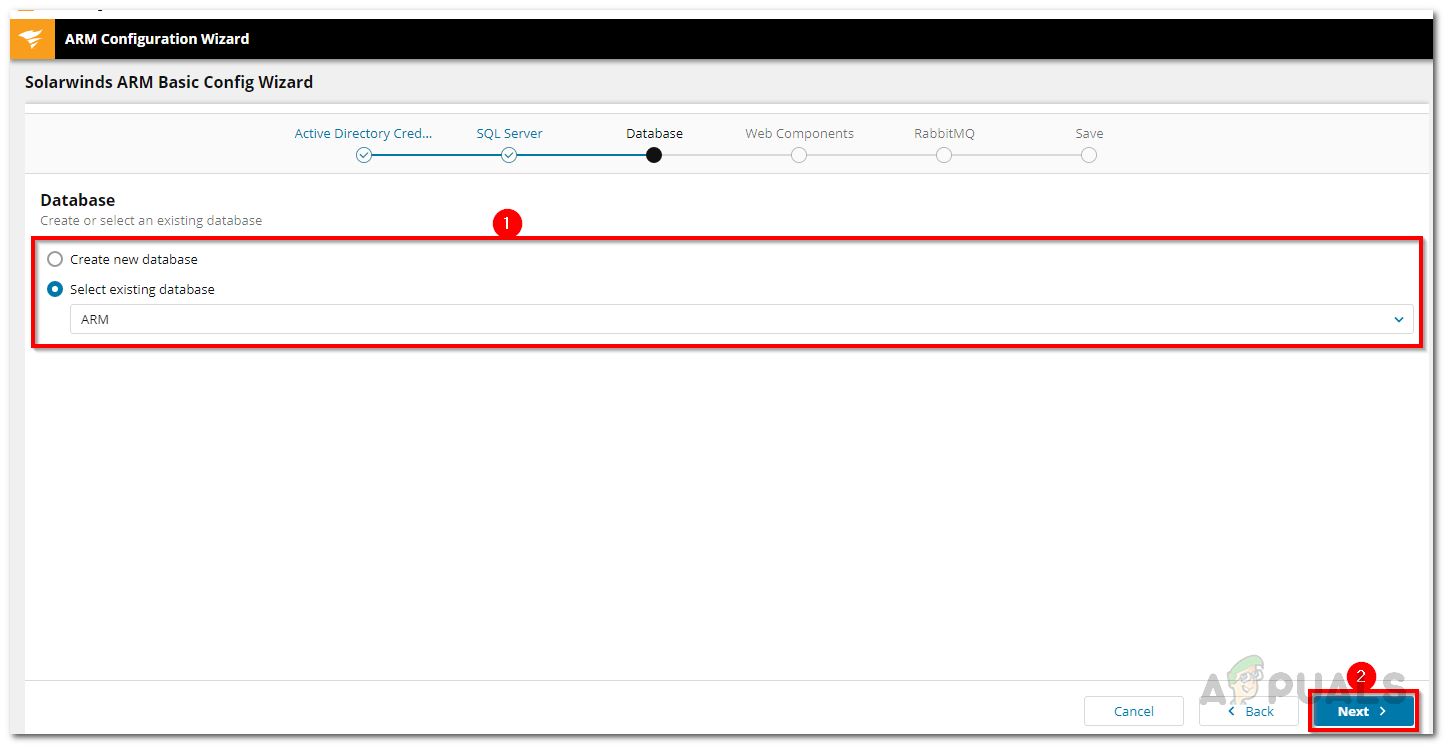

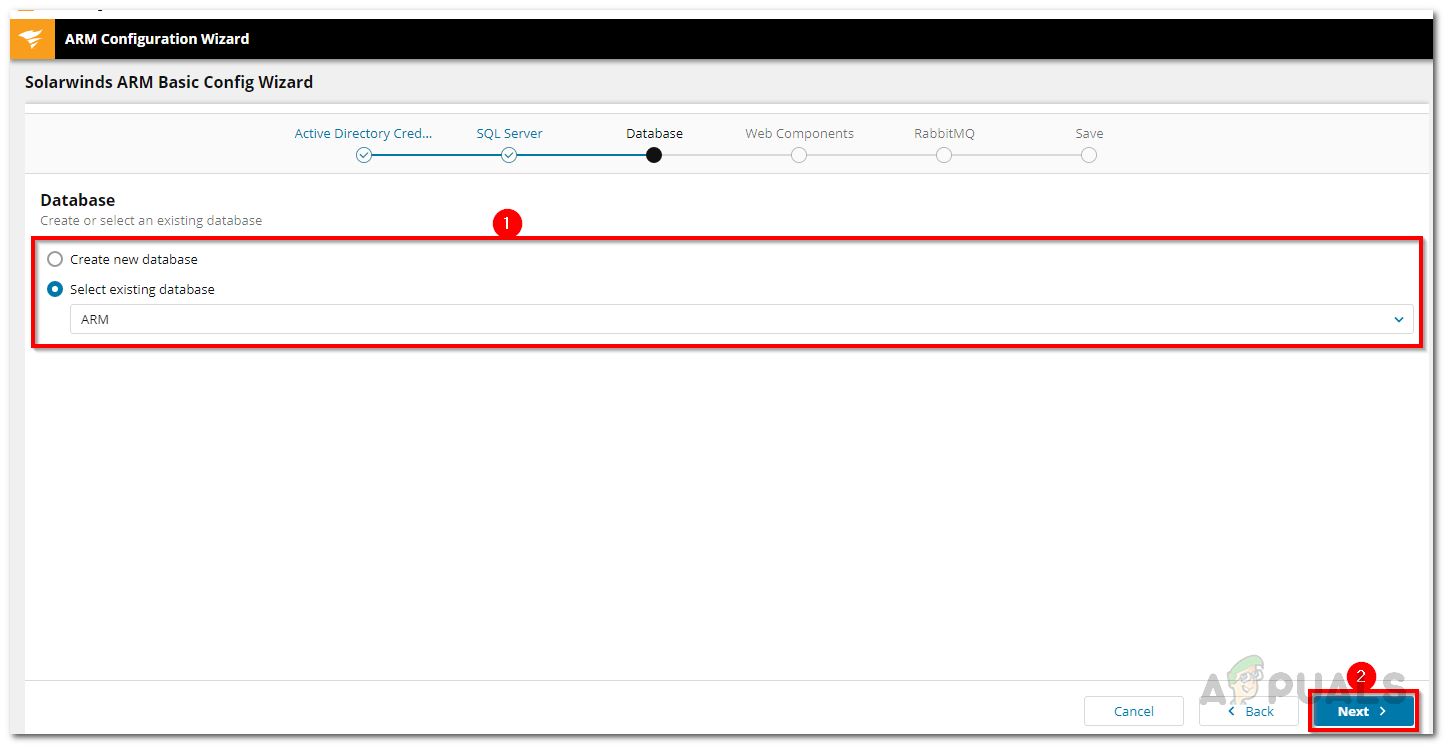

- Na Baza danych wybierz, czy chcesz utworzyć nową bazę danych, czy wybierz istniejącą.

Baza danych ARM

- Na Komponenty sieciowe możesz zmienić konsolę internetową serwera ARM, na którym będzie on dostępny. Zaleca się, aby komponenty były uruchamiane na samym serwerze.

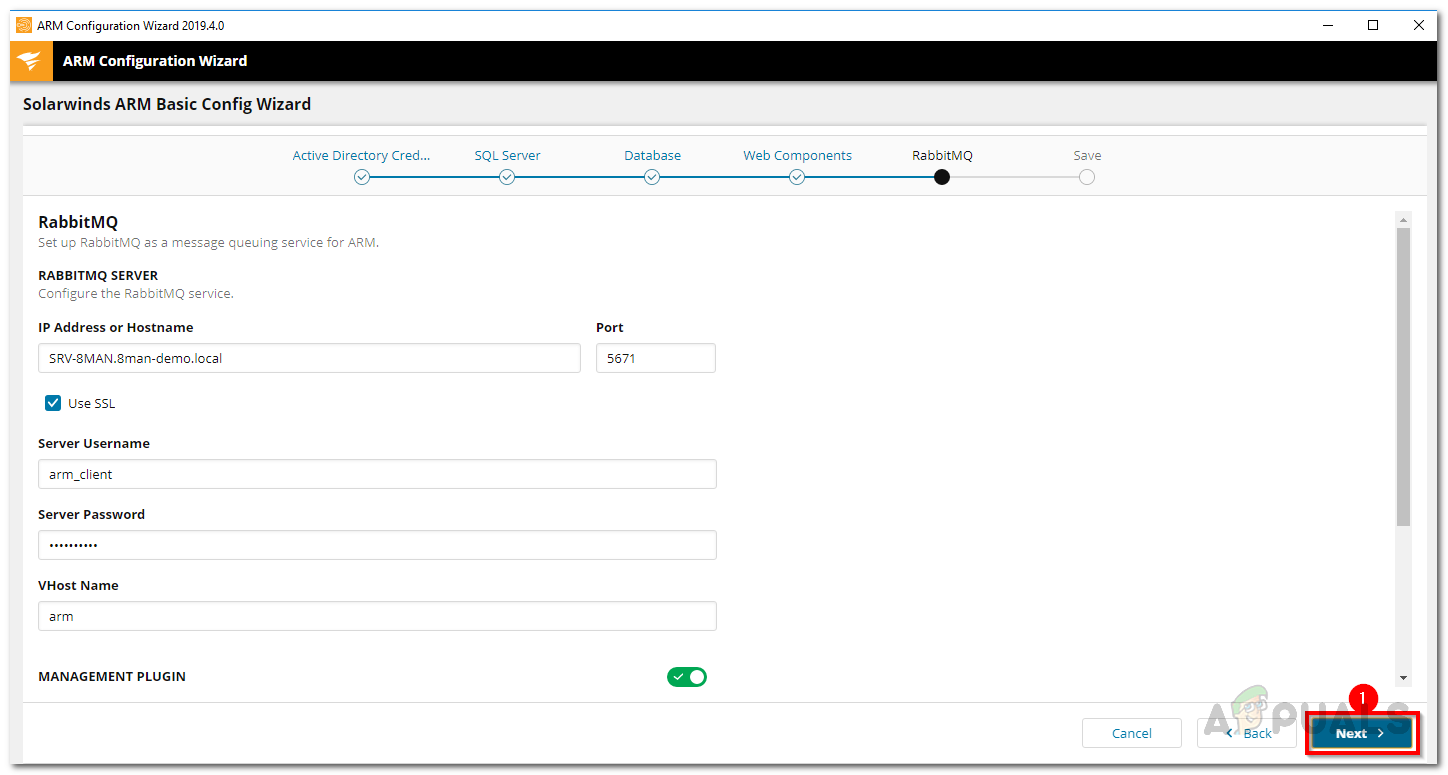

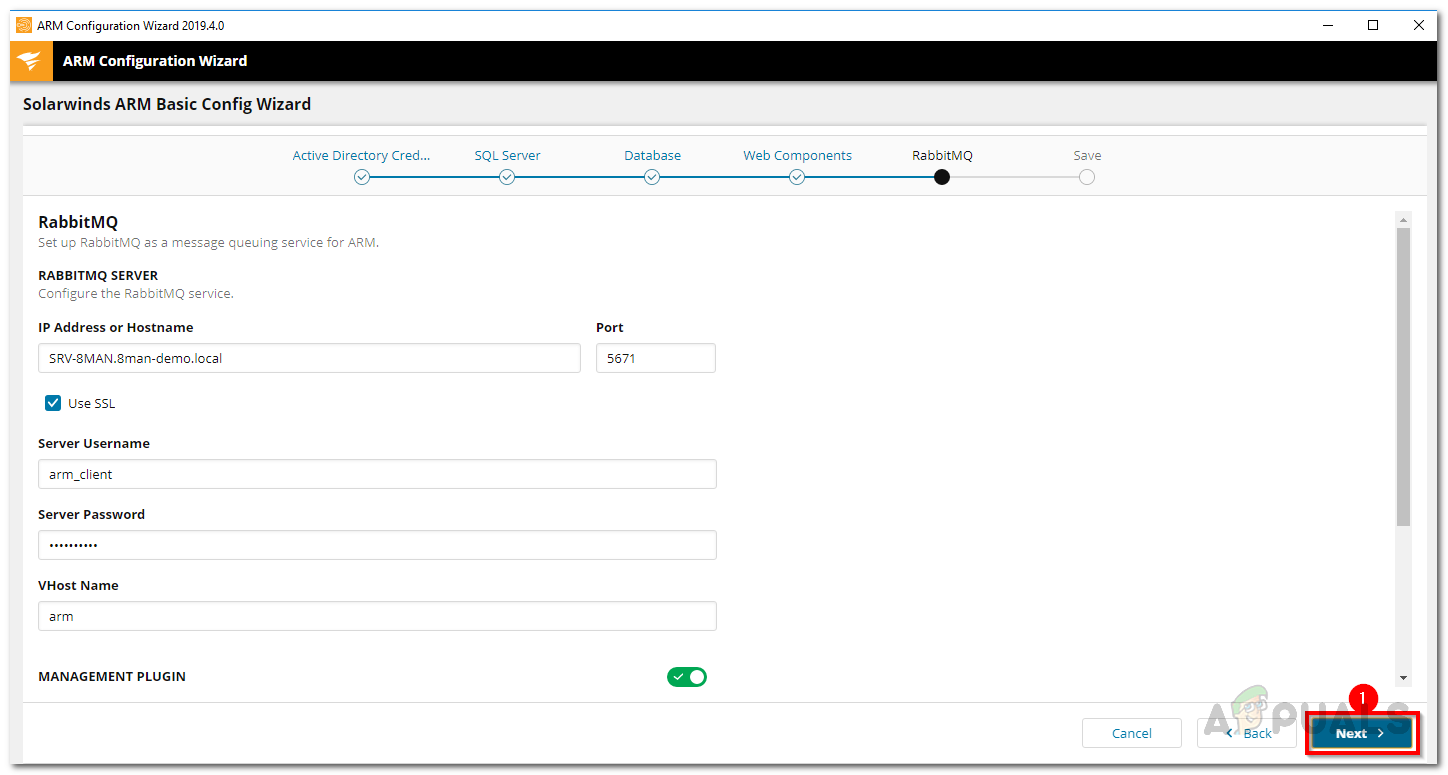

- Możesz zmienić RabbitMQ ustawienia, jeśli chcesz, ale zaleca się wybranie wartości domyślnych.

Ustawienia RabbitMQ

- Zostanie wyświetlony przegląd ustawień. Przejdź przez ustawienia, a następnie kliknij Zapisać przycisk.

- Usługa zostanie ponownie uruchomiona i zostanie wyświetlony plik Serwer nie jest połączony wiadomość. To jest w porządku i normalne, więc nie martw się.

- Następnie należy uruchomić kreatora skanowania.

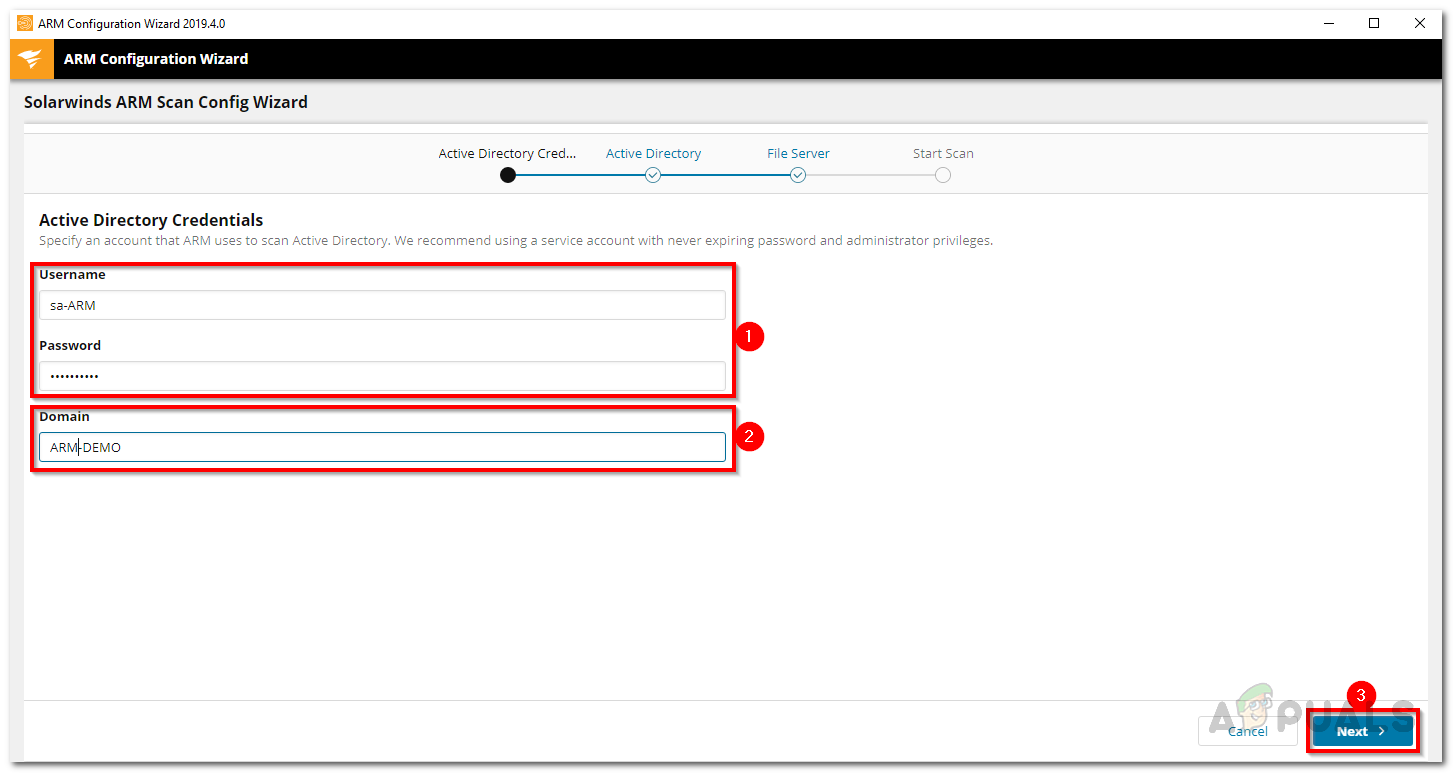

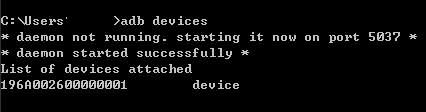

- Zapewnić Active Directory poświadczenia, które będą używane do skanowania tego i dowolnego serwera plików.

Poświadczenia skanowania usługi Active Directory

- Upewnij się również, że wybrałeś domenę, z której pochodzi konto.

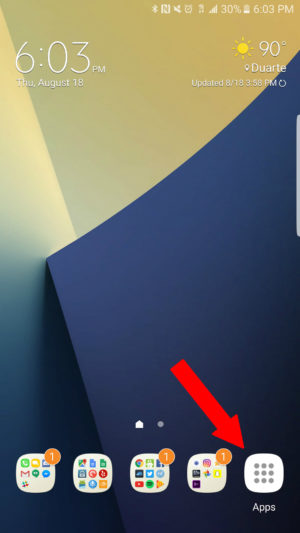

- Następnie na zakładce wybierz zakładkę, która ma zostać zeskanowana, a następnie kliknij Kolejny.

- Możesz także wybrać serwer plików do skanowania na Serwer plików patka. Nie wybieraj żadnego, jeśli nie chcesz tego robić.

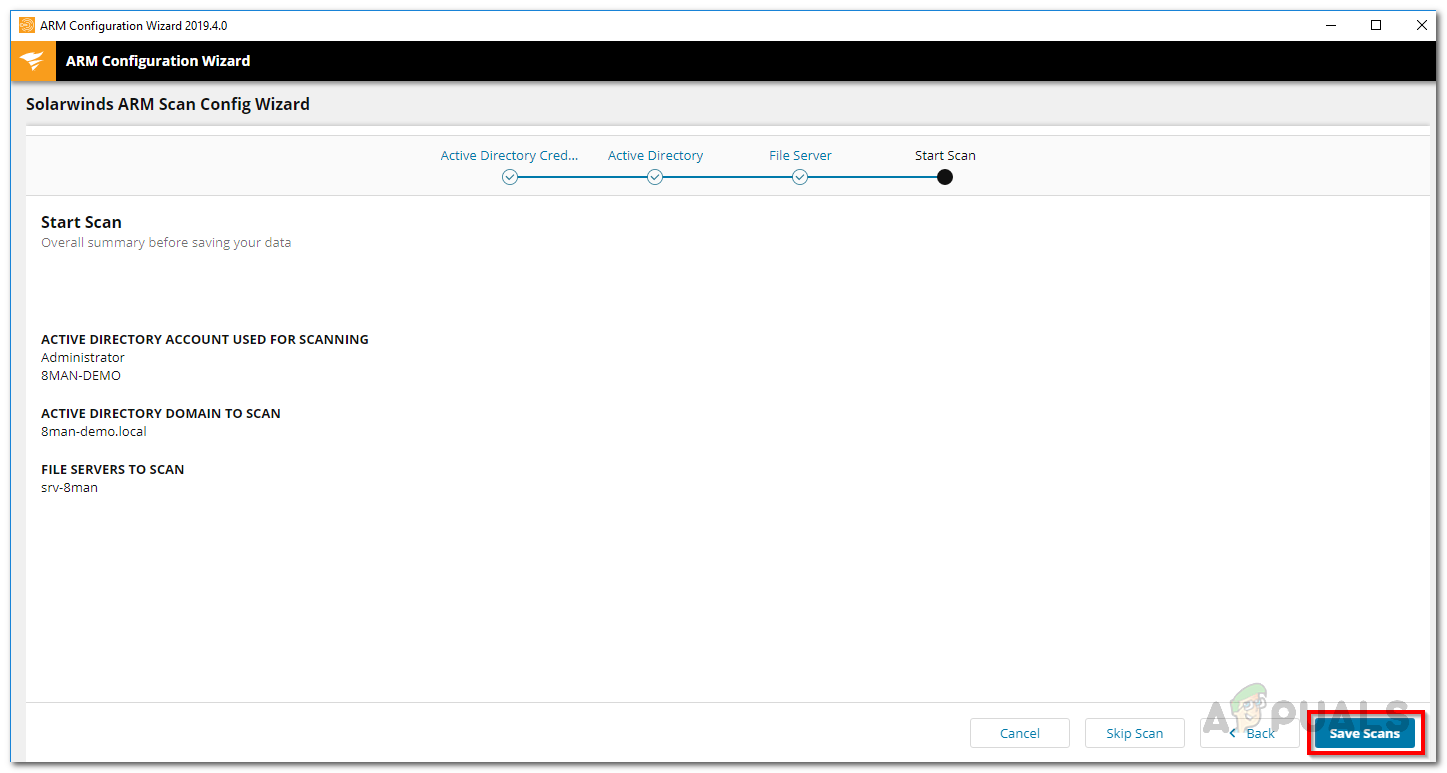

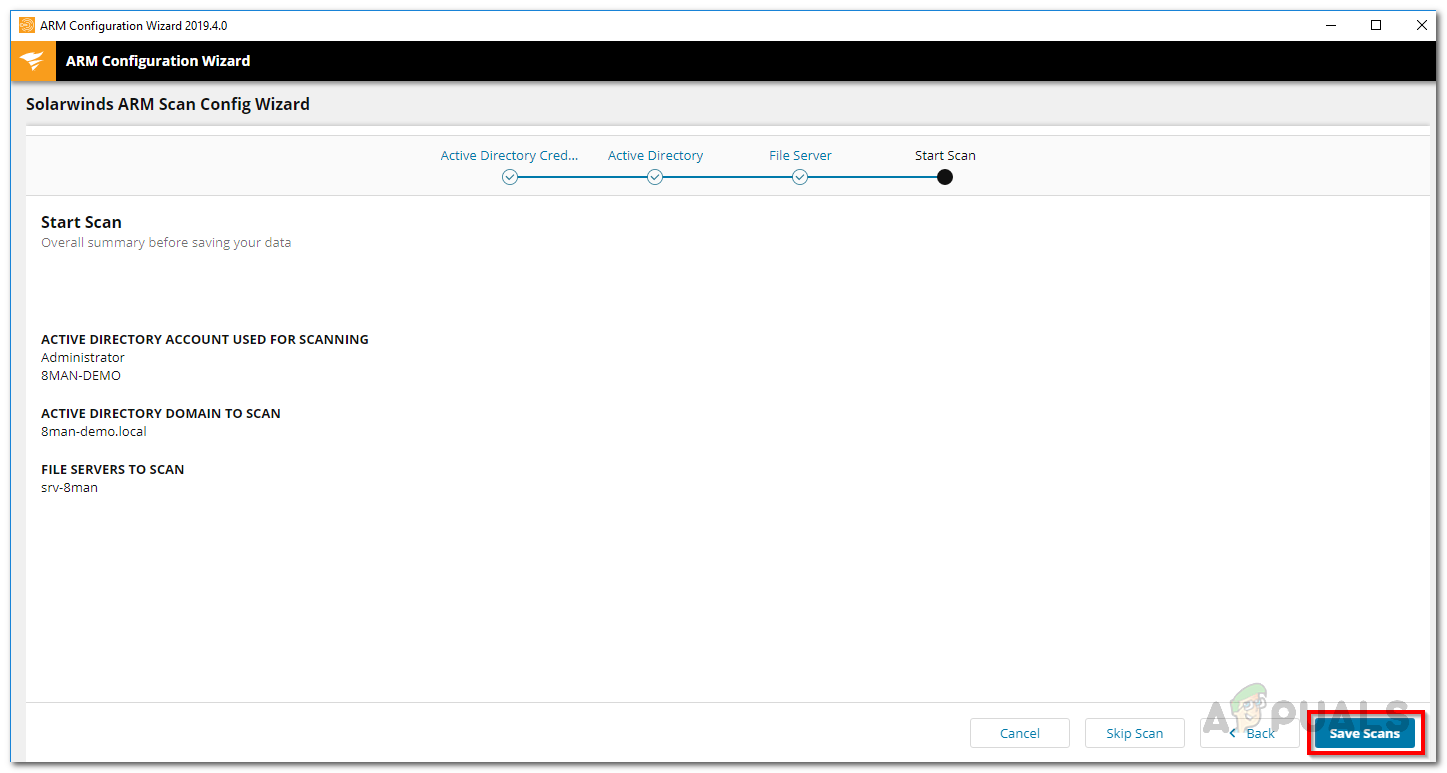

- Na koniec przejrzyj ustawienia skanowania, a następnie kliknij Zapisać skan przycisk, aby rozpocząć skanowanie.

Ustawienia skanowania

Lokalizowanie nieaktywnych kont w usłudze Active Directory

Po uruchomieniu serwera ARM i zakończeniu pracy z kreatorem konfiguracji można korzystać z narzędzia Access Rights Manager. Teraz możemy użyć narzędzia, aby znaleźć nieaktywne konta. Te konta są często przyczyną wycieków zabezpieczeń i wielu innych anomalii, dlatego ważne jest, abyś był ich świadomy i mógł usunąć każde, jeśli nie jest już potrzebne. Można to bardzo łatwo zrobić dzięki ARM. Ta metoda jest zgodna z klientem internetowym, więc upewnij się, że używasz klienta internetowego. Jeśli nie wiesz, jak uzyskać dostęp do klienta WWW, po prostu otwórz Kreatora konfiguracji, wyszukując go, a następnie przejdź do opcji Serwer. Pokaże Ci adres URL i inne powiązane rzeczy. Oto jak znaleźć nieaktywne konta:

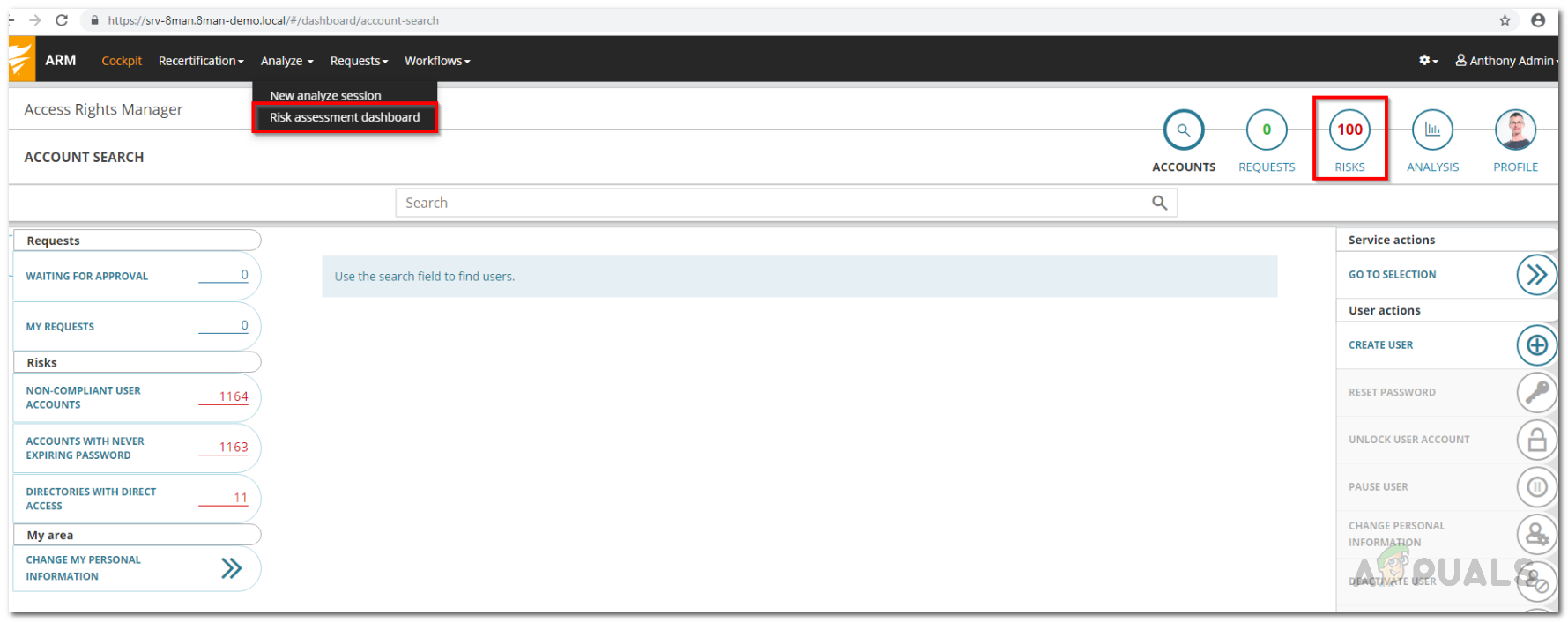

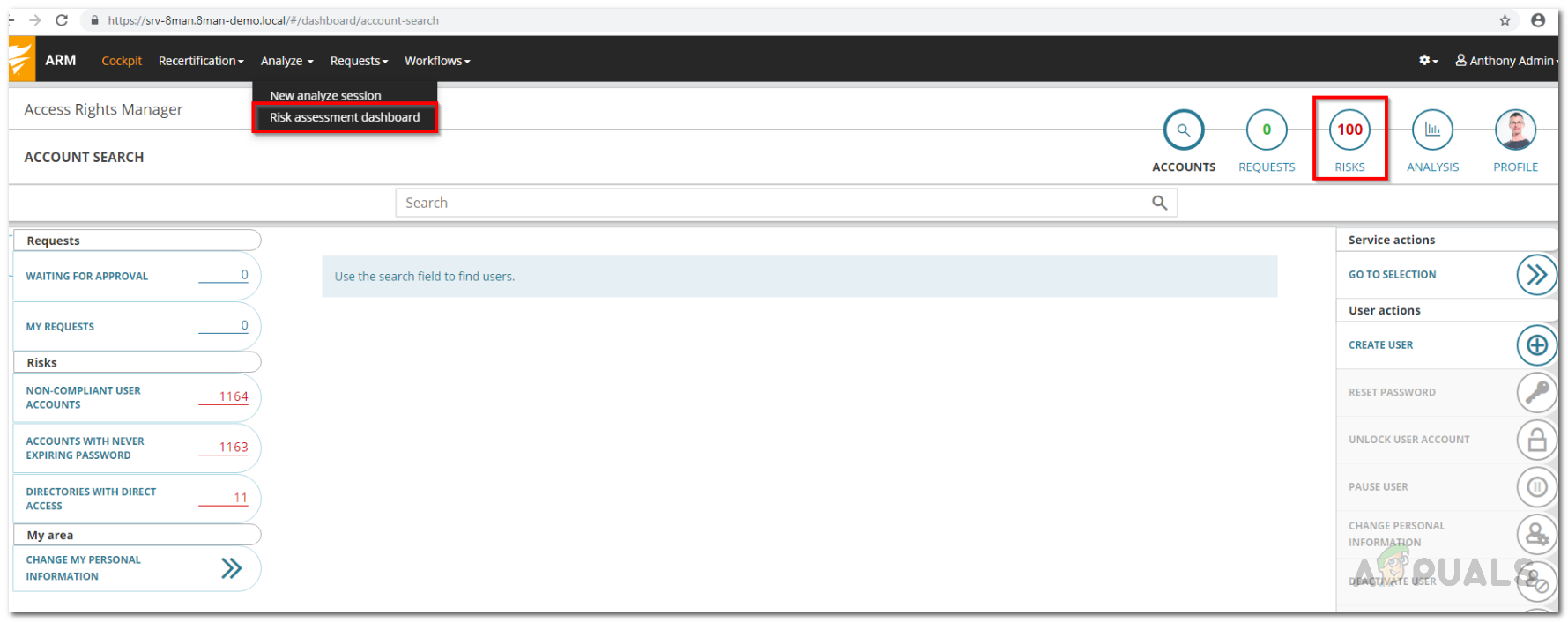

- Przede wszystkim przejdź do Analizować a następnie kliknij Pulpit oceny ryzyka.

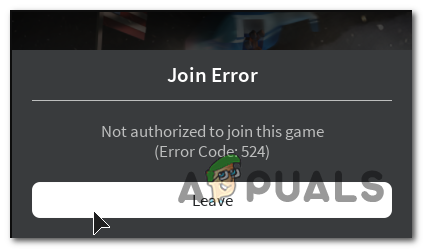

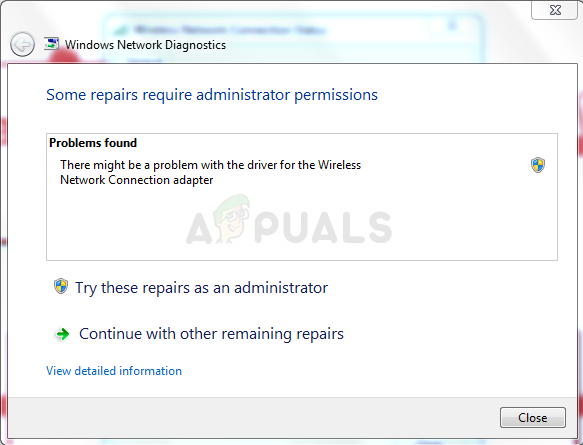

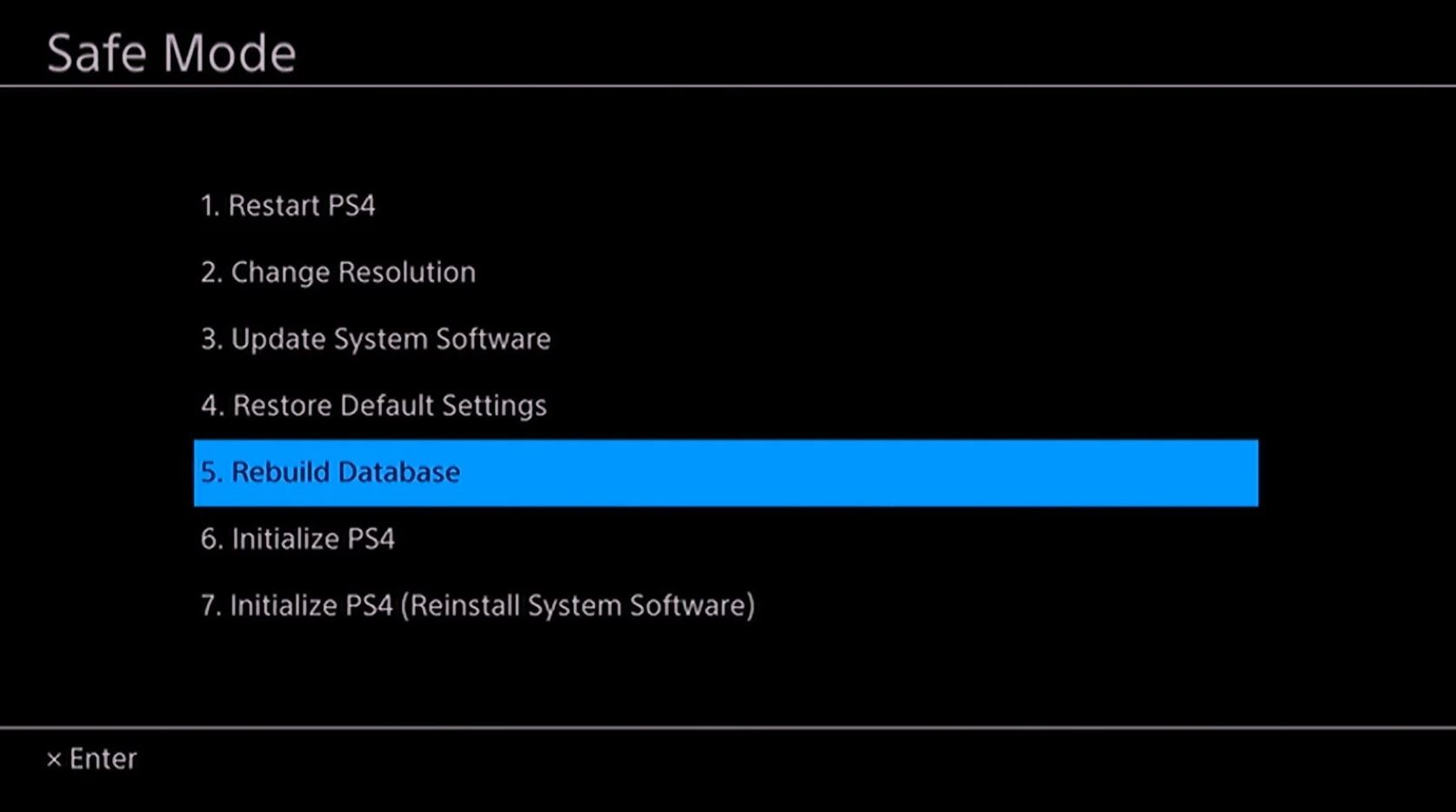

Klient sieciowy ARM

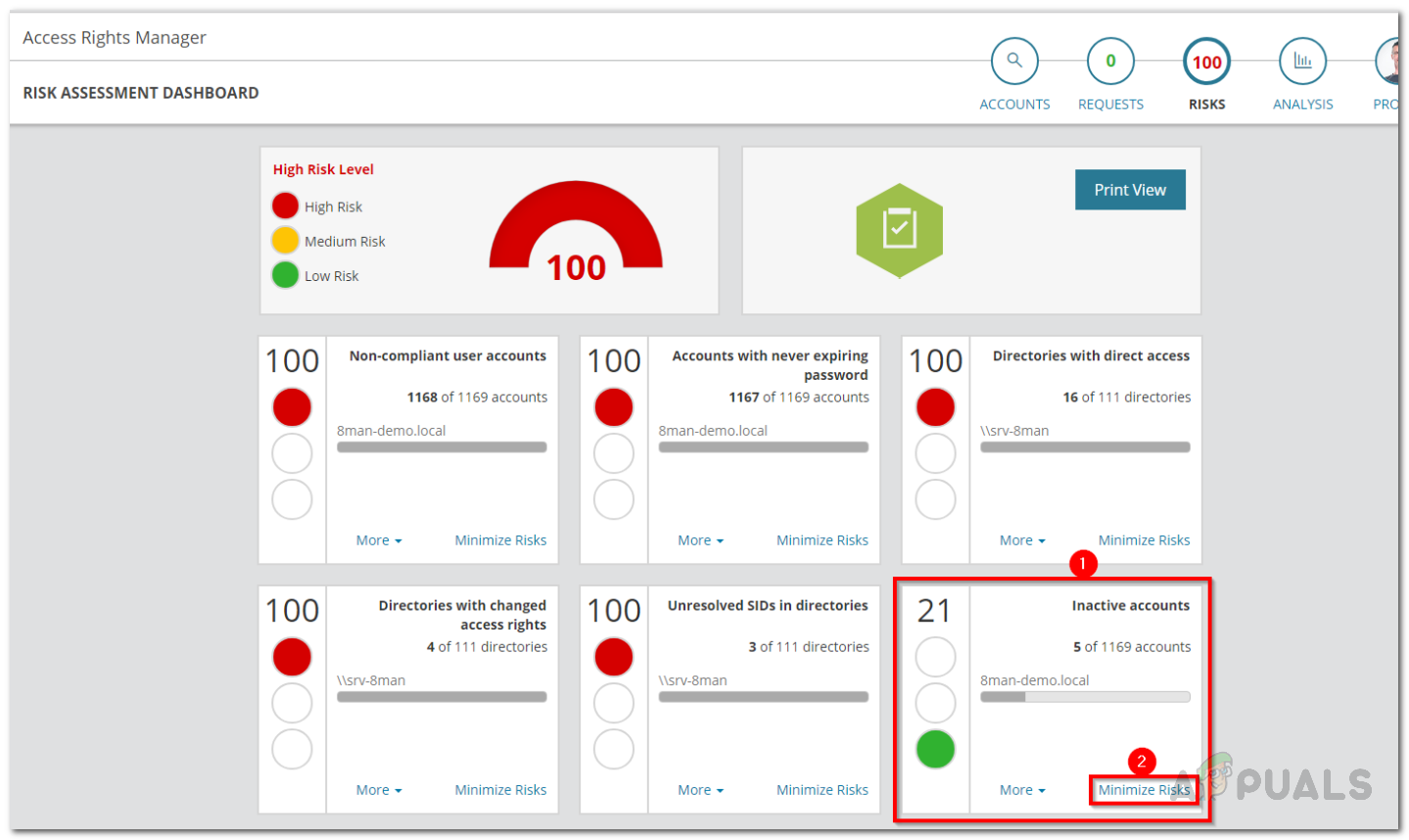

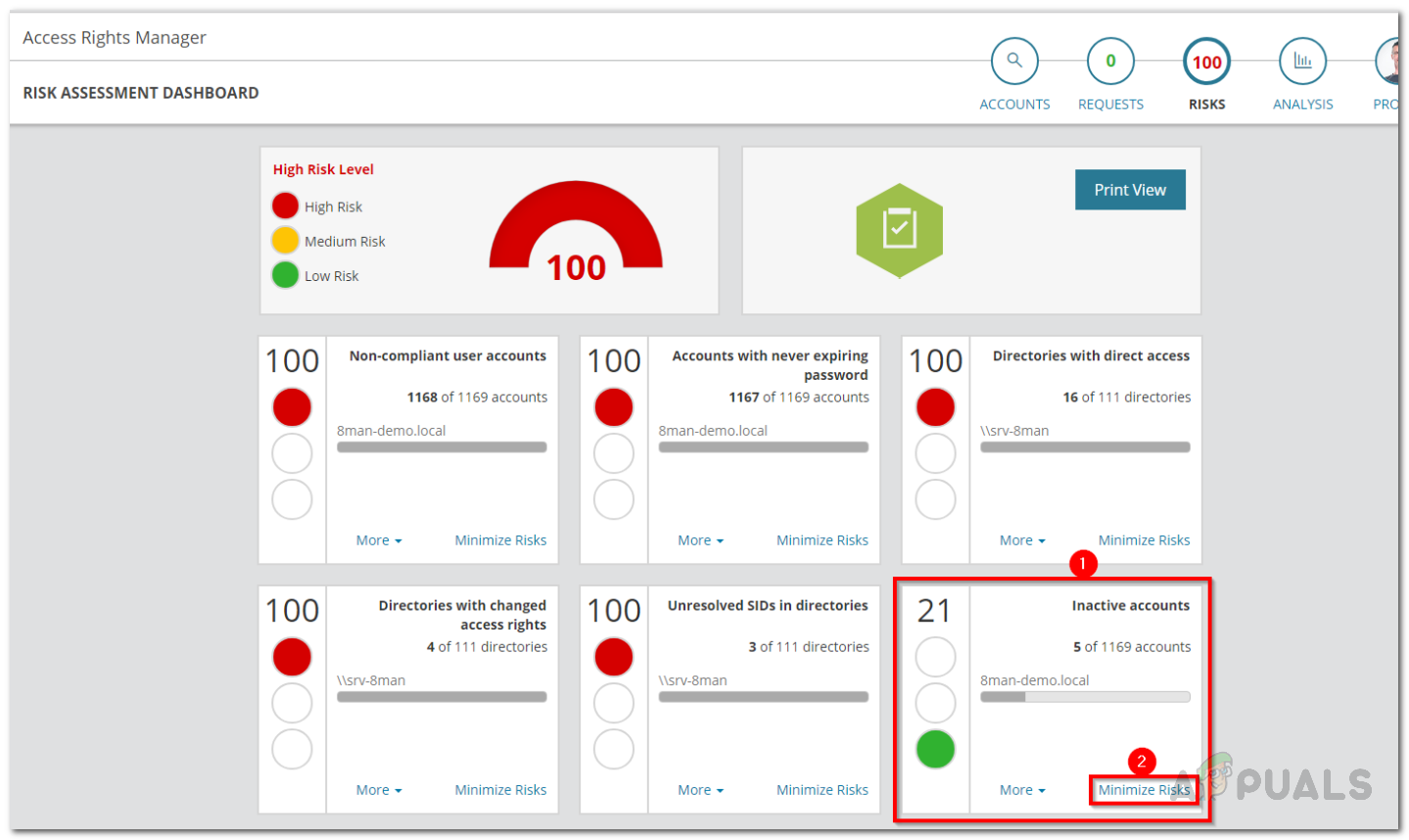

- Zostaną wyświetlone informacje o ryzyku związanym z nieaktywnymi kontami. Kliknij na Minimalizuj ryzyko przycisk.

Pulpit oceny ryzyka

- Tutaj Access Rights Manager wyświetli listę wszystkich nieaktywnych kont.

- Możesz skorzystać z różnych opcji sortowania, filtrowania lub grupowania, aby przeglądać dane.

- Poza tym możesz też eksport wyniki w arkuszu Excela lub utwórz plik raport w PDF z CSV format.

Lokalizowanie wygasających kont użytkowników w usłudze Active Directory

Z pomocą Access Rights Manager możesz mieć oko na konta, które wkrótce wygasną. Zazwyczaj są to konta przekazane pracownikom zewnętrznym lub w niektórych przypadkach stażystom. W tym celu nie jest potrzebny klient sieciowy i można to zrobić na komputerowej wersji produktu. Oto jak znaleźć wygasające konta:

- Przede wszystkim przejdź do Deska rozdzielcza strona.

- Następnie pod Raportowanie po lewej stronie kliknij Użytkownicy i grupy.

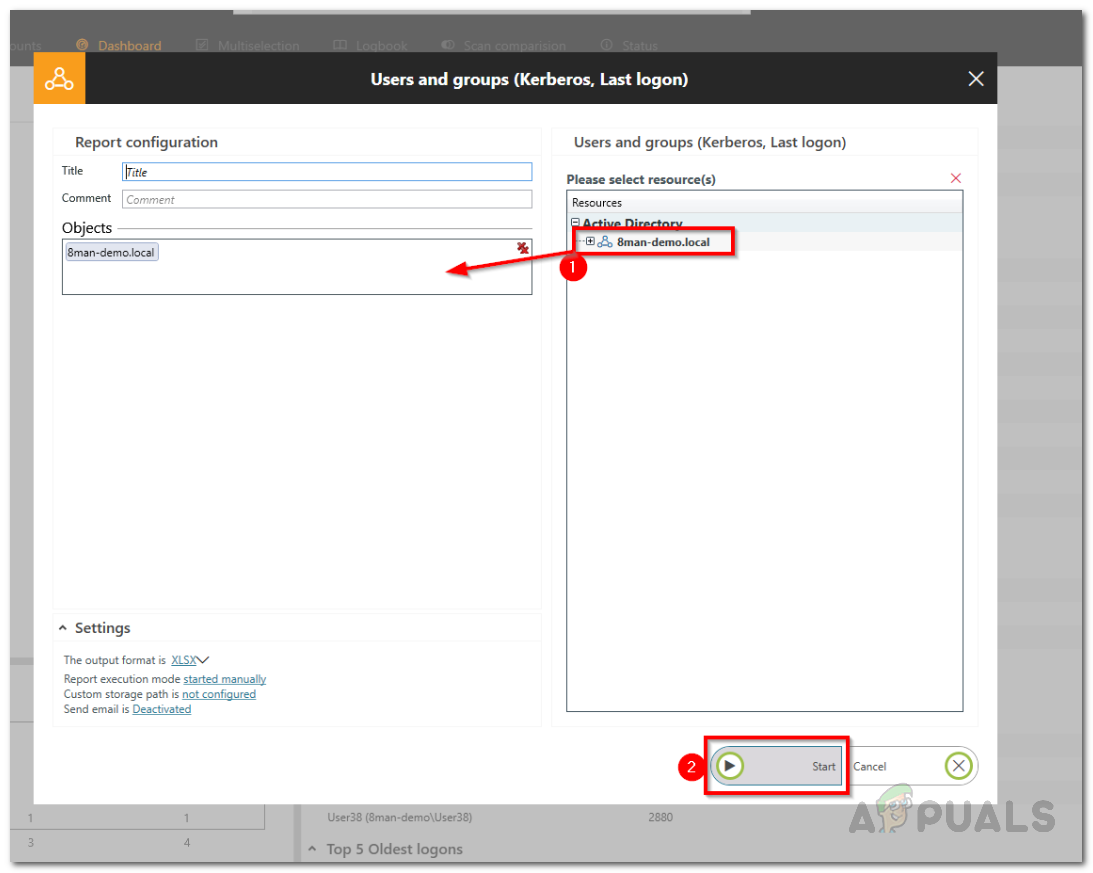

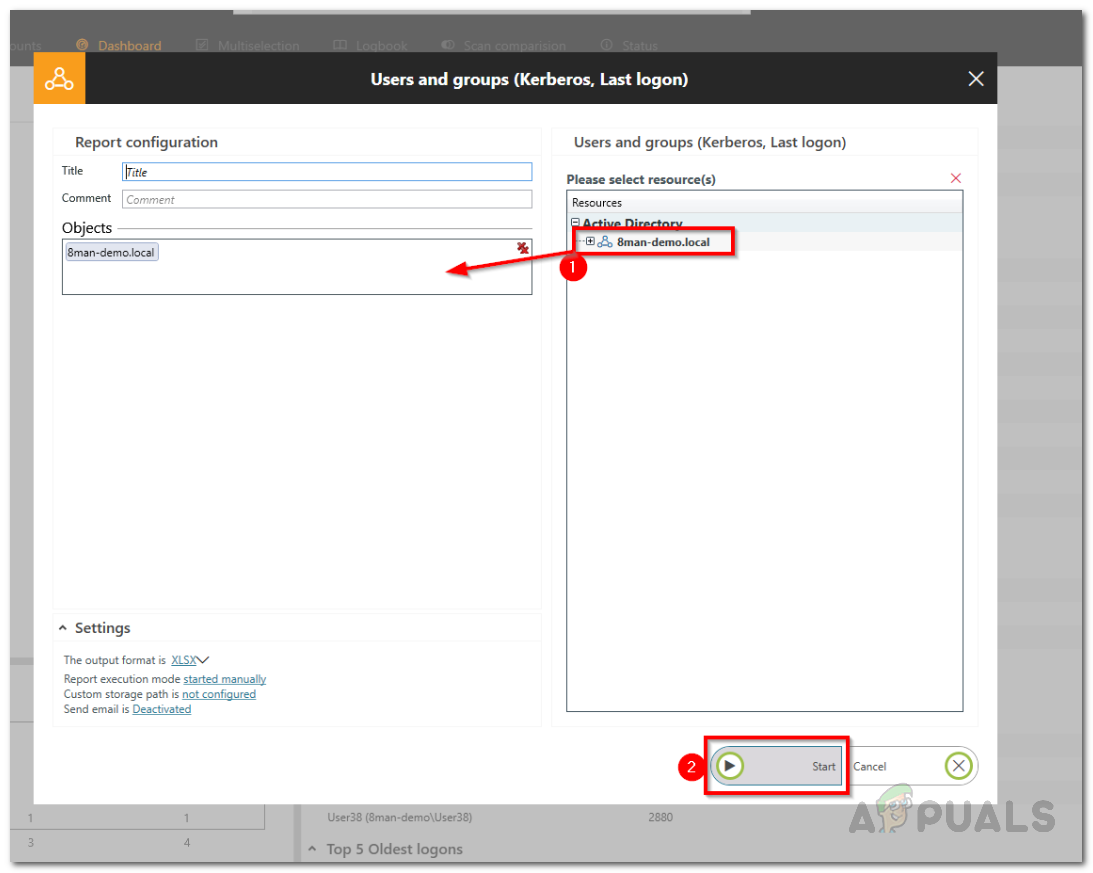

- Wybierz zakres, który ma być uwzględniony w raporcie, klikając go i przeciągając.

Tworzenie raportu o użytkownikach i grupach

- Gdy będziesz gotowy, kliknij Początek przycisk, aby uruchomić raport.

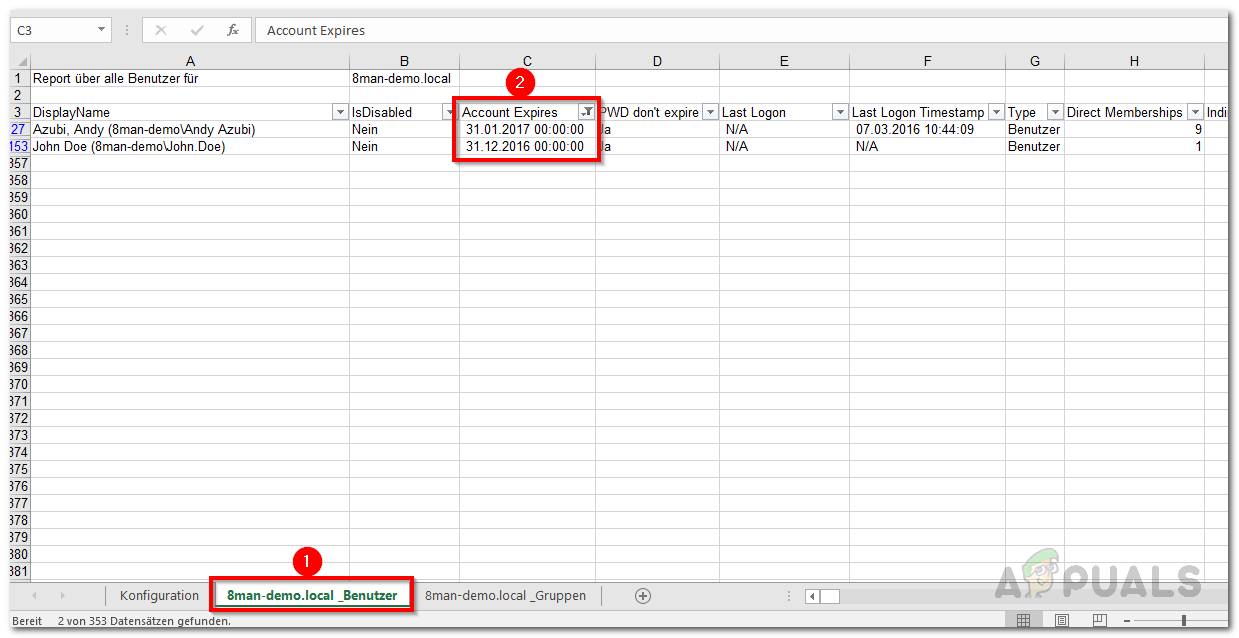

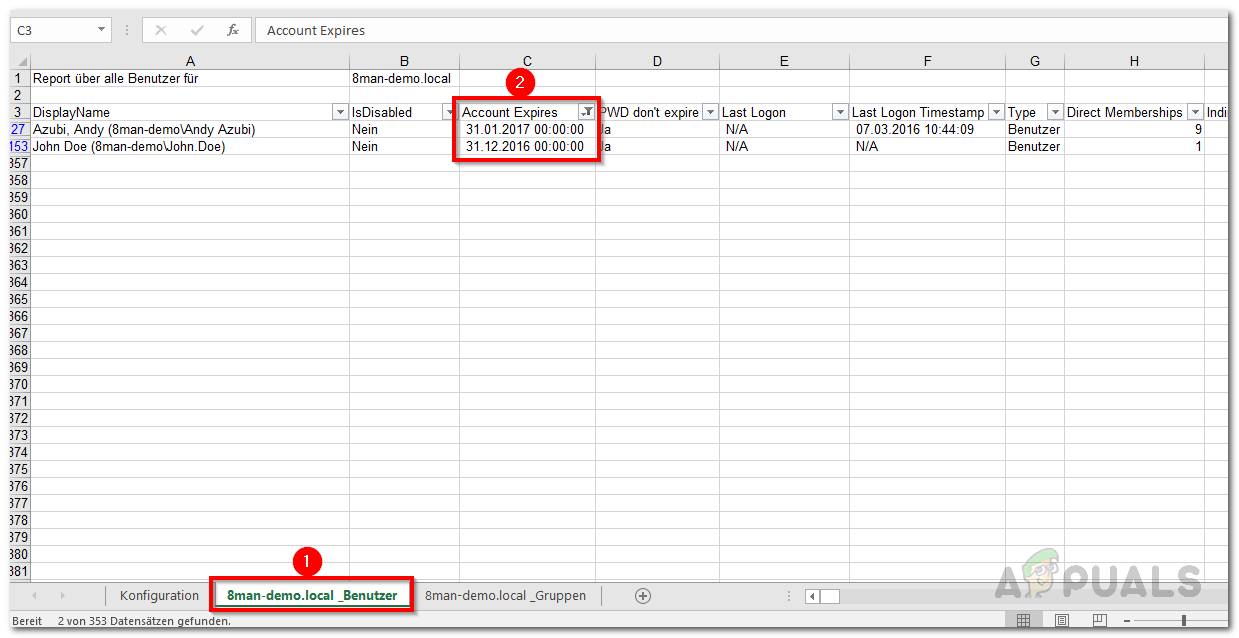

- Po utworzeniu raportu otwórz go w aplikacji do obsługi arkuszy kalkulacyjnych.

- Przejdź do Użytkownik i tam będziesz mógł zobaczyć rachunki, które wkrótce wygasną.

Wygasające konta