Intel

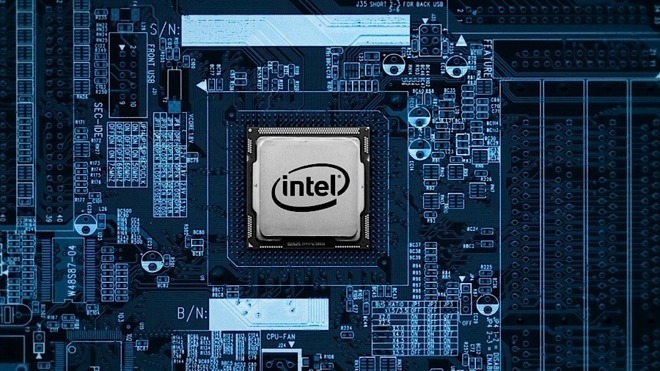

Nadchodzące Procesory nowej generacji Tiger Lake Mobility firmy Intel będzie posiadać technologię kontroli przepływu. Będzie to skuteczna brama do zatrzymywania wielu rodzajów złośliwego oprogramowania. Funkcja Intel CET zasadniczo zarządza przepływem operacji wewnątrz procesora i zapewnia, że złośliwe oprogramowanie nie ma dostępu do wielu aplikacji za pośrednictwem procesora.

Regularnie okazuje się, że procesory Intela zawierają luki w zabezpieczeniach. Mimo, że firma wydała poprawki mające na celu ograniczenie ryzyka, większość rozwiązań miała niewielki negatywny wpływ na wydajność. Wydaje się, że firma Intel proaktywnie naprawia tę sytuację. Nadchodzące procesory Tiger Lake, które są oparte na zaawansowanym węźle 10 nm, będą wyposażone w CET, aby stawić czoła zagrożeniom, zanim przenikną do systemu. Technologia ma około czterech lat.

W jaki sposób CET ochroni procesory i komputery PC Intel Tiger Lake Mobility?

Technologia wymuszania kontroli przepływu lub CET dotyczy „przepływu sterowania”, terminu używanego do opisania kolejności, w jakiej operacje są wykonywane wewnątrz procesora. Tradycyjnie złośliwe oprogramowanie, które próbuje uruchomić się na urządzeniu, próbuje polować na luki w innych aplikacjach, aby przejąć ich przepływ kontroli. W przypadku wykrycia złośliwe oprogramowanie może wstawić swój złośliwy kod, aby uruchomić go w kontekście innej aplikacji.

Procesory nowej generacji Tiger Lake Mobility firmy Intel będzie polegać na CET w celu ochrony przepływu kontroli za pomocą dwóch nowych mechanizmów bezpieczeństwa. CET ma Shadow Stack i Indirect Branch Tracking, aby upewnić się, że złośliwe oprogramowanie nie może kontynuować. Shadow Stack zasadniczo tworzy kopię zamierzonego przepływu sterowania aplikacji i przechowuje stos cienia w bezpiecznym obszarze procesora. Dzięki temu żadne nieautoryzowane zmiany nie zostaną wprowadzone w zamierzonej kolejności wykonania aplikacji.

#Intel uruchamia się #AntiMalwareCETTechnology za procesory Tiger Lake - https://t.co/7WjGlNJAZf

- Techpopx (@TechpopX) 15 czerwca 2020 r

Pośrednie śledzenie gałęzi ogranicza i zapobiega dodawaniu dodatkowych zabezpieczeń do zdolności aplikacji do korzystania z „tablic przeskoków” procesora. Są to zasadniczo lokalizacje pamięci, które są często (ponownie) używane lub zmieniane w przepływie sterowania aplikacji.

Shadow Stack będzie chronić komputery przed powszechnie stosowaną techniką zwaną Return Oriented Programming (ROP). W tej technice złośliwe oprogramowanie nadużywa instrukcji RET (powrotu), aby dodać własny złośliwy kod do przepływu kontroli legalnej aplikacji. Z drugiej strony, pośrednie śledzenie rozgałęzień chroni przed dwoma technikami zwanymi programowaniem zorientowanym skokowo (JOP) i programowaniem zorientowanym na wywołanie (COP). Złośliwe oprogramowanie może próbować nadużywać instrukcji JMP (skok) lub CALL, aby przejąć tabele skoków legalnej aplikacji.

Deweloperzy mieli wystarczająco dużo czasu, aby dodać swoje oprogramowanie i przyswoić CET, twierdzi firma Intel:

Funkcja CET została po raz pierwszy opublikowana w 2016 roku. Dlatego twórcy oprogramowania mieli czas na dostosowanie swojego kodu do pierwszej serii procesorów Intela, które będą ją obsługiwać, twierdzi firma. Teraz Intel musi dostarczyć procesory obsługujące instrukcje CET. Aplikacje i platformy, w tym inne systemy operacyjne, mogą aktywować wsparcie i wyrazić zgodę na ochronę zapewnianą przez CET.

Dobre wyjaśnienie @Intel TO #bezpieczeństwo #tech który wyłącza krytyczną podatność na #Złośliwe oprogramowanie . CET będzie dostępny w #laptopy z procesorami mobilnymi Intel Tiger Lake, spodziewane w okresie świątecznym. https://t.co/OU2yZvzP3q

- MikeFeibus - Bądźcie zdrowi ludzie! (@MikeFeibus) 15 czerwca 2020 r

Firma Intel wybrała 10 mil morskich Tiger Lake, właściwej ewolucji mikroarchitektury producenta procesora przez długi czas, w celu włączenia funkcji ochrony przed złośliwym oprogramowaniem sprzętowym. Firma zapewniła, że technologia będzie również dostępna na platformach stacjonarnych i serwerowych.

Tagi Intel

![[FIX] Kod błędu 65536 w COD Modern Warfare](https://jf-balio.pt/img/how-tos/87/error-code-65536-cod-modern-warfare.png)