Google Android

W sieci pojawiło się nowe oprogramowanie ransomware dla urządzeń mobilnych. Mutujący i ewoluujący wirus cyfrowy atakuje smartfony z systemem operacyjnym Google Android. Złośliwe oprogramowanie próbuje uzyskać dostęp za pomocą prostej, ale sprytnie zamaskowanej wiadomości SMS, a następnie zagłębia się w wewnętrznym systemie telefonu komórkowego. Oprócz trzymania krytycznych i wrażliwych zakładników, nowy robak agresywnie próbuje rozprzestrzeniać się na inne ofiary za pośrednictwem platform komunikacyjnych zainfekowanych smartfonów. Nowa rodzina oprogramowania ransomware to ważny, ale niepokojący kamień milowy w systemie operacyjnym Android firmy Google, który był coraz częściej uważany za stosunkowo bezpieczny przed ukierunkowanymi cyberatakami.

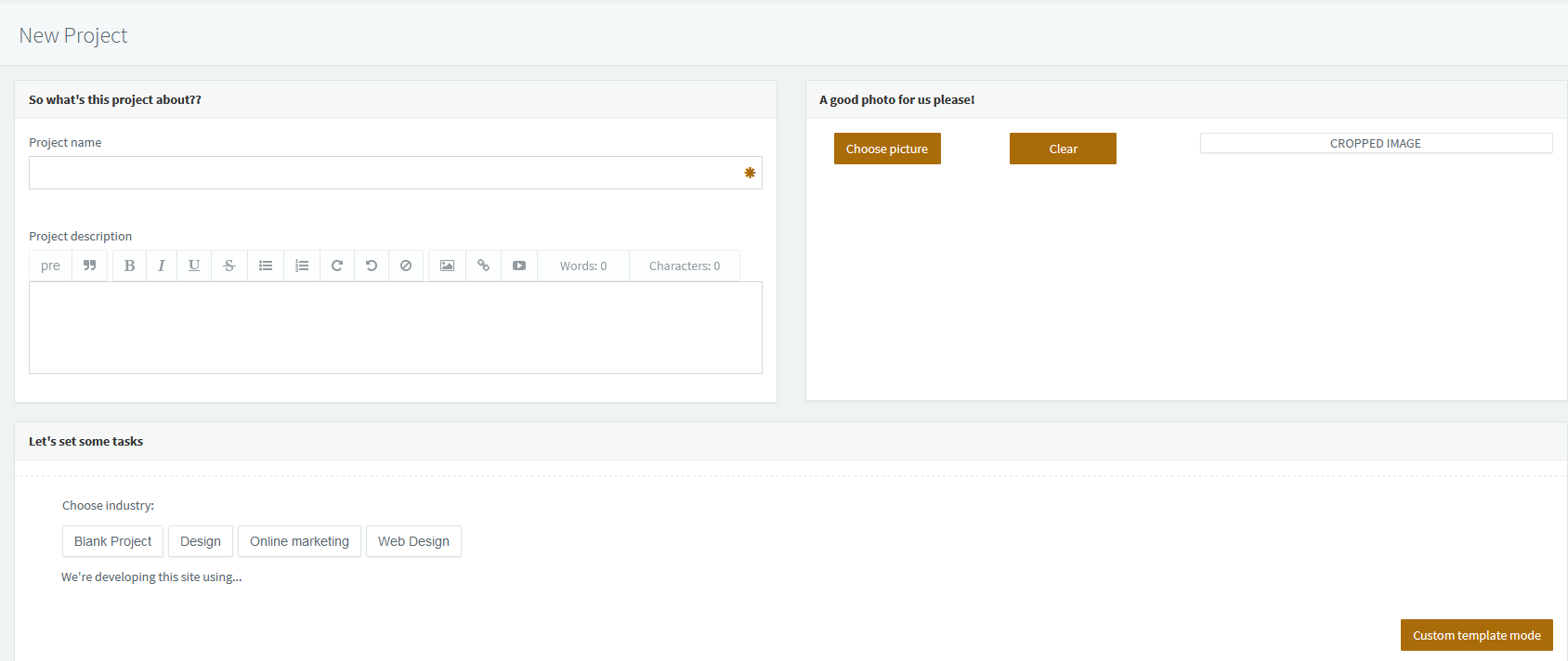

Specjaliści ds. Cyberbezpieczeństwa pracujący dla popularnego oprogramowania antywirusowego, zapory i innych narzędzi do ochrony cyfrowej ESET, odkryli nową rodzinę oprogramowania ransomware zaprojektowanego do atakowania mobilnego systemu operacyjnego Google Android. Jak zauważyli naukowcy, cyfrowy koń trojański wykorzystuje wiadomości SMS do rozprzestrzeniania się. Badacze ESET nazwali to nowe złośliwe oprogramowanie jako Android / Filecoder.C i zaobserwowali zwiększoną aktywność tego samego oprogramowania. Nawiasem mówiąc, oprogramowanie ransomware wydaje się być całkiem nowe, ale oznacza koniec dwuletniego spadku liczby nowych wykrytych złośliwego oprogramowania dla Androida. Mówiąc najprościej, wygląda na to, że hakerzy ponownie zainteresowali się atakowaniem systemów operacyjnych dla smartfonów. Właśnie dzisiaj pisaliśmy o wielu Luki w zabezpieczeniach „Zero interakcji”, które zostały wykryte w systemie operacyjnym Apple iPhone iOS .

Filecoder aktywny od lipca 2019 roku, ale rozprzestrzenia się szybko i agresywnie dzięki sprytnej socjotechnice

Według słowackiej firmy antywirusowej i zajmującej się cyberbezpieczeństwem, Filecoder został niedawno zaobserwowany na wolności. Badacze ESET twierdzą, że zauważyli, że oprogramowanie ransomware rozprzestrzenia się aktywnie od 12 lipca 2019 r. Mówiąc najprościej, szkodliwe oprogramowanie pojawiło się mniej niż miesiąc temu, ale jego wpływ może rosnąć każdego dnia.

Wirus jest szczególnie interesujący, ponieważ od około dwóch lat liczba ataków na system operacyjny Google Android spada. To wygenerowało ogólne przekonanie, że Android był w większości odporny na wirusy lub że hakerzy nie ścigali specjalnie smartfonów, a zamiast tego atakowali komputery stacjonarne lub inny sprzęt i elektronikę. Smartfony są urządzeniami dość osobistymi, dlatego można je uznać za ograniczone potencjalne cele w porównaniu z urządzeniami używanymi w firmach i organizacjach. Celowanie w komputery PC lub urządzenia elektroniczne w tak dużych miejscach ma kilka potencjalnych korzyści, ponieważ uszkodzona maszyna może zaoferować szybki sposób na złamanie zabezpieczeń kilku innych urządzeń. Następnie należy przeanalizować informacje, aby znaleźć informacje wrażliwe. Nawiasem mówiąc, wydaje się, że kilka grup hakerskich ma nastawiony na przeprowadzanie ataków szpiegowskich na dużą skalę .

OSTRZEŻENIE O BEZPIECZEŃSTWIE: Pojawia się szczep ransomware na Androida FileCoder: Na Androida pojawił się nowy szczep oprogramowania ransomware #mobilny urządzenia. Jest skierowany do tych, którzy używają systemu operacyjnego Android 5.1 lub nowszego. Ta odmiana oprogramowania ransomware na Androida została nazwana przez… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Aquia Solutions (@AquiaSolutions) 30 lipca 2019 r

Z drugiej strony, nowe oprogramowanie ransomware po prostu próbuje ograniczyć właścicielowi smartfona z Androidem dostęp do danych osobowych. Nic nie wskazuje na to, że złośliwe oprogramowanie próbuje ujawnić lub ukraść dane osobowe lub poufne lub zainstalować inne ładunki, takie jak keyloggery lub moduły do śledzenia aktywności, aby uzyskać dostęp do informacji finansowych.

W jaki sposób ransomware Filecoder rozprzestrzenia się w systemie operacyjnym Google Android?

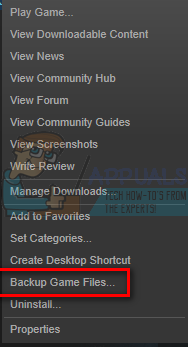

Naukowcy odkryli, że ransomware Filecoder rozprzestrzenia się za pośrednictwem systemu wiadomości lub SMS-ów systemu Android, ale jego pochodzenie znajduje się gdzie indziej. Wydaje się, że wirus jest uruchamiany za pośrednictwem złośliwych postów na forach internetowych, w tym na Reddicie i forum dyskusyjnym programistów Androida XDA Developers. Po tym, jak ESET wskazał złośliwe posty, programiści XDA podjęli szybkie działania i usunęli podejrzane media, ale wątpliwa zawartość wciąż była dostępna w momencie publikacji na Reddit.

Większość złośliwych postów i komentarzy znalezionych przez firmę ESET próbuje zwabić ofiary do pobrania złośliwego oprogramowania. Wirus wciąga ofiarę, naśladując treść zwykle kojarzoną z materiałami pornograficznymi. W niektórych przypadkach naukowcy zaobserwowali również, że niektóre tematy techniczne są używane jako przynęty. Jednak w większości przypadków osoby atakujące zawierały linki lub kody QR wskazujące złośliwe aplikacje.

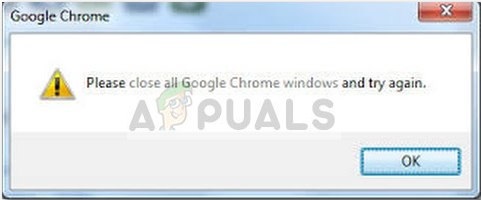

Aby uniknąć natychmiastowego wykrycia przed uzyskaniem do niego dostępu, linki do złośliwego oprogramowania są maskowane jako linki bit.ly. W przeszłości kilka takich stron skracających odsyłacze było wykorzystywanych do kierowania niczego niepodejrzewających użytkowników Internetu na złośliwe witryny, przeprowadzania phishingu i innych cyberataków.

Hakerzy rozprzestrzeniają oprogramowanie ransomware na Androida za pośrednictwem wiadomości SMS do Twoich kontaktów i szyfrują pliki urządzenia: nowa rodzina oprogramowania ransomware Android o nazwie Android / Filecoder.C rozpowszechniała różne fora internetowe i dalej wykorzystuje listę kontaktów ofiary do wysyłania wiadomości SMS z… https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30 lipca 2019 r

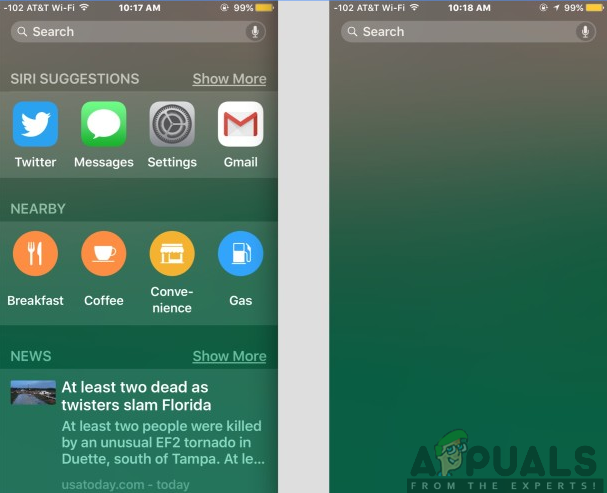

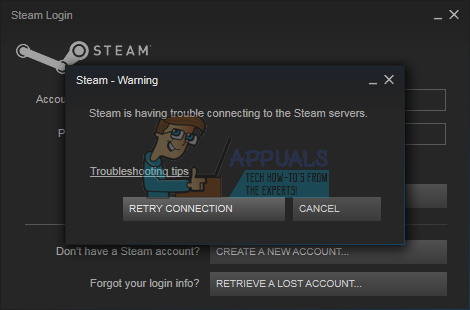

Gdy ransomware Filecoder mocno osadzi się w urządzeniu mobilnym ofiary z Androidem, nie zaczyna od razu blokować informacji o użytkowniku. Zamiast tego złośliwe oprogramowanie najpierw atakuje kontakty systemu Android. Badacze zaobserwowali interesujące, ale niepokojąco agresywne zachowanie oprogramowania ransomware Filecoder. Zasadniczo złośliwe oprogramowanie szybko, ale dokładnie przeszukuje listę kontaktów ofiary, aby się rozprzestrzeniać.

Złośliwe oprogramowanie próbuje wysłać starannie sformułowaną, automatycznie wygenerowaną wiadomość tekstową do każdego wpisu na liście kontaktów urządzenia mobilnego z Androidem. Aby zwiększyć szanse potencjalnych ofiar, które klikną i pobiorą ransomware, wirus Filecoder stosuje interesującą sztuczkę. Link zawarty w skażonej wiadomości tekstowej jest reklamowany jako aplikacja. Co ważniejsze, szkodliwe oprogramowanie zapewnia, że wiadomość zawiera zdjęcie profilowe potencjalnej ofiary. Co więcej, zdjęcie jest starannie rozmieszczone, aby pasowało do aplikacji, której ofiara już używa. W rzeczywistości jest to złośliwa fałszywa aplikacja zawierająca oprogramowanie ransomware.

Jeszcze bardziej niepokojący jest fakt, że ransomware Filecoder jest zakodowane jako wielojęzyczne. Innymi słowy, w zależności od ustawień językowych zainfekowanego urządzenia, wiadomości mogą być wysyłane w jednej z 42 możliwych wersji językowych. Złośliwe oprogramowanie automatycznie wstawia również nazwę kontaktu w wiadomości, aby zwiększyć postrzeganą autentyczność.

W jaki sposób ransomware Filecoder infekuje i działa?

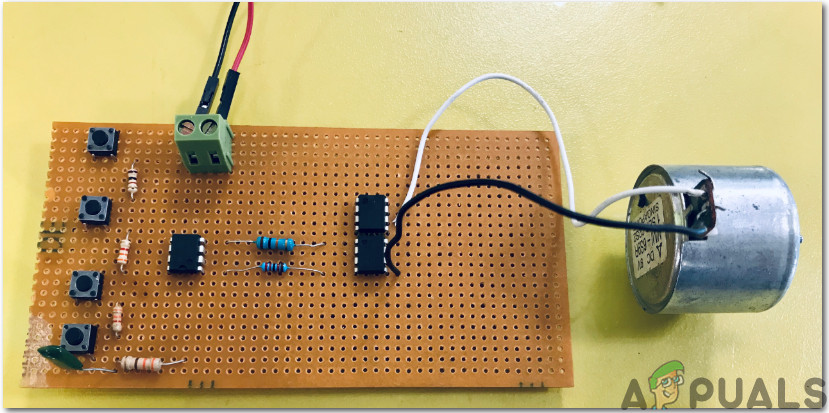

Linki generowane przez złośliwe oprogramowanie zwykle zawierają aplikację, która próbuje zwabić ofiary. Prawdziwym celem fałszywej aplikacji jest dyskretne działanie w tle. Ta aplikacja zawiera zakodowane na stałe ustawienia poleceń i kontroli (C2), a także adresy portfeli Bitcoin w swoim kodzie źródłowym. Osoby atakujące wykorzystywały również popularną internetową platformę wymiany notatek Pastebin, ale służy ona jedynie jako kanał do dynamicznego pobierania i prawdopodobnie dalszych punktów infekcji.

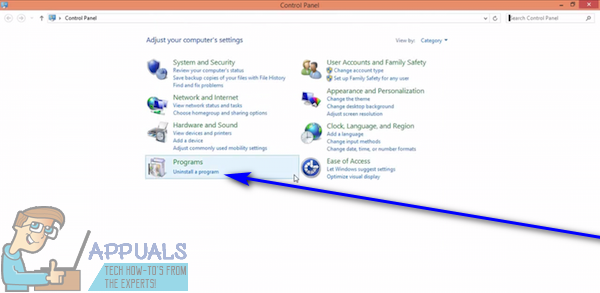

Po tym, jak ransomware Filecoder z powodzeniem wysłał skażone SMS-y partiami i wykonał zadanie, skanuje zainfekowane urządzenie w celu znalezienia wszystkich plików pamięci i szyfruje większość z nich. Badacze ESET odkryli, że złośliwe oprogramowanie szyfruje wszystkie typy rozszerzeń plików, które są powszechnie używane w plikach tekstowych, obrazach, filmach itp. Jednak z jakiegoś powodu pozostawia pliki specyficzne dla Androida, takie jak .apk lub .dex. Złośliwe oprogramowanie nie dotyka również skompresowanych plików .Zip i .RAR oraz plików o rozmiarze powyżej 50 MB. Naukowcy podejrzewają, że twórcy złośliwego oprogramowania mogli słabo kopiować i wklejać, podnosząc zawartość z WannaCry, znacznie poważniejszej i bardziej płodnej formy ransomware. Wszystkie zaszyfrowane pliki są opatrzone rozszerzeniem „.seven”

Naukowcy odkrywają Android / Filecoder.C, nową rodzinę oprogramowania ransomware dla Androida, która próbuje rozprzestrzeniać się na kontakty ofiar i stosuje niezwykłe sztuczki https://t.co/5iCvkVbAND @welivesecurity @WALIZKA #ransomware #Android pic.twitter.com/d150eY4N7X

- David Bisson (@DMBisson) 30 lipca 2019 r

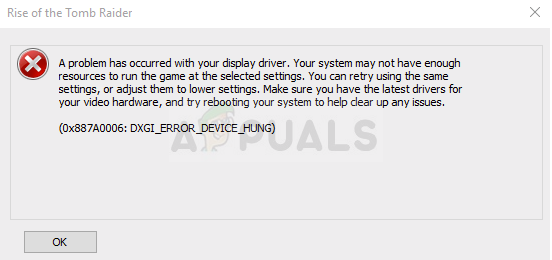

Po pomyślnym zaszyfrowaniu plików na urządzeniu mobilnym z systemem Android ransomware wyświetla typową notatkę dotyczącą okupu zawierającą żądania. Naukowcy zauważyli, że ransomware Filecoder żąda od około 98 do 188 dolarów w kryptowalutach. Aby stworzyć poczucie pilności, szkodliwe oprogramowanie ma również prosty licznik czasu, który działa przez około 3 dni lub 72 godziny. Notatka o okupie wspomina również, ile plików przetrzymuje jako zakładników.

Co ciekawe, oprogramowanie ransomware nie blokuje ekranu urządzenia ani nie uniemożliwia korzystania ze smartfona. Innymi słowy, ofiary mogą nadal korzystać ze swojego smartfona z Androidem, ale nie będą miały dostępu do swoich danych. Co więcej, nawet jeśli ofiary w jakiś sposób odinstalują złośliwą lub podejrzaną aplikację, nie cofnie to zmian ani nie odszyfruje plików. Filecoder generuje parę kluczy publiczny i prywatny podczas szyfrowania zawartości urządzenia. Klucz publiczny jest szyfrowany za pomocą potężnego algorytmu RSA-1024 i zakodowaną wartością, która jest wysyłana do twórców. Gdy ofiara zapłaci za pomocą dostarczonych danych Bitcoin, atakujący może odszyfrować klucz prywatny i udostępnić go ofierze.

Filecoder jest nie tylko agresywny, ale także trudny do uniknięcia:

Badacze z firmy ESET informowali wcześniej, że wartość klucza zakodowanego na stałe może zostać użyta do odszyfrowania plików bez uiszczania opłaty za szantaż, „zmieniając algorytm szyfrowania na algorytm deszyfrujący”. Krótko mówiąc, naukowcy stwierdzili, że twórcy oprogramowania ransomware Filecoder nieumyślnie pozostawili dość prostą metodę tworzenia dekryptera.

„Ze względu na wąskie kierowanie i wady zarówno w realizacji kampanii, jak i implementacji jej szyfrowania, wpływ tego nowego oprogramowania ransomware jest ograniczony. Jeśli jednak programiści naprawią błędy, a operatorzy zaczną atakować szersze grupy użytkowników, ransomware Android / Filecoder.C może stać się poważnym zagrożeniem. ”

Plik badacze zaktualizowali swój post dotyczący oprogramowania ransomware Filecoder i wyjaśnił, że „ten„ zakodowany na stałe klucz ”jest kluczem publicznym RSA-1024, którego nie można łatwo złamać, dlatego utworzenie deszyfratora dla tego konkretnego oprogramowania ransomware jest prawie niemożliwe”.

Co dziwne, naukowcy zauważyli również, że w kodzie oprogramowania ransomware nie ma nic, co potwierdzałoby twierdzenie, że dane, których to dotyczy, zostaną utracone po zakończeniu odliczania. Ponadto wydaje się, że twórcy złośliwego oprogramowania bawią się kwotą okupu. Podczas gdy 0,01 Bitcoin lub BTC pozostaje standardem, kolejne liczby wydają się być identyfikatorem użytkownika wygenerowanym przez złośliwe oprogramowanie. Naukowcy podejrzewają, że ta metoda może służyć jako czynnik uwierzytelniający w celu dopasowania płatności przychodzących do ofiary w celu wygenerowania i wysłania klucza deszyfrującego.

Tagi android