Wiadomość o okupie utworzona przez Xbash w bazie danych MySQL

Nowe złośliwe oprogramowanie znane jako „ Xbash ”Zostało odkryte przez naukowców z jednostki 42, zgłosił post na blogu Palo Alto Networks . To złośliwe oprogramowanie ma wyjątkową moc atakowania i wpływa jednocześnie na serwery Microsoft Windows i Linux. Naukowcy z jednostki 42 powiązali to złośliwe oprogramowanie z Iron Group, która jest grupą aktorów, która wcześniej była znana z ataków ransomware.

Zgodnie z postem na blogu Xbash ma możliwości wydobywania monet, samoczynnego rozprzestrzeniania się i ransonware. Posiada również pewne możliwości, które po wdrożeniu mogą umożliwić złośliwemu oprogramowaniu dość szybkie rozprzestrzenianie się w sieci organizacji, w podobny sposób jak WannaCry czy Petya / NotPetya.

Charakterystyka Xbash

Komentując cechy tego nowego złośliwego oprogramowania, badacze z Jednostki 42 napisali: „Niedawno Jednostka 42 wykorzystała Palo Alto Networks WildFire do zidentyfikowania nowej rodziny złośliwego oprogramowania atakującego serwery Linux. Po dalszych badaniach zdaliśmy sobie sprawę, że jest to połączenie botnetu i oprogramowania ransomware, które zostało opracowane w tym roku przez aktywną grupę cyberprzestępczą Iron (aka Rocke). Nazwaliśmy to nowe złośliwe oprogramowanie „Xbash” na podstawie nazwy oryginalnego modułu głównego złośliwego kodu ”.

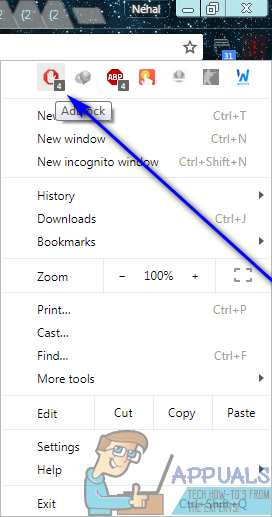

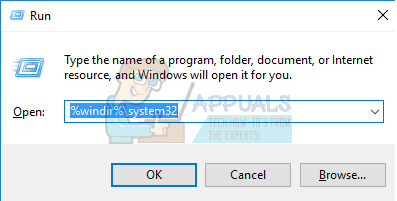

Wcześniej Iron Group miała na celu rozwój i rozpowszechnianie trojanów przechwytujących transakcje kryptowalutowe lub trojanów górniczych, które były głównie przeznaczone do atakowania systemu Microsoft Windows. Jednak Xbash ma na celu wykrycie wszystkich niechronionych usług, usunięcie baz danych MySQL, PostgreSQL i MongoDB użytkowników oraz okupu za Bitcoiny. Trzy znane luki wykorzystywane przez Xbash do infekowania systemów Windows to Hadoop, Redis i ActiveMQ.

Xbash rozprzestrzenia się głównie poprzez atakowanie wszelkich niezałatanych luk i słabych haseł. To jest niszczące dane , co oznacza, że niszczy bazy danych oparte na systemie Linux jako możliwości oprogramowania ransomware. W Xbash nie ma również żadnych funkcji, które przywracałyby zniszczone dane po spłaceniu okupu.

W przeciwieństwie do poprzednich znanych botnetów linuksowych, takich jak Gafgyt i Mirai, Xbash jest botnetem linuksowym wyższego poziomu, który rozszerza swój cel na publiczne witryny internetowe, ponieważ atakuje domeny i adresy IP.

Xbash generuje listę adresów IP w podsieci ofiary i przeprowadza skanowanie portów (sieci Palo Alto)

Istnieją inne szczegóły dotyczące możliwości złośliwego oprogramowania:

- Posiada możliwości botnetu, coinminingu, oprogramowania ransomware i samorozprzestrzeniania się.

- Jego celem są systemy oparte na Linuksie ze względu na możliwości oprogramowania ransomware i botnetu.

- Jest ukierunkowany na systemy oparte na Microsoft Windows ze względu na swoje możliwości wydobywania monet i samo-rozprzestrzeniania się.

- Składnik ransomware atakuje i usuwa bazy danych oparte na systemie Linux.

- Do tej pory zaobserwowaliśmy 48 transakcji przychodzących do tych portfeli o całkowitym dochodzie około 0,964 bitcoinów, co oznacza, że 48 ofiar zapłaciło łącznie około 6000 USD (w momencie pisania tego tekstu).

- Jednak nie ma dowodów na to, że zapłacony okup przyniósł ofiarom powrót do zdrowia.

- W rzeczywistości nie możemy znaleźć żadnych dowodów na jakąkolwiek funkcjonalność, która umożliwia odzyskanie danych poprzez zapłacenie okupu.

- Nasza analiza pokazuje, że jest to prawdopodobnie dzieło Iron Group, grupy publicznie powiązanej z innymi kampaniami ransomware, w tym z tymi korzystającymi z systemu zdalnego sterowania (RCS), których kod źródłowy został prawdopodobnie skradziony z „ HackingTeam ”W 2015 roku.

Ochrona przed Xbash

Organizacje mogą korzystać z niektórych technik i wskazówek udzielonych przez badaczy z Jednostki 42, aby chronić się przed możliwymi atakami Xbash:

- Używanie silnych haseł innych niż domyślne

- Bycie na bieżąco z aktualizacjami zabezpieczeń

- Wdrażanie zabezpieczeń punktów końcowych w systemach Microsoft Windows i Linux

- Zapobieganie dostępowi do nieznanych hostów w Internecie (aby uniemożliwić dostęp do serwerów dowodzenia i kontroli)

- Wdrażanie i utrzymywanie rygorystycznych i skutecznych procesów i procedur tworzenia kopii zapasowych i przywracania.

![[FIX] Kod błędu 65536 w COD Modern Warfare](https://jf-balio.pt/img/how-tos/87/error-code-65536-cod-modern-warfare.png)